Mostrando del 41 al 60 de 218 registros

Seguridad es la cualidad de seguro, es decir, de estar libre y exentos de todo daño, peligro o riesgo.

Seguridad informática, técnicas desarrolladas para proteger los equipos informáticos individuales y conectados en una red frente a daños accidentales o intencionados. Estos daños incluyen el mal funcionamiento del hardware, la pérdida física de datos y el acceso a bases de datos por personas no autorizadas. Diversas técnicas sencillas pueden dificultar la delincuencia informática. Por ejemplo, el acceso a información confidencial puede evitarse destruyendo la información impresa, impidiendo que otras personas puedan observar la pantalla del ordenador, manteniendo la información y los ordenadores bajo llave o retirando de las mesas los documentos sensibles. Sin embargo, impedir los delitos informáticos exige también métodos más complejos.

En un sistema de los denominados 'tolerante a fallos' dos o más ordenadores funcionan a la vez de manera redundante, por lo que si una parte del sistema falla el resto asume el control.

Los virus informáticos son programas, generalmente destructivos, que se introducen en el ordenador (al leer un disco o acceder a una red informática) y pueden provocar pérdida de la información (programas y datos) almacenada en el disco duro. Existen programas antivirus que los reconocen y son capaces de 'inmunizar' o eliminar el virus del ordenador. Para evitar problemas en caso de apagón eléctrico existen las denominadas UPS (acrónimo de Uninterrupted Power Supply), baterías que permiten mantener el sistema informático en funcionamiento, por lo menos el tiempo necesario para apagarlo sin pérdida de datos. Sin embargo, la única forma de garantizar la integridad física de los datos es mediante copias de seguridad.

El mayor problema que tienen que resolver las técnicas de seguridad informática es el acceso no autorizado a datos. En un sistema seguro el usuario, antes de realizar cualquier operación, se tiene que identificar mediante una clave de acceso. Las claves de acceso son secuencias confidenciales de caracteres que permiten que los usuarios autorizados puedan acceder a un ordenador. Para ser eficaces, las claves de acceso deben resultar difíciles de adivinar. Las claves eficaces suelen contener una mezcla de caracteres y símbolos que no corresponden a una palabra real. Para ponérselo difícil a los impostores, los sistemas informáticos suelen limitar el número de intentos de introducir la clave.

Las tarjetas de contraseña son tarjetas de plástico que no pueden ser manipuladas, dotadas de un microprocesador que almacena una clave de acceso que cambia frecuentemente de forma automática. Cuando se entra en un ordenador mediante una tarjeta de acceso, el ordenador lee la clave de la tarjeta y otra clave introducida por el usuario, y las compara respectivamente con una clave idéntica a la de la tarjeta (que el ordenador genera automáticamente) y con la clave de acceso del usuario, que está almacenada en una lista confidencial. En el futuro, es posible que las claves y las tarjetas de acceso se vean reforzadas por mecanismos biométricos basados en características personales únicas como las huellas dactilares, los capilares de la retina, las secreciones de la piel, el ácido desoxirribonucleico (ADN), las variaciones de la voz o los ritmos de tecleado. Sistemas operativos como UNIX y WINDOWS-NT permiten restringir el acceso a recursos del sistema (ficheros, periféricos..) de acuerdo con esa identificación.

Los hackers son usuarios muy avanzados que por su elevado nivel de conocimientos técnicos son capaces de superar determinadas medidas de protección. Su motivación abarca desde el espionaje industrial hasta el mero desafío personal. Internet, con sus grandes facilidades de conectividad, permite a un usuario experto intentar el acceso remoto a cualquier máquina conectada, de forma anónima. Las redes corporativas u ordenadores con datos confidenciales no suelen estar conectadas a Internet; en el caso de que sea imprescindible esta conexión se utilizan los llamados cortafuegos, un ordenador situado entre las computadoras de una red corporativa e Internet. El cortafuegos impide a los usuarios no autorizados acceder a los ordenadores de una red, y garantiza que la información recibida de una fuente externa no contenga virus.

Unos ordenadores especiales denominados servidores de seguridad proporcionan conexiones seguras entre las computadoras conectadas en red y los sistemas externos como instalaciones de almacenamiento de datos o de impresión. Estos ordenadores de seguridad emplean el cifrado en el proceso de diálogo inicial, el comienzo del intercambio electrónico, lo que evita una conexión entre dos ordenadores a no ser que cada uno de ellos reciba confirmación de la identidad del otro.

Una técnica para proteger la confidencialidad es el cifrado. La información puede cifrarse y descifrarse empleando ecuaciones matemáticas y un código secreto denominado clave. Generalmente se emplean dos claves, una para codificar la información y otra para descodificarla. La clave que codifica la información, llamada clave privada, sólo es conocida por el emisor. La clave que descodifica los datos, llamada clave pública, puede ser conocida por varios receptores. Ambas claves se modifican periódicamente, lo que complica todavía más el acceso no autorizado y hace muy difícil descodificar o falsificar la información cifrada. Estas técnicas son imprescindibles si se pretende transmitir información confidencial a través de un medio no seguro como puede ser Internet. Las técnicas de firma electrónica permiten autentificar los datos enviados de forma que se pueda garantizar la procedencia de los mismos (imprescindible, por ejemplo, a la hora de enviar una orden de pago).

Disciplina que incluye técnicas, aplicación y dispositivos para asegurar la autenticidad, integridad y privacidad de la información contenida dentro de un sistema informático, así como su transmisión.

Automático, por si mismo (prefijo inglés).

(Autorreparable). Se trata de un conjunto de tecnologías encaminadas a que el usuario final no tenga que enfrentarse con los problemas directamente. Fueron diseñadas para minimizar el coste de mantenimiento del ordenador.

(Search Engine Marketing) Marketing de buscadores. Son las acciones de pago por clic, donde mediante una puja de keywords o palabras clave, tu página aparecerá. El sistema más común de SEM es Google Adwords.

Se refiere a la gestión e implementación de campañas publicitarias en buscadores.

Trata todo lo relacionado con la promoción de la empresa en buscadores. En esencia, es la persona que invierte en Google para aparecer en los enlaces patrocinados cuando tecleamos ciertas palabras o términos.

Se puede decir que los SEM, que suelen provenir del mundo de la publicidad y el marketing, mueven más de la mitad de la inversión publicitaria en Internet.

Algunos consideran a estas personas como, «el SEO de los menos listos».

Termino de sistemas Operativos. Son una herramienta de sincronización. Es una variable protegida que solo puede ser modificada por la rutina de inicialización y por otras dos operaciones atómicas.

Es el conjunto de reglas que proporcionan el significado de una sentencia o instrucción de cualquier lenguaje de programación.

Representación física de caracteres o funciones. Es la información que se transmite por una red de telecomunicaciones, pudiendo ser analógica o digital.

(SEcure Neighbor Discovery)

Equivalente al carrete de antaño, es el componente de las cámaras digitales encargado de detectar la luz.

Se componen de células capaces de capturar la luz, que posteriormente se debe procesar y convertir en datos digitales para conformar una imagen.

Está formado por millones de celdas que capturan la luz, la convierten en información digital para cada píxel. La ISO del sensor da una idea de su sensibilidad. A mayor ISO, mayor sensibilidad y menos luz se necesita para formar la imagen.

Cuanto mayores sean las celdas del sensor, más cantidad de luz captarán sin necesidad de aumentar la sensibilidad. Este dato es importante, pues a igual número de píxeles, cuanto mayor sea el sensor, mejor calidad obtendremos. Y para un tamaño de sensor dado, a menor número de píxeles, mejor calidad se obtendrá.

Para elegir una cámara, mejor cuanta más superficie posea el captor y menos píxeles tenga.

(Search engine optimization) Optimización de los Motores de búsqueda en términos de posicionamiento. Son todas las acciones que realizamos tanto en la programación de una web (on Page SEO) como en la referencia a esta en otras webs, por medio de enlaces, citas, referencias en blogs, etc...

Es el proceso a través del cual se busca posicionar de la mejor manera una página Web en los buscadores. Es una de las actividades más valoradas y útiles, ya que resulta fundamental para hacer rentable el trabajo en la Web. Sin embargo circulan a su alrededor una gran cantidad de mitos, leyendas y fórmulas supuestamente efectivas que no terminan siendo tales.

La optimización del posicionamiento es un proceso que implica una serie de acciones y como se trata de un proceso, los resultados se deben esperar para el mediano y largo plazo.

Existe una gran cantidad de motivos por los cuales el SEO se ha convertido en un verdadero misterio para muchos, y una de las principales razones es que quienes trabajan en posicionamiento, quizás buscando valorizar y cuidar su trabajo, esconden sus técnicas y método de trabajo, detrás de siete llaves.

El SEO comenzó a utilizarse en el año 1997, y su importancia fue creciendo con el tiempo.

Crear contenidos de calidad, conseguir enlaces entrantes de peso, utilizar títulos de artículos ricos en palabras clave y emplear de manera correcta las metaetiquetas (en especial las de título y descripción), son algunos de los "secretos" conocidos del SEO.

Para lograr posicionar un sitio o una marca en Internet, el SEO debe complementarse con otras técnicas tales como SEM y SMO.

El SEO y sus actividades vinculadas constituyen un material que se sostiene en constante movimiento y en el cual siempre se presentan novedades.

La persona encargada del SEO le corresponde tener experiencia en lenguajes como HTML, JavaScript, ASP o PHP. Además, debe estar muy al tanto de los cambios en el algoritmo de búsqueda y tiene que saber interpretar los múltiples datos que proporciona la Web, entre otras cosas.

Acciones

Black Hat SEO que los buscadores penalizan y que algunas

webs suelen realizar contra su competencia para que esta sea penalizada y bajen puestos en los buscadores.

Modalidad

SEO basada principalmente en conseguir aumentar el posicionamiento a través de estrategias que consisten en conseguir el mayor número de

enlaces posibles hacia nuestra

web o

blog (

Link Buiding).

Acciones que se realizan para conseguir enlaces de calidad hacia una web, para mejorar su

posicionamiento web

Consiste en aplicar determinados Tips / trucos / prácticas Seo dentro de los

post de tu

blog o el contenido de tu web con el fin de acentuar el

posicionamiento.

Acciones que se llevan a cabo dentro de una página web para mejorar su

posicionamiento web

(symbol error rate) Medida del número de símbolos erróneos recibidos a través de un canal de comunicaciones.

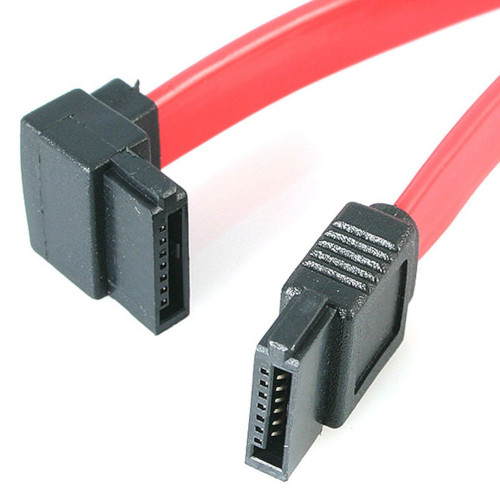

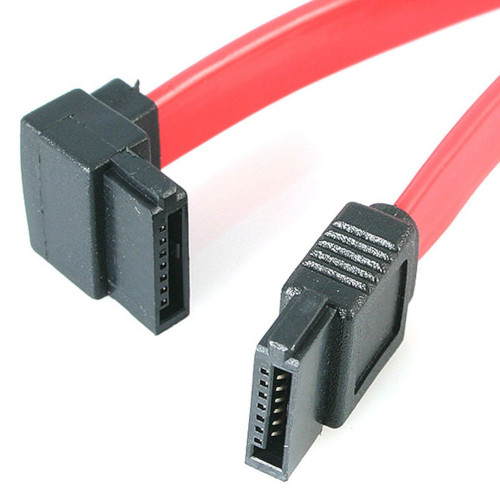

SATA (Serial-ATA) mezcla las tecnologías de señal serie con los discos ATA. Esto es importante debido a que soluciona un número importante de problemas que afectan al uso de almacenamiento ATA en sistemas realmente grandes, o cuando las necesidades de almacenamiento son muy altas. El cable es estrecho y flexible por lo que no afecta a los sistemas de ventilación pudiendo llegar hasta el tamaño de 1 metro por lo que los discos pueden ya estar alojados fuera del servidor.

Este cable usa tecnología de señal de bajo-voltaje (low-voltage) lo cual permite un mayor ancho de banda sin usar componentes caros y adicionales. Esta tecnología también elimina el requerimiento de tener que usar +5V en las actuales fuentes de alimentación cuyo único sentido era proporcionar este voltaje a los discos.

Además, podemos añadir a lo beneficios anteriores que SATA tiene la característica de evitar autobloqueos; en primer lugar, la conexión entre el disco y el controlador es una conexión punto a punto en lugar de una conexión bus. Para cada disco existe un único cable dedicado que lo conecta al controlador. Esto va a cambiar la manera de configurar y desarrollar debido a que una topología de conexión punto a punto permite el uso de controladores que pueden extraer mucho más rendimiento a los discos ATA. ¿Por qué? Pues precisamente porque este tipo de arquitectura permite acceso concurrente a todos los discos, lo cual no es posible en una arquitectura de bus.

Consiste en un proceso de codificación de un Objeto (programación orientada a objetos) en un medio de almacenamiento (como puede ser un archivo, o un buffer de memoria) con el fin de transmitirlo a través de una conexión en red como una serie de bytes o en un formato humanamente más legible como XML. La serie de bytes o el formato pueden ser usados para crear un nuevo objeto que es idéntico en todo al original, incluido su estado interno (por tanto, el nuevo objeto es un clon del original). La serialización es un mecanismo ampliamente usado para transportar objetos a través de una red, para hacer persistente un objeto en un archivo o base de datos, o para distribuir objetos idénticos a varias aplicaciones o localizaciones.

Recopilación de gran cantidad de parches (actualizaciones, mejoras, etc.), que se instalan en el ordenador cuando se han detectado una cantidad considerable de errores en un programa o sistema operativo en particular. Es el sistema de actualización utilizado por Microsoft.

Son servicios soportados en tecnologías de la información, en los que se produce un importante flujo de datos en doble dirección. Son, por ejemplo, las transferencias electrónicas de dinero o de documentos, la mensajería electrónica, los diversos servicios de acceso a bases de datos nacionales o internacionales, etc. (Ver: Red de Valor Añadido).