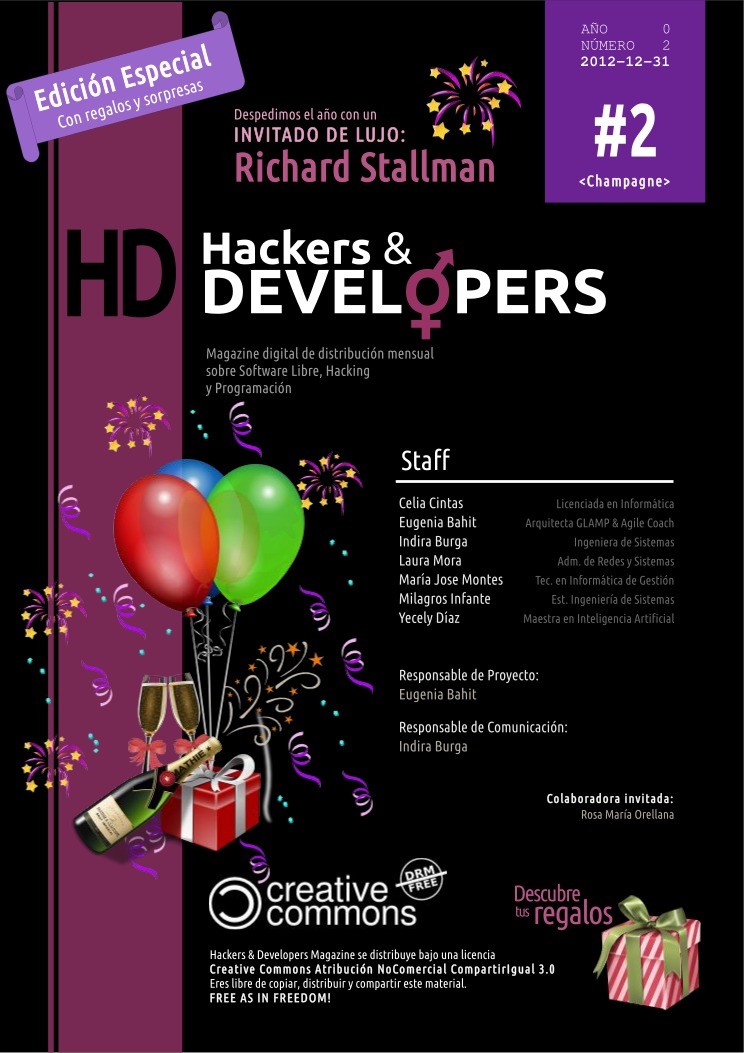

AÑO 0

NÚMERO 2

2012-12-31

<Champagne>

Despedimos el año con un

INVITADO DE LUJO:

Richard Stallman

#0

#2

DEVELOPERS

HD Hackers &

+

l

a

a

s

i

s

c

r

e

e

p

r

p

o

s

n E

s y s

l o

a

g

E

i ó

c

d i

e

C o n r

Magazine digital de distribución mensual

sobre Software Libre, Hacking

y Programación

Staff

Celia Cintas

Eugenia Bahit

Indira Burga

Laura Mora

María Jose Montes

Milagros Infante

Yecely Díaz

Licenciada en Informática

Arquitecta GLAMP & Agile Coach

Ingeniera de Sistemas

Adm. de Redes y Sistemas

Tec. en Informática de Gestión

Est. Ingeniería de Sistemas

Maestra en Inteligencia Artificial

Responsable de Proyecto:

Eugenia Bahit

Responsable de Comunicación:

Indira Burga

Colaboradora invitada:

Rosa María Orellana

Descubre

tus

regalos

Hackers & Developers Magazine se distribuye bajo una licencia

Creative Commons Atribución NoComercial CompartirIgual 3.0

Eres libre de copiar, distribuir y compartir este material.

FREE AS IN FREEDOM!

HD Hackers &

+

DEVELOPERS

#2

“... Hacker es alguien que

disfruta jugando con la

inteligencia..”

Richard Stallman

Free Software, Free Society

Pág. 97, GNU Press 2010-2012

Acerca de

Hackers & Developers es un

Magazine digital de distribución libre

y gratuita, sobre Software Libre,

hacking y programación.

Se distribuye mensualmente bajo una

licencia Creative Commons.

Envía tu artículo

¿Quieres colaborar con HD Magazine?

pide el instructivo y

la plantilla en

[email protected]

U! Dilo en público

¿Quieres enviar un comentario para

que se publique en la zona U!?

Escríbenos a:

[email protected]

Contáctanos

¿Quieres enviarnos un comentario en

Privado? Envíanos un e-mail a:

[email protected]

Haz un donativo

¿Quieres apoyarnos económicamente?

Envíanos un e-mail a:

[email protected]

Merchandising

Visita nuestro Web Store y apóyanos

económicamente adquiriendo

merchandising de Hackers & Developers

http://store.hdmagazine.org

Despedimos el año junto a un invitado de lujo:

Richard Stallman

en exclusivo, para Hackers &

Developers Magazine

Pág. 48

Artículos de este mes en Hackers &

Developers...

Prevención de ataques por fuerza bruta y Man in the Middle...............3

Backups: ¡Siempre me acuerdo de ellos cuando no están!...................12

Arduino: Filosofía OpenSource...........................................................19

Especial NoSQL: Introducción a NoSQL y servicios en la nube.............30

Especial NoSQL: estructura interna, código y contexto.......................33

Scratch: Imagina, programa, comparte...............................................42

Guía de seguridad en aplicaciones Web PHP.......................................54

Patrones y anti-patrones de diseño ¿Para que sirven?.........................60

Experimentando con matplotlib y otros “yuyos” ................................70

Manual de MVC: (2) Vistas dinámicas y Templates..............................74

Pásate a GNU/Linux con Arch Linux: Parte II.......................................81

Analizando los logs de acceso de Apache............................................88

U!........................................................................................................ 95

o

.

. o

. , . o__

L\ o .-""-. (==)

|\_ / (--> \ |~~|

o .\ \'--.)_>_=/_( | |

. \ )`-._/|_,( | |

o _| \ (_ ( \ /|()|

o . , `.\ ) \_/\ \//` `\

____/ ;`__/\ (__'./ \

|===/, ==\======/==|; ____ ;

\ _,' o . '-..-' o /||` `||

`'-.__ o' __.-'` || _/\_ ||

`'..'` ||` `||

|| ||PARTY!||

|| || 2012 ||

jgs || | \____/ |

_.' '._ | |

< > \_.-""-._/

`""""""` `""""""`

ASCII ART

Este mes: «Woman in Champagne Glass»

By Joan Stark (http://www.ascii-art.com)

>> Pág. 94

Hackers & Developers Magazine – Año 0, Número 2 3

Prevención de

ataques por fuerza

bruta y Man in the

Middle

A

C

I

T

Á

M

R

O

F

N

I

D

A

D

I

R

U

G

E

S

informáticas

Los ataques de fuerza bruta así como los llamados

«Man In The Middle», son dos de las violentas

agresiones

-tan temidas como

frecuentes-, a las que todos aquellos que tenemos a

cargo algún servidor, estamos expuestos pudiendo

convertimos en posibles víctimas de las mismas.

Tomar las medidas necesarias para prevenirlas, es la

forma más segura de minimizar los riesgos a los cuáles

nos enfrentamos.

Escrito por: Eugenia Bahit (Arquitecta GLAMP & Agile Coach)

Eugenia es Arquitecta de Software, docente instructora de tecnologías

GLAMP (GNU/Linux, Apache, MySQL, Python y PHP) y Agile coach (UTN)

especializada en Scrum y eXtreme Programming. Miembro de la Free

Software Foundation e integrante del equipo de Debian Hackers.

Webs:

Cursos de programación a Distancia: www.cursosdeprogramacionadistancia.com

Agile Coaching: www.eugeniabahit.com

Redes sociales:

Twitter / Identi.ca: @eugeniabahit

L

os ataques de fuerza bruta, no son los únicos de los cuáles nuestro servidor o

aplicación, pueden ser víctimas (pensándolo bien, si cuando me roban la billetera, la

víctima no es la billetera sino yo, no debería minimizar la situación, pues cuando mi

servidor o mi aplicación es atacada y/o agredida, la víctima también soy yo).

Pero volvamos a los tipos de ataques de los cuáles nosotros (seres humanos) podemos

ser víctimas. Si bien existe una gran cantidad de tipos de ataques informáticos (de la

misma forma que existen infinidad de tipificaciones para los delitos no informáticos), en

©2012 Hackers & Developers Magazine – Creative Commons Atribución NoComercial CompartirIgual 3.0. www.hdmagazine.org

Hackers & Developers Magazine – Año 0, Número 2 4

este momento nos ocupan dos de los más temidos: los ataques de fuerza bruta y los

ataques llamados “Man in the Middle”. Pero, actuando desde ahora, podremos intentar

prevenir a fin de minimizar los riesgos.

Man in the Middle

Mientras que los ataques de fuerza bruta podrían compararse al delincuente que intenta

por todos los medios posibles, abrir una caja fuerte para robar su contenido, los ataques

de tipo «Man in the Middle» (hombre en el medio -o como me gusta llamarlos a mi, “mad”

in the middle), representan un modo de agresión mucho más “psicópata” que la anterior.

En este caso, el agresor actúa como un psicópata que observa los movimientos de su

víctima. Se posiciona en medio de nuestro ordenador y el servidor, “leyendo nuestra

correspondencia” antes de enviarla. Podemos comparar un ataque «Man in the Middle» a

la siguiente situación:

Cada vez que escribimos una carta, la depositamos en el

buzón de correo, el psicópata nos la intercepta, la abre, la lee,

le hace algunos cambios y la entrega él mismo al destinatario

original. Luego, hace lo propio con la carta que nos retorne la

otra persona.

En esto mismo consiste el ataque «Man in the Middle». Cuando intentamos conectar al

servidor mediante el protocolo SSH, el agresor intercepta nuestros paquetes de datos,

los acapara para sí y es él mismo, quien actúa como intermediario para enviar dicha

información al verdadero servidor. Cuando el servidor envía una respuesta, el agresor

vuelve a interceptarla y nos la entrega modificada, haciéndonos creer que ha sido el

servidor quien nos la ha enviado, convirtiéndonos en rehenes de su ordenador.

Medidas preventivas

Contexto: En los ataques de este tipo, cuando el agresor intercepta nuestros “mensajes”

al servidor, su ordenador (otro servidor) actúa de forma engañosa, haciéndose pasar por

el verdadero servidor.

Cuando te conectas desde tu ordenador a un servidor por primera vez utilizando el

protocolo SSH, el servidor te envía una huella digital única (fingerprint) que debes

aceptar para poder loguearte o rechazar, negando así la posibilidad de acceso. Esta

huella digital, el servidor la almacena en una clave pública y al ser aceptada por tu

ordenador (cliente SSH), se guarda en el archivo know_hosts (hosts conocidos).

Las siguientes veces que te conectes, cuando el servidor envíe su huella digital, el cliente

SSH buscará dicha clave en el archivo know_hosts que se encuentra en el directorio .ssh

de tu home. Al encontrarla, verificará que ambas claves coincidan evitando así, volver a

©2012 Hackers & Developers Magazine – Creative Commons Atribución NoComercial CompartirIgual 3.0. www.hdmagazine.org

Hackers & Developers Magazine – Año 0, Número 2 5

pedirte su aceptación o rechazo.

El problema: La única posibilidad de que la huella digital del servidor cambie, es que se

genere una nueva clave -de forma ex profesa- en el servidor, ya sea porque se efectuó

una reinstalación completa o porque se eliminó la clave actual y se creó una nueva. Es

decir, que si ya te has conectado al servidor anteriormente y aceptado su huella digital, si

te vuelves a conectar y te pide aceptar una nueva clave sin que la huella original se haya

modificado, deberás rechazarla.

Tomar las precauciones necesarias para evitar el problema: Para estar seguro de cuál

es la verdadera huella digital de tu servidor, deberás verificarla en el directorio

/etc/ssh/ del servidor:

$ cd /etc/ssh

$ ls -lh

total 164K

Crear cuenta

Crear cuenta

Comentarios de: hd magazine 02 201212 (0)

No hay comentarios