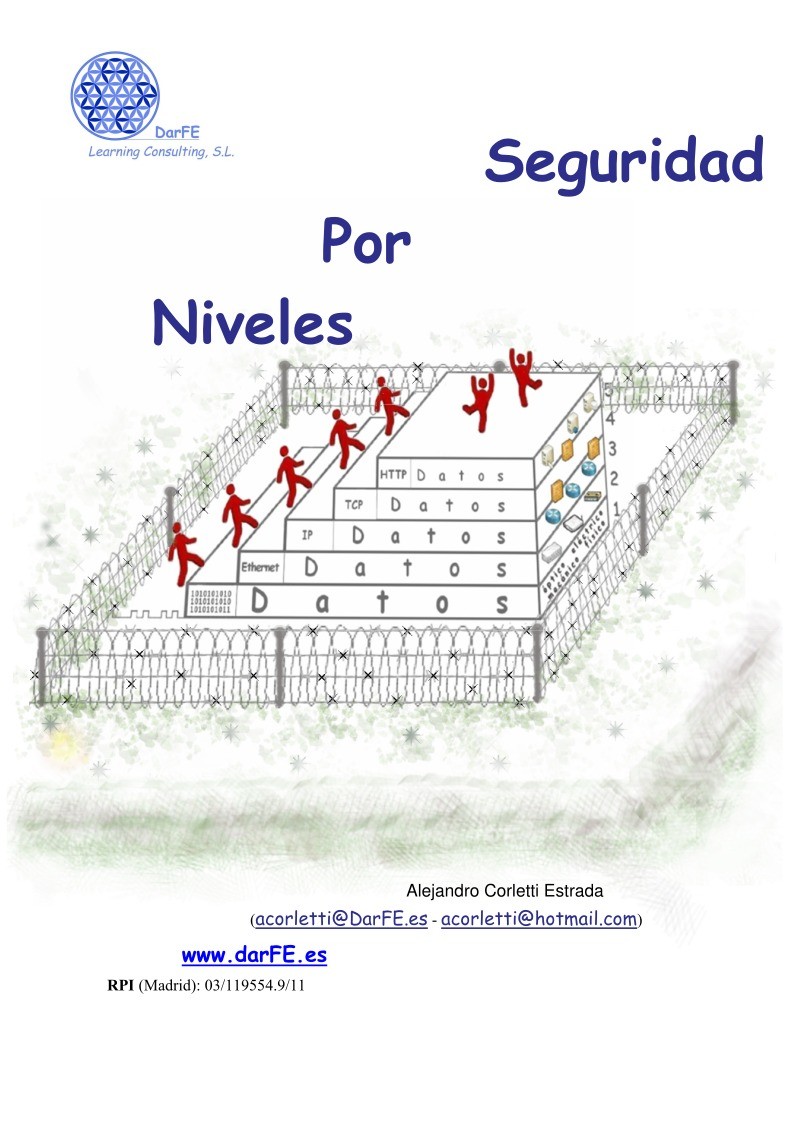

Seguridad

Por

Niveles

Alejandro Corletti Estrada

(

[email protected] -

[email protected])

www.darFE.es

RPI (Madrid): 03/119554.9/11

Alejandro Corletti Estrada

Página 1

www.DarFE.es

Seguridad por Niveles

Seguridad Por Niveles

Este libro puede ser descargado gratuitamente para ser

empleado en cualquier tipo de actividad docente, quedando

prohibida toda acción y/o actividad comercial o lucrativa,

como así también su derivación y/o modificación sin

autorización expresa de su autor.

RPI (Madrid): 03/119554.9/11

Autor: Alejandro Corletti Estrada

(

[email protected] -

[email protected])

Alejandro Corletti Estrada

www.darFE.es

Madrid, septiembre de 2011.

Página 1

www.DarFE.es

Seguridad por Niveles

Alejandro Corletti Estrada

Página 2

www.DarFE.es

0.

Seguridad por Niveles

INDICE

PRÓLOGO

PRESENTACIÓN

PARTE I (Conceptos y Protocolos por Niveles)

1.3.1. Ente

1.3.2. SAP

1.2.1. Nivel 1 (Físico)

1.2.2. Nivel 2 (Enlace)

1.2.3. Nivel 3 (Red)

1.2.4. Nivel 4 (Transporte)

1.2.5. Nivel 5 (Sesión)

1.2.6. Nivel 6 (Presentación)

1.2.7. Nivel 7 (Aplicación)

INTRODUCCIÓN

1.

1.1.

Presentación de modelo de capas

1.2. Modelo OSI y DARPA (TCP/IP

1.3. Conceptos de: Primitivas, servicios y funciones, SAP, UDP y UDS

1.4.

Funciones y/o servicios

1.4.1. Segmentación y reensamble

1.3.7. ICI (Information Control Interface)

1.4.6. Control de errores

1.4.7. Direccionamiento

1.4.4. Entrega ordenada

1.4.5. Control de flujo

1.3.4. SDU (Service Data Unit)

1.3.5. PDU (Protocol Data Unit)

1.3.6. IDU (Interface Data Unit)

1.3.3. Primitivas

1.4.2. Encapsulamiento

1.4.3. Control de la conexión

1.4.8. Multiplexado

Alejandro Corletti Estrada

Página 3

www.DarFE.es

15

21

25

25

25

28

28

29

29

30

30

30

31

31

31

31

31

31

31

31

31

32

32

33

33

33

33

34

35

1.4.9. Servicios de transmisión

1.5.

1.6.

1.7. Breve descripción de protocolos que sustentan a TCP/IP (PPP, ISDN, ADSL,

Presentación de la familia (pila) de protocolos TCP/IP

Fuentes de información (RFC)

Seguridad por Niveles

35

35

36

36

1.8.

1.9.

Ethernet, X.25, Frame Relay y ATM)

1.7.1. PPP

1.7.2. ISDN (o RDSI)

1.7.3. XDSL

1.7.4. Ethernet

1.7.5. X.25

1.7.6. Frame Relay

1.7.7. ATM

Presentación de protocolos TCP, UDP e IP

Presentación de protocolos: FTP, Telnet, ARP y R_ARP, SMTP, POP3, IMAP,

MIME, SNMP, http, ICMP, IGMP, DNS, NetBIOS, SSL y TLS

EJERCICIOS DEL CAPÍTULO 1

PRINCIPIOS DE ANÁLISIS DE LA INFORMACIÓN

37

37

37

39

39

40

40

42

42

42

43

45

45

45

45

46

47

48

49

54

55

55

55

56

56

57

57

57

59

59

60

Introducción al Ethereal (o Wireshark) (Como herramienta de análisis y captura)

Presentación hexadecimal, binaria y decimal

2.7.1. Bit

2.1.1. Por su sentido

2.1.2. Por forma de direccionamiento

¿Cómo se analiza el tráfico?

¿Qué es un analizador de protocolos?

1.10 El protocolo IPv6

2.

2.1. Tráfico: Broadcast, multicast y dirigido

2.2.

2.3.

2.4. Detección de sniffers

2.5.

2.6. Captura, filtrado y análisis de tramas

2.7.

3. EL NIVEL FÍSICO

3.1. Edificios, instalaciones, locales

3.2. Autenticación y control de acceso físico

2.7.4. Bloque, Mensaje, Paquete, Trama

b. Wireshark (o Ethereal)

a. El comando tcpdump

2.7.2. Byte u Octeto

2.7.3. Carácter

EJERCICIOS DEL CAPÍTULO 2

HERRAMIENTAS EMPLEADAS EN EL CAPÍTULO 2

Alejandro Corletti Estrada

Página 4

www.DarFE.es

3.3.7. Microondas

3.3.5. Fibra óptica

3.3.4. Cable coaxial

3.3.2. Cable de cuadretes

3.3.6. Radiocomunicaciones

3.3.1 cable de pares trenzados

3.3.3. Cables trenzados de 4 pares

3.3. Medios empleados para la transmisión de la información

3.4. Conductos y gabinetes de comunicaciones

3.5. Medios físicos empleados para el almacenamiento (incluido Backup) y

3.4.2. Gabinetes de Comunicaciones (o Rack de comunicaciones)

3.3.8. Comunicaciones satelitales

3.4.1. Los conductos

3.3.9. Guía de onda

3.3. 11. Infrarrojos

3.3.10. Láser

Seguridad por Niveles

61

61

61

62

63

64

67

69

69

70

70

71

71

71

72

73

procesamiento de la información

3.6. Documentación, listados, plantillas, planos, etc.

EJERCICIOS DEL CAPÍTULO 3 (El nivel físico)

HERRAMIENTAS EMPLEADAS EN EL CAPÍTULO 3

a. Herramientas de medición, conectorizado y certificación de redes

4.1.1. Formato de las direcciones MAC (Medium Access Control)

b. Analizador de pares

4.1.2. Ethernet y 802.3

c. Analizadores de potencia

EL NIVEL DE ENLACE

4.

4.1. Análisis de tramas Ethernet (IEEE 802.3)

4.2.

Presentación (Los estándares 802.11)

4.2.1. WiFi (Wireless Fidelity)

4.1.5. Relación de Ethernet con Hub y Switch

4.2.3. La capa de enlace de 802.11

4.1.6. Actualizaciones de Ethernet

4.1.7. Spoof de direcciones MAC

4.2.2. Modelo de capas de 802.11

4.1.4. Armado de tramas

4.1.3. Algoritmo de disminución exponencial binaria

74

75

75

76

76

76

77

78

78

79

80

81

83

84

89

89

89

92

103

Alejandro Corletti Estrada

Página 5

www.DarFE.es

4.2.4. Topología WiFi

EJERCICIOS DEL CAPÍTULO 4 (Nivel de enlace)

HERRAMIENTAS EMPLEADAS EN EL CAPÍTULO 4

a. ifconfig – ipconfig

4.3.3. Formato del encabezado ARP

4.3.4. Ataque ARP

b. arp

c. iperf

4.4.4. Elementos vulnerables

4.4.5. Autenticación GPRS

4.4.6.Criptografía en GPRS

4.4.7. Conclusiones GPRS

4.3.1. Funcionamiento

4.3.2. Tipos de mensajes

4.4.3. Seguridad desde el punto de vista de interfaces

4.4.2. Distintos tipos de ataques que pueden llevarse a cabo en GPRS

4.3. ARP (Address Resolution Protocol) (RFC 826, 1293, 1390)

4.4. Telefonía Móvil

4.4.1 Presentación

h. aircrack – airdump

5.

EL NIVEL DE RED

5.1. Análisis de datagramas IP

5.1.8. Formato del encabezado (datagrama) IP

5.1.3. Classless InterDomain Routing (CIDR)

e. ettercap

f. arpspoof

g. arpwatch

5.1.9. DS y DSCP

5.1.10. IP Spoof

5.1.5. Tablas de ruta

5.1.6. IP Multicasting

5.1.1. Direccionamiento IP (rfc 791)

5.1.4. Network Address Translation (NAT)

5.1.2. Máscara de red y subred

5.1.7. Fragmentación IP

Seguridad por Niveles

104

105

105

106

106

107

108

109

111

112

116

117

117

117

119

119

125

125

131

132

132

133

133

135

135

135

137

139

140

141

143

145

145

150

151

Alejandro Corletti Estrada

Página 6

www.DarFE.es

Seguridad por Niveles

152

Alejandro Corletti Estrada

Página 7

www.DarFE.es

5.2.1. Formato del encabezado ICMP

5.3.1. Multicast IP sobre Ethernet

5.3.2. Fases de IGMP

5.3.3. Formato del encabezado IGMP

5.2.2. Tipos y códigos de los mensajes ICMP

IP Versión 6 (IP Next generation)

5.5.3. Encabezado de IPv6

5.5.4. Direccionamiento de IPv6

5.5.5. Tipos de direcciones

5.4.4. Seguridad (¿Asignación dinámica o estática?)

5.4.2. Pasos de la asignación dinámica

5.4.3. Formato del encabezado DHCP

5.5.1. Conceptos

5.5.2. Características

5.4.1. Evolución de los protocolos dinámicos (ARP, BOOTP)

ICMP (Internet Control Messaging Protocol) (RFC: 792)

IGMP ( Internet Group Messaging Protocol) (RFC 1112)

5.2.

5.3.

5.4. DHCP (Dynamic Host Configuration Protocol) (RFC 1541, 1531, 1533 y 1534)

5.5.

6.

6.1. TCP (Transport Control Protocol) (RFC 793 , 812, 813, 879, 896 y 1122)

g. Packet tracer

EL NIVEL DE TRANSPORTE

HERRAMIENTAS EMPLEADAS EN EL CAPÍTULO 5

EJERCICIOS DEL CAPÍTULO 5 (Nivel de red)

a. ipcalc

b. ping

c. hping3

d. fragroute

e. icmpush

f. nmap

6.1.1. Establecimiento y cierre de conexiones

6.1.2. Control de flujo (técnica de ventana)

6.1.3. PMTU (Path Maximun Unit Discovery)

6.1.4. Retransmisión

152

152

154

154

155

155

155

156

157

158

161

163

163

163

164

165

166

169

175

175

175

175

175

176

176

177

181

181

181

181

182

182

6.3.2. ¿Cómo funciona un firewall?

EJERCICIOS DEL CAPÍTULO 6 (Nivel de Transporte)

HERRAMIENTAS EMPLEADAS EN EL CAPÍTULO 6

6.2.1. Formato del encabezado UDP

6.3.3. Las reglas de un firewall

6.3.4. Firewall en Linux

6.1.5. Velocidad de transferencia

6.1.6. Formato del segmento TCP

a. nmap

b. Zenmap

c. netcat

d. tcpdump

e. iptables

f. ufw

g. firestarter

6.2.2. El peligro de los protocolos no orientados a la conexión

Firewalls

6.3.1. ¿Qué es un firewall?

6.2. UDP (User Datagram Protocol) (RFC 768)

6.3.

7.

7.1. DNS (Domain Name System) (RFC 1706, 1591, 1034 y 1035)

7.2. Telnet (Terminal remota)(RFC 854, 855 y 857)

h. Firewall Builder

EL NIVEL DE APLICACIÓN

7.1.9. Herramientas empleadas con este protocolo

7.1.2. Componentes principales de DNS

7.1.7. Conexiones TCP y UDP en DNS

7.1.8. Inundación recursiva e iterativa

7.1.1. TLD (genéricos y geográficos)

7.1.4. Zonas

7.1.5. Los nodos raíz

7.1.10. Vulnerabilidades DNS

7.1.11. DNS Spoof

7.1.3. Tipos de registros DNS

7.1.6. Formato del encabezado DNS

Seguridad por Niveles

183

183

185

185

186

186

187

189

190

191

195

200

200

201

201

205

206

208

209

210

219

219

219

222

223

224

224

226

227

227

228

228

228

229

Alejandro Corletti Estrada

Página 8

www.DarFE.es

7.2.1. Conceptos de telnet

7.2.

Crear cuenta

Crear cuenta

Comentarios de: Seguridad por Niveles (0)

No hay comentarios