Publicado el 28 de Agosto del 2018

964 visualizaciones desde el 28 de Agosto del 2018

262,1 KB

17 paginas

Creado hace 11a (08/11/2012)

Sistemas

SCADA

4

Dependiendo de las necesidades de la red, puede haber varios cortafuegos que

determinen diversos perímetros de seguridad dentro de una red, de manera que solo

los usuarios con los privilegios adecuados puedan acceder a zonas diferentes de la

suya. Un acceso desde el exterior que tuviera éxito, quedaría restringido a la subred

en la cual hubiese entrado, continuando aislado del resto de la red corporativa.

Todos los puntos de acceso a la red deberían estar protegidos por un cortafuego,

incluyendo los módems, accesos remotos por red, por radio, etc.

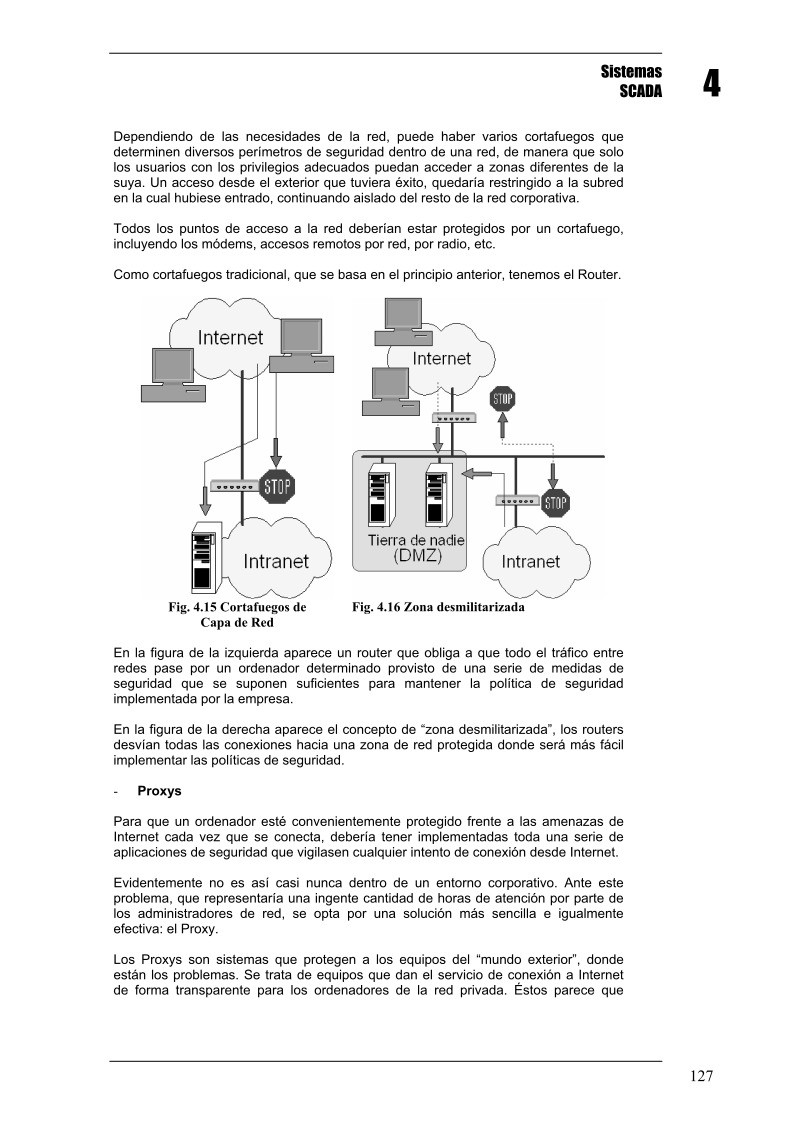

Como cortafuegos tradicional, que se basa en el principio anterior, tenemos el Router.

Fig. 4.15 Cortafuegos de

Capa de Red

Fig. 4.16 Zona desmilitarizada

En la figura de la izquierda aparece un router que obliga a que todo el tráfico entre

redes pase por un ordenador determinado provisto de una serie de medidas de

seguridad que se suponen suficientes para mantener la política de seguridad

implementada por la empresa.

En la figura de la derecha aparece el concepto de “zona desmilitarizada”, los routers

desvían todas las conexiones hacia una zona de red protegida donde será más fácil

implementar las políticas de seguridad.

- Proxys

Para que un ordenador esté convenientemente protegido frente a las amenazas de

Internet cada vez que se conecta, debería tener implementadas toda una serie de

aplicaciones de seguridad que vigilasen cualquier intento de conexión desde Internet.

Evidentemente no es así casi nunca dentro de un entorno corporativo. Ante este

problema, que representaría una ingente cantidad de horas de atención por parte de

los administradores de red, se opta por una solución más sencilla e igualmente

efectiva: el Proxy.

Los Proxys son sistemas que protegen a los equipos del “mundo exterior”, donde

están los problemas. Se trata de equipos que dan el servicio de conexión a Internet

de forma transparente para los ordenadores de la red privada. Éstos parece que

127

4

Sistemas

SCADA

acceden directamente a Internet, pero lo que hacen realmente es conectarse el

Proxy, que debería ser impenetrable para los posibles atacantes residentes en

Internet.

Pueden controlar el tráfico de los navegadores o interpretar los protocolos y

peticiones de las aplicaciones, verificando la política de seguridad antes de permitir

que se transmitan datos.

Fig. 4.17 Red con Proxy

- Tierra de Nadie

En sistemas de redes de cierta complejidad suelen encontrarse equipos de alto riesgo

debido a sus funciones: servidores de correo electrónico, servidores web, etc. Estos

equipos deben ser accesibles para cualquier usuario de Internet y, por tanto, sus

direcciones son del dominio público. Es evidente que si están conectados en la

misma red que el resto de sistemas cualquier usuario con ideas retorcidas podría

conectarse a cualquiera de los equipos y tener acceso a datos corporativos.

Por ejemplo, un usuario puede estar viendo una presentación Powerpoint que ha

llegado por correo electrónico y, mientras disfruta de la misma, una rutina FTP oculta

(File Transfer Protocol, Protocolo de Transferencia de Ficheros), puede estar

haciendo una copia de sus ficheros en un ordenador externo a la compañía.

Para evitar este tipo de problemas, se “aísla” la red corporativa de la red pública

mediante una zona especial denominada “tierra de nadie”, “zona neutral”, o “Zona

Desmilitarizada” (DMZ) En esta zona se colocan los servidores que serán visibles

desde Internet, y se encauza todo el tráfico entre las dos redes.

Fig. 4.18 Idea de Zona Desmilitarizada

La “tierra de nadie” es el punto ideal para colocar las medidas de seguridad, pues

todas las conexiones deben realizarse en esta zona:

128

Sistemas

SCADA

4

-

-

-

Las aplicaciones que necesiten datos del Sistema de Control de Procesos, irán a

recogerlos en estas zonas, donde éste los ha colocado.

Los datos que necesite el Control de Procesos serán depositados también en

estas zonas por las aplicaciones exteriores.

Los servidores se configuran de manera que no puedan acceder a la red. De esta

manera, aunque un intruso lograse penetrar en alguno de los servidores, no

podría acceder a la Intranet.

Por ejemplo, un problema que aparece en el caso descrito es el que aparece cuando

los equipos de la Planta de Proceso requieren una actualización del antivirus de

turno. Una solución puede ser la de colocar las actualizaciones (verificadas) en un

servidor de la zona desmilitarizada, donde serán cargadas por los equipos que

requieran las actualizaciones (a petición propia)

- Redes Privadas Virtuales (VPN, Virtual Private Networks)

Son combinaciones de varios elementos de software y hardware que permiten crear

redes de comunicaciones privadas que pueden estar distribuidas geográficamente,

pero funcionar como una red local, transparente a los usuarios. Esto se consigue

gracias a una serie de técnicas que se conocen por “tunelado” (tunneling). Los

paquetes de información se insertan dentro de otros protocolos que se utilizan para el

transporte de la información (encapsulado)

Fig. 4.19 – Conexiones de redes mediante “tunneling”

En la figura, las dos redes de área local, aisladas geográficamente, están conectadas

formando una red privada virtual. Los cortafuegos de los servidores se encargarán de

crear unos enlaces seguros entre ordenadores, y de filtrar toda la información que

pueda entrar en las dos redes locales, de forma que el efecto será el de una sola red

(también las conocemos por Redes Corporativas)

- Sistemas de detección de intrusos (IDS, Intrusion Detection System)

Cuando se realiza una intrusión desde el exterior de la red, el principal objetivo del

intruso es no ser detectado y poder así realizar todas las acciones que crea

convenientes.

Los IDS son medios de detección que permiten determinar si se realizan intentos de

entrada desde el exterior de la red, accesos inusuales, o comportamientos extraños

en la red:

129

4

Sistemas

SCADA

- Una conexión desde un ordenador que no aparezca en una determinada lista

de ordenadores con permiso de conexión al sistema.

- Acceso de forma irregular a la información contenida en bases de datos.

- Vigilancia de la densidad de tráfico según la hora.

- Conexiones poco habituales

Estos sistemas deberían detectar cualquier anomalía antes de que se convierta en

una amenaza, notificando al Administrador de red del suceso, o realizando acciones

de protección de forma automática (cortando las conexiones, por ejemplo)

Fig. 4.20 – Detección de intrusos

incrementar

Una manera de

la seguridad de un sistema es proveerlo de

características que le permitan defenderse cuando un ataque ya se ha efectuado. Si

un intruso es capaz de saltar las barreras de protección y cambiar parámetros del

sistema, los algoritmos de control implementados deben de tener la capacidad

suficiente como para reconocer datos irregulares y emprender acciones correctoras.

Por ejemplo, una intrusión en un sistema de bombeo puede provocar alteraciones en

el suministro de agua en una ciudad, o incluso dañar los equipos de bombeo por

sobrecarga. El sistema debe poder reconocer la situación anómala y reaccionar ante

la situación, por ejemplo, haciendo servir configuraciones de datos predefinidas que

mantengan el sistema dentro de márgenes de control razonables.

4.6 Las “Recomendaciones”

En Octubre de 2001, se crea, en los Estados Unidos, el Gabinete para la Protección

de Infraestructuras Críticas, dependiente del Departamento de Energía. Su función es

la de coordinar todas las actividades relacionadas con la protección de los sistemas

de información y redes de comunicación implicadas en la gestión de infraestructuras

(gas, electricidad, comunicaciones, petróleo, etc.) para establecer una serie de

acciones encaminadas a conseguir unos niveles de seguridad adecuados ante

amenazas externas e internas, y unas políticas de seguridad y prevención que

permitan reaccionar adecuadamente ante cualquier eventualidad.

Se trata de recomendaciones de sentido común, pero que no siempre son tenidas en

cuenta. A continuación se enumera una compilación de estas recomendaciones (y

alguna más), para intentar clarificar su idea básica:

130

Sistemas

SCADA

4

4.6.1 Sobre los accesos a la red

Los accesos a la red corporativa son como las puertas y ventanas de nuestras casas.

Las redes de área local, los accesos a Internet, las redes inalámbricas (wi-fi), los

enlaces de radio, microondas, teléfono (modem), deberían estar convenientemente

identificados y vigilados.

- Conocimiento propio

Un pilar fundamental en la seguridad es la documentación detallada de la arquitectura

de red. Se trata de conocer exactamente cuántos son los puntos de conexión al

sistema Scada, dónde están localizados, y cómo se puede entrar al sistema por cada

uno de ellos.

Una documentación exhaustiva de todos los elementos de red, y de sus funciones y

configuraciones, permitirá identificar los elementos más delicados dentro de la

estructura. Gracias a esta documentación se podrán establecer niveles de seguridad

adecuados, planes de contingencia, o acciones de mejora continua que permitan

mantener el nivel de seguridad global.

- El aislamiento es seguro

Podemos decir que “La

Crear cuenta

Crear cuenta

Comentarios de: Sistemas SCADA #4 (0)

No hay comentarios