Publicado el 30 de Abril del 2021

522 visualizaciones desde el 30 de Abril del 2021

654,5 KB

8 paginas

Creado hace 9a (30/03/2015)

Criptografía, conceptos básicos

30/03/2015

Introducción

El término seguridad, abarca un amplio campo de áreas profesionales difíciles de enumerar.

Este artículo se centra en la protección de los datos, esto incluye tanto el trasporte como su

almacenamiento.

Para la salvaguardia de estos datos se utilizan las denominadas técnicas o herramientas

criptográficas. Esta protección se consigue mediante métodos de redistribución del contenido

de la información y/o sustitución del mismo por símbolos u otros elementos resultantes de

operaciones matemáticas. Su objetivo no es disimular la existencia del mensaje, más bien se

trata de ocultar su significado.

Los conceptos sobre la aplicación de las técnicas de criptografía hoy en día, aparecen como

algo confuso para muchas personas. Conviven con ello, lo utilizan de distintas formas directa o

indirectamente y en ocasiones sin ser totalmente conscientes de ello.

Un ejemplo sencillo es cuando aceptamos entrar en un sitio web donde existe un problema

con su certificado seguridad. En esta situación puede asumirse un riesgo de consecuencias

impredecibles por una simple cuestión de ignorancia.

Evolución histórica

Las primeras evidencias conocidas son los jeroglíficos tallados en algunos monumentos del

Antiguo Egipto, hace más de 4500 años. No está clara la intención de los citados jeroglíficos y

existe la posibilidad de que su objetivo final no tuviera nada que ver con la ocultación de un

mensaje.

Los hebreos ya utilizaban una técnica de cifrado por sustitución semejante al atbash entre los

600 y 500 años antes de cristo. El atbash se emplea el libro de Jeremías.25,26 de la Biblia,

donde la palabra Babilonia en hebreo: Babel se convierte en SHeshash.

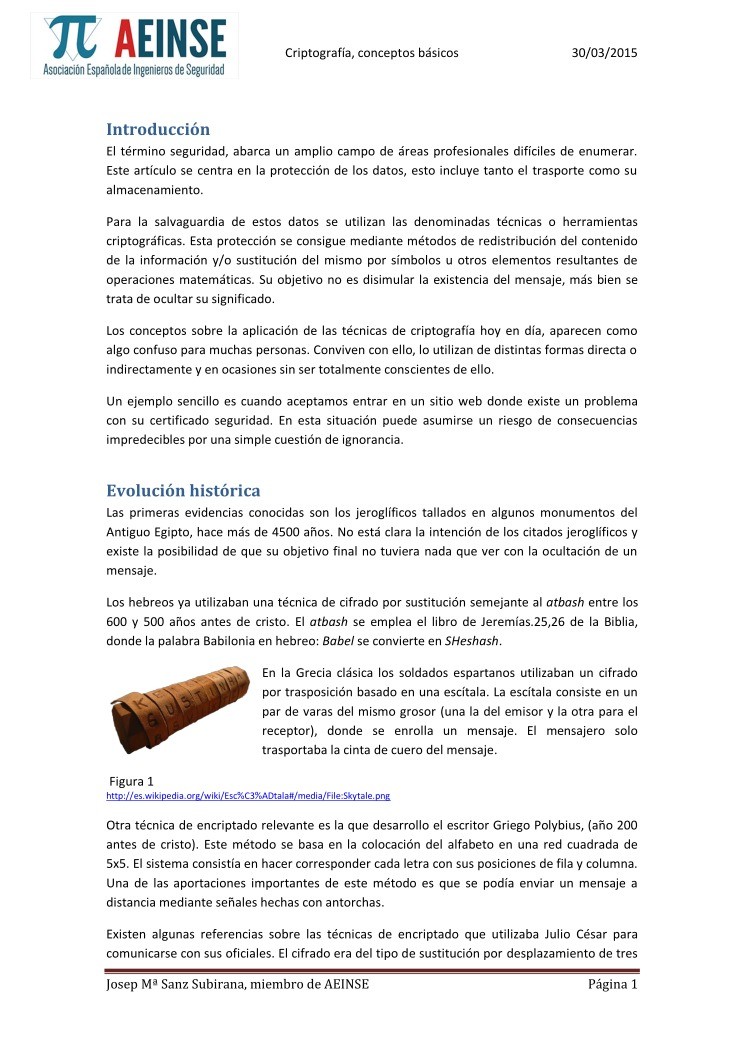

En la Grecia clásica los soldados espartanos utilizaban un cifrado

por trasposición basado en una escítala. La escítala consiste en un

par de varas del mismo grosor (una la del emisor y la otra para el

receptor), donde se enrolla un mensaje. El mensajero solo

trasportaba la cinta de cuero del mensaje.

Figura 1

http://es.wikipedia.org/wiki/Esc%C3%ADtala#/media/File:Skytale.png

Otra técnica de encriptado relevante es la que desarrollo el escritor Griego Polybius, (año 200

antes de cristo). Este método se basa en la colocación del alfabeto en una red cuadrada de

5x5. El sistema consistía en hacer corresponder cada letra con sus posiciones de fila y columna.

Una de las aportaciones importantes de este método es que se podía enviar un mensaje a

distancia mediante señales hechas con antorchas.

Existen algunas referencias sobre las técnicas de encriptado que utilizaba Julio César para

comunicarse con sus oficiales. El cifrado era del tipo de sustitución por desplazamiento de tres

Josep Mª Sanz Subirana, miembro de AEINSE

Página 1

Criptografía, conceptos básicos

30/03/2015

caracteres del alfabeto. Hoy en día, cualquier alfabeto que esté codificado con el alfabeto

desplazado manteniendo su orden se llama “cifrado de césar”.

En la época medieval es destacable en cifrado de Alberti que

aparece en su tratado de 1466. Se considera el primer cifrado

por sustitución polialfabético. Se trata de un disco formado por

dos partes, una fija y otra interior móvil. Las partes fija y móvil

disponen de 24 celdas iguales que contiene el alfabeto latino.

La parte fija es en mayúsculas más los números 1, 2, 3 y 4, (sin

incluir la H J K N U W Y). La parte móvil es en minúsculas no

tiene números e incluye el carácter &.

Figura 2

http://www.mateureka.it/wp-content/uploads/2012/11/disco-cifrante-leon-battista-alberti.jpg

El cifrado de Playfair fue creado por Charles Wheatstone en 1854. Se trata de colocar un una

red cuadrada de 5x5 con una palabra clave de forma tal que no se repitan las letras. Las

posiciones que quedan vacías se rellenan con las palabras restantes del alfabeto. El cifrado no

es por filas y columnas, es algo más complejo, el mensaje se descompone por parejas de

caracteres donde se tienen en cuenta su posición sobre la red de 5x5.

Posiblemente el método criptográfico más conocido en general, es el Enigma. Fue utilizado por

el ejército alemán durante la Segunda Guerra Mundial. Se trata de un sistema electromecánico

basado en técnica de rotores. Este sistema de encriptado fue descifrado de forma

automatizada por el matemático y genio Alan Turing.

Tal como se ha descrito, la necesidad de preservar el contenido de un mensaje ha sido una

constante desde el principio de los tiempos. En general para aplicaciones de carácter militar

aunque no de forma exclusiva. Se han mostrado algunos de los más relevantes, pero existen y

han existido muchos más.

Criptografía, arte o ciencia

El periodo que va des de la antigüedad hasta el año 1949 se le denomina era de la criptografía

pre-científica (Artística), de 1949-1972 criptografía científica (Shannon) y a partir del año 1976

criptografía asimétrica (Diffie-Hellman).

En el periodo que comprende la criptografía precientífica, las distintas soluciones que se

aportaban eran más que suficientes, un factor importante para ello, eran los modelos sociales

en los que la mayoría de la población era analfabeta. Esta circunstancia reducía enormemente

la probabilidad de que alguien ajeno a los círculos donde se movía dicha información fuera

capaz de descubrir su significado.

El hecho de que alguien diseñe un método para ocultar el significado de un mensaje, induce a

aguzar el ingenio de algún otro a descubrir el procedimiento que se ha seguido para hacerlo.

En los métodos definidos como criptografía precientífica, en la mayoría de los casos, una

persona inteligente y observadora puede ser capaz de llegar a encontrar la forma de

resolverlos.

Josep Mª Sanz Subirana, miembro de AEINSE

Página 2

Criptografía, conceptos básicos

30/03/2015

La tecnología orientada a descifrar mensajes encriptados es el cripto-análisis. Esta expresión

fue acuñada por William Frederick Friedman en 1920. A partir de la Segunda Guerra Mundial,

el desarrollo de la electrónica y las computadoras permitieron crear cripto-sistemas con

algoritmos cada vez más sofisticados.

Los métodos para romper códigos y cifrados son mucho más

antiguos. El primer trabajo documentado de cripto-análisis lo

escribió el sabio árabe del siglo IX, Abu-Yússuf Yaqub ibn Ishaq

as-Sabbah al-Kindí, en su Manuscrito para descifrar mensajes

criptográficos. Este tratado incluye una descripción del método

de análisis de frecuencias.

Figura 3

http://es.wikipedia.org/wiki/An%C3%A1lisis_de_frecuencias#/media/File:Al-kindi-cryptanalysis.png

En la actualidad la mayoría de gobiernos disponen de departamentos destinados de forma

exclusiva al cripto-análisis. Es una tarea de contrarreloj permanente pues, existe una gran

variedad de grupos organizados que cubren todo el espectro delictivo como terrorismo,

narcotráfico, mafia, etc...

Técnicas de encriptado

Tal como hemos visto las técnicas de encriptado han ido evolucionando a lo largo del tiempo.

Hasta llegar al periodo de criptografía asimétrica; la seguridad estaba íntimamente ligada a la

confidencialidad. Esto quiere decir que uno de los elementos esenciales de esta seguridad

dependía del conocimiento privado del método y las claves.

En todos los casos tenían que compartir la misma información tanto, quien generaba el

mensaje como el que lo recibía. Esto a todas luces suponía una dificultad enorme, pues era

muy difícil poder asegurar que en el trasporte del mensaje y las claves (aún que viajaran por

caminos distintos) nadie pudiera interceptarlos.

César: Uno de los procedimientos más clásicos de la Historia en esta disciplina, cuyo origen se

sitúa en el siglo I antes de Cristo. Este sistema se basa en el método de sustitución mono

alfabética, es decir, el proceso de sustitución se lleva a cabo en cada uno de los elementos del

texto claro.

Tranposición: Origen y fundamento de otros sistemas de cifrado más complicados. El método

de trasposición consiste en reordenar los elementos que forman el texto original, de modo que

el criptograma resultante tiene los mismos elementos pero su nueva colocación impide que se

pueda entender.

Gronsfeld: Este método utiliza más de un alfabeto cifrado para poner en clave el mensaje y se

cambia de uno a otro según se pasa de una letra del texto en claro a otra. Es decir, que deben

tenerse un conjunto de alfabetos cifrados y una forma de hacer corresponder cada letra del

texto original con uno de ellos.

Josep Mª Sanz Subirana, miembro de AEINSE

Página 3

Criptografía, conceptos básicos

30/03/2015

DES: (Data Encryption Standard) fue desarrollado por IBM a mediados de los setenta. Aunque

tiene un buen diseño, su tamaño de clave de 56 bits es demasiado pequeño para los patrones

de hoy. DES es un mecanismo de cifrado de datos de uso generalizado. Hay muchas

implementaciones de hardware y software de DES.

AES: (Advanced Encryption Standard), también conocido como Rijndael, es un esquema de

cifrado por bloques adoptado como un estándar de cifrado por el gobierno de los Estados

Unidos. Este sistema de cifrado por bloques permite claves de 128, 192 y 256 bits. El AES es

uno de los algoritmos más populares usados en criptografía simétrica.

Cifrado exponencial: Es un sistema basado en la exponenciación modular, desarrollado por

Pohlig y Hellman (1978). Este método es resistente al cript

Crear cuenta

Crear cuenta

Comentarios de: Criptografía, conceptos básicos (0)

No hay comentarios