Publicado el 20 de Enero del 2017

3.054 visualizaciones desde el 20 de Enero del 2017

703,1 KB

4 paginas

Creado hace 11a (18/03/2013)

DISPOSITIVOS DE RED &

SEGURIDAD EN LAS RED ES

A

protocolo

de

puedan

sistemas

operativos

ntes de describir

los diferentes

dispositivos de conexión que existen en

las

redes, primeramente debemos

conocer acerca del protocolo TCP/IP

que es el utilizado por Internet. Todas las

máquinas de Internet se caracterizan por

tener

diferentes

ejecutándose en diferente hardware. Para

que

las distintas máquinas puedan

comunicarse entre sí, todas deben utilizar el

mismo

comunicaciones

mediante el cual los diferentes sistemas

operativos

datos

independientemente del hardware utilizado.

Esto es realizado por el Protocolo de

Internet (IP), junto con el Protocolo de

Control de Transmisión (TCP), el Protocolo

de Datos de Usuario (UDP) y el Protocolo

de Control de Mensajes de Internet (ICMP).

los

Estos protocolos son comunes en

transferir

lenguajes usados por todas las máquinas en Internet. La abreviatura de estos es TCP/IP

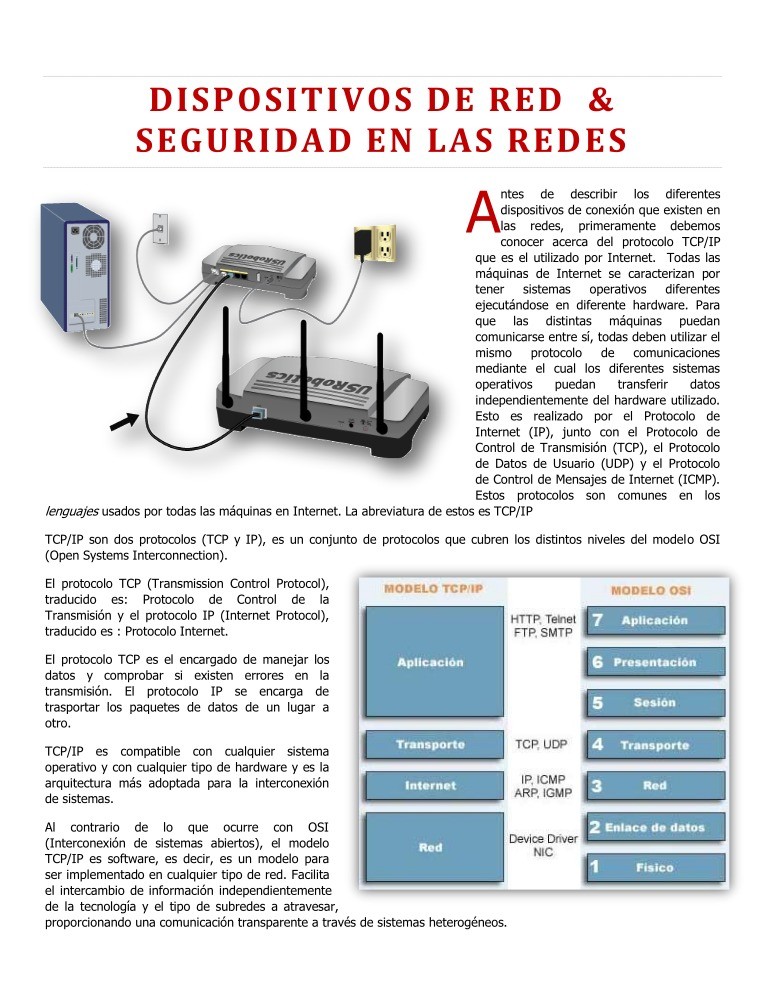

TCP/IP son dos protocolos (TCP y IP), es un conjunto de protocolos que cubren los distintos niveles del modelo OSI

(Open Systems Interconnection).

El protocolo TCP (Transmission Control Protocol),

traducido es: Protocolo de Control de

la

Transmisión y el protocolo IP (Internet Protocol),

traducido es : Protocolo Internet.

El protocolo TCP es el encargado de manejar los

datos y comprobar si existen errores en la

transmisión. El protocolo IP se encarga de

trasportar los paquetes de datos de un lugar a

otro.

TCP/IP es compatible con cualquier sistema

operativo y con cualquier tipo de hardware y es la

arquitectura más adoptada para la interconexión

de sistemas.

Al contrario de

lo que ocurre con OSI

(Interconexión de sistemas abiertos), el modelo

TCP/IP es software, es decir, es un modelo para

ser implementado en cualquier tipo de red. Facilita

el intercambio de información independientemente

de la tecnología y el tipo de subredes a atravesar,

proporcionando una comunicación transparente a través de sistemas heterogéneos.

DISPOSITIVOS DE RED

Los equipos que se conectan de forma directa a un segmento de red se

denominan dispositivos. Estos dispositivos se clasifican en dos grandes

grupos. El primer grupo está compuesto por los dispositivos de usuario

final. Los dispositivos de usuario final incluyen los computadores,

impresoras, escáneres, y demás dispositivos que brindan servicios

directamente al usuario. El segundo grupo está formado por los

dispositivos de red. Los dispositivos de red son todos aquellos que

conectan entre sí a los dispositivos de usuario final, posibilitando su

intercomunicación.

ROUTER

interconexión de redes de

En español, enrutador o encaminador. Dispositivo de

hardware para

las

computadoras que opera en la capa tres (nivel de

red),

Dispositivo externo que me permite

interconectar computadoras -la del imagen es un

router inalambrico- y a al vez nos permite proteger a

las mismas ya que en estos dispositivos traen un

software que sirve para proteger la red.

SWITCH

Un switch (en castellano “conmutador”) es un

dispositivo electrónico de interconexión de

redes de ordenadores que opera en la capa 2

(nivel de enlace de datos) del modelo OSI

(Open

Un

conmutador interconecta dos o más segmentos

de red, funcionando de manera similar a los

puentes (bridges), pasando datos de un

segmento a otro, de acuerdo con la dirección MAC de destino de los

datagramas en la red.

Interconnection).

Systems

Los conmutadores se utilizan cuando se desea conectar múltiples redes,

fusionándolas en una sola. Al igual que los puentes, dado que funcionan como

un filtro en la red, mejoran el rendimiento y la seguridad de las LANs (Local

Area Network- Red de Área Local).

MODEM

Un módem es un equipo que sirve para modular y

demodular (en amplitud, frecuencia, fase u otro

sistema) una señal llamada portadora mediante

otra señal de entrada llamada moduladora. Se han

usado modems desde los años 60 o antes del siglo

XX, principalmente debido a que la transmisión

directa de las señales electrónicas inteligibles, a

largas distancias, no es eficiente. Por ejemplo, para

transmitir señales de audio por el aire, se

requerirían antenas de gran tamaño (del orden de

cientos de metros) para su correcta recepción.

de

a

crear

compartir,

información.

Los dispositivos de usuario final

que conectan a los usuarios con

la red también se conocen con el

Estos

nombre

hosts.

dispositivos permiten

los

y

usuarios

obtener

Los

dispositivos host pueden existir

sin una red, pero sin la red las

capacidades de los hosts se ven

sumamente

Los

dispositivos

están

físicamente conectados con los

medios de red mediante una

tarjeta de interfaz de red (NIC-

network interface controller).

limitadas.

host

transferirse

Los dispositivos de red son los

que transportan los datos que

deben

entre

dispositivos de usuario final. Los

dispositivos de red proporcionan

el tendido de las conexiones de

cable,

de

conexiones, la conversión de los

formatos

la

administración de transferencia

de datos.

concentración

datos

de

la

y

Algunos ejemplos de dispositivos

que ejecutan estas funciones son

los repetidores, hubs, puentes,

switches y routers.

Veamos en detalle algunos de

ellos:

SERVIDOR

clientes.

Un servidor en informática o

computación es: Una aplicación

informática o programa que

realiza algunas

tareas en

beneficio de otras aplicaciones

llamadas

Algunos

servicios habituales son

los

servicios de archivos, que

permiten

usuarios

almacenar y acceder a

los

archivos de una computadora y

los servicios de aplicaciones,

que realizan tareas en beneficio

directo del usuario final. Este es el significado original

del término. Es posible que un ordenador cumpla

simultáneamente las funciones de cliente y de servidor.

los

a

FIREWALL

Un cortafuegos (o firewall en inglés), es un elemento de

hardware o software utilizado en una

red de

computadoras para controlar las comunicaciones, permi-

tiéndolas o prohibiéndolas según las políticas de red que

haya definido la organización responsable de la red.

Este dispositivo también me permite proteger una red de

la entrada de virus o de algún archivo malicioso del

Internet, pero no es 100% fiable ya que como todo

programa-SW- y a la vez HW se tiene que configurar

para tener una mejor protección.

HUB

es

En informática un hub o

concentrador

un

redes que

equipo de

permite conectar entre sí

otros

y

retransmite los paquetes

que

desde

cualquiera de ellos a

equipos

recibe

todos los demás. Los hubs han dejado de ser utilizados,

debido al gran nivel de colisiones y tráfico de red que

propician.

SEGURIDAD EN LAS REDES DE

COMPUTADORAS

Actualmente, cuando hablamos de seguridad en las

redes de computadoras, hacemos una gran referencia a

Internet, pues es dentro de esa red de alcance mundial

que se producen con mayor frecuencia los ataques a

nuestras computadoras.

el

Antes de entrar en el tema,

es necesario preguntarnos

tiene para

qué alcance

nosotros

térmi-

no "seguridad". En general,

decimos que una casa es

segura cuando se logra

reducir las vulnerabilidades

de la propiedad. Pero...

la

qué

vulnerab-

ilidad? Según

Standardization

Organization), en el contexto de la informática se

considera "vulnerabilidad" a cualquier

flaqueza que

pueda ser aprovechada para violar un sistema o la

información que éste contiene.

De esta forma, tenemos varias posibles violaciones de

seguridad a un sistema, o sea, varias amenazas, entre

las cuales destacamos:

es

(International

ISO

Destrucción de información.

Modificación de la información.

Robo, remoción o pérdida de la información o

los recursos.

Interrupción de servicios.

Debemos todavía definir "ataque": es la realización efectiva de una

amenaza en

intencional. Como ejemplos de ataques en

computación, tenemos:

forma

Personificación (enmascarada)

DDos.

Replay.

Modificación.

Ingeniería social.

Rechazo o impedimento de un servicio.

Ante los riesgos de la inseguridad en las redes, muchas empresas

adoptan políticas de seguridad, que son conjuntos de reglas, leyes y

prácticas de gestión que tienen como objetivo la protección. Pueden ser implementadas a través de varios mecanismos,

como por ejemplo:

Criptografía.

Firma digital.

Autenticación.

Control de acceso.

Rótulos de seguridad.

Detección, registro e informe de eventos.

Llenado de tráfico.

Control de routeo.

De esta forma, al no ser suficientes los mecanismos de seguridad en la red, establecemos medidas de seguridad en las

comunicaciones también, como en el correo electrónico. El e-mail utiliza varios mecanismos para que nuestros datos

lleguen de la manera más segura posible a destino. Hace uso de protocolos como SMTP (Simple Mail Transfer Protocol)

que es considerado débil, S/MIME (Secure Multipurpose Internet Mail Extensions) y PGP (Pretty Good Privacy) que es

destinado a la criptografía de e-mail personal.

Actualmente, lo que se utiliza en gran medida son los Firewall's, dispositivos que funcionan como una barrera de

protección contra invasores. Existen tanto en forma de so

Crear cuenta

Crear cuenta

Comentarios de: dispositivos de red y seguridad en las redes (0)

No hay comentarios