Los programas de salida son esenciales para proteger tu

Wayne O Evans Consulting, Inc.

Security Consulting and Education

EExxiitt PPrrooggrraammss

Por

iSeries 400

Wayne O. Evans

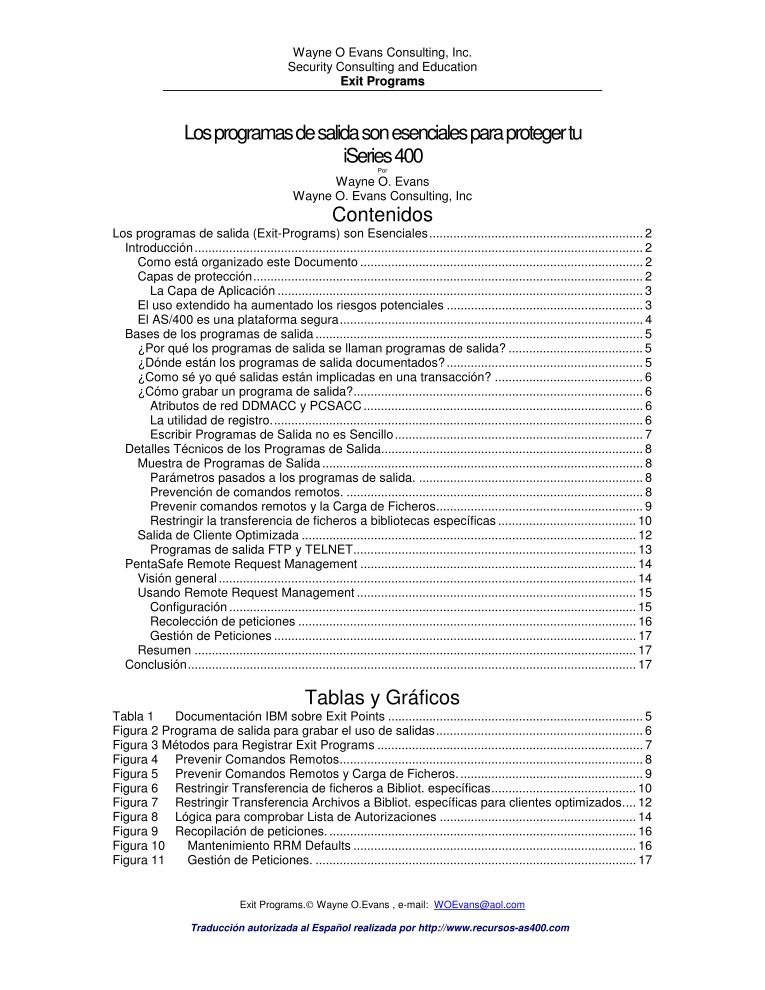

Contenidos

Wayne O. Evans Consulting, Inc

Los programas de salida (Exit-Programs) son Esenciales.............................................................. 2

Introducción.................................................................................................................................. 2

Como está organizado este Documento .................................................................................. 2

Capas de protección................................................................................................................. 2

La Capa de Aplicación .......................................................................................................... 3

El uso extendido ha aumentado los riesgos potenciales ......................................................... 3

El AS/400 es una plataforma segura........................................................................................ 4

Bases de los programas de salida ............................................................................................... 5

¿Por qué los programas de salida se llaman programas de salida? ....................................... 5

¿Dónde están los programas de salida documentados?......................................................... 5

¿Como sé yo qué salidas están implicadas en una transacción? ........................................... 6

¿Cómo grabar un programa de salida?.................................................................................... 6

Atributos de red DDMACC y PCSACC ................................................................................. 6

La utilidad de registro............................................................................................................ 6

Escribir Programas de Salida no es Sencillo........................................................................ 7

Detalles Técnicos de los Programas de Salida............................................................................ 8

Muestra de Programas de Salida ............................................................................................. 8

Parámetros pasados a los programas de salida. ................................................................. 8

Prevención de comandos remotos. ...................................................................................... 8

Prevenir comandos remotos y la Carga de Ficheros............................................................ 9

Restringir la transferencia de ficheros a bibliotecas específicas ........................................ 10

Salida de Cliente Optimizada ................................................................................................. 12

Programas de salida FTP y TELNET.................................................................................. 13

PentaSafe Remote Request Management ................................................................................ 14

Visión general ......................................................................................................................... 14

Usando Remote Request Management ................................................................................. 15

Configuración ...................................................................................................................... 15

Recolección de peticiones .................................................................................................. 16

Gestión de Peticiones ......................................................................................................... 17

Resumen ................................................................................................................................ 17

Conclusión.................................................................................................................................. 17

Tablas y Gráficos

Tabla 1 Documentación IBM sobre Exit Points .......................................................................... 5

Figura 2 Programa de salida para grabar el uso de salidas............................................................ 6

Figura 3 Métodos para Registrar Exit Programs ............................................................................. 7

Figura 4 Prevenir Comandos Remotos........................................................................................ 8

Figura 5 Prevenir Comandos Remotos y Carga de Ficheros...................................................... 9

Figura 6 Restringir Transferencia de ficheros a Bibliot. específicas.......................................... 10

Figura 7 Restringir Transferencia Archivos a Bibliot. específicas para clientes optimizados.... 12

Figura 8 Lógica para comprobar Lista de Autorizaciones ......................................................... 14

Figura 9 Recopilación de peticiones. ......................................................................................... 16

Figura 10 Mantenimiento RRM Defaults .................................................................................. 16

Figura 11 Gestión de Peticiones. ............................................................................................. 17

Exit Programs. Wayne O.Evans , e-mail:

[email protected]

Traducción autorizada al Español realizada por http://www.recursos-as400.com

Wayne O Evans Consulting, Inc.

Security Consulting and Education

EExxiitt PPrrooggrraammss

LLooss pprrooggrraammaass ddee ssaalliiddaa ((EExxiitt--PPrrooggrraammss)) ssoonn EEsseenncciiaalleess

Confiar en la seguridad a través de menú para limitar las acciones del usuario no

es adecuado para proteger los datos de producción en el actual AS/400. La

seguridad por Menú no previene al usuario de un sistema remoto de ejecutar un

FTP (file transfer protocol) o una transferencia de fichero Client Access para

cargar o descargar ficheros de producción. Los usuarios remotos pueden

ejecutar comandos CL incluso cuando el perfil de usuario restringe la

introducción de comandos.

Los programas de salidas son pues esenciales para controlar las acciones de usuarios remotos.

Este documento describe cómo los programas de salida pueden constituir una efectiva capa de

protección para tus datos de producción. Después de leer este artículo entenderás :

• El porqué los programas de salida son esenciales para proteger los datos.

• Cómo se identifican los programas de salida.

• Cómo implementar programas de salida simples para limitar las acciones de usuarios

• Cómo el “PentaSafe Remote Request Management” puede resolver los requisitos de

remotos.

tu programa de salida.

Introducción

Como está organizado este Documento

Esta introducción te facilita un trasfondo para entender el porqué se necesitan los programas de

salida y como éstos te ofrecen una protección adicional. La sección de detalles técnicos dará

sugerencias para los gestores del sistema en la aplicación de programas de salida incluyendo

un ejemplo de programa. La sección final describe la función específica de Pentasafe llamada

“Remote Request Management”. La “Remote Request Management” permite al administrador del

sistema definir una política (reglas) para aquellas peticiones remotas que serán aceptadas o

rechazadas. El “Remote System management” puede fácilmente autorizar a los usuarios a los

datos que deben ser accedidos mientras que puede rechazar las peticiones que no se permiten.

Capas de protección

La protección de la información puede

entenderse como distintas capas de

protección parecidas a las distintas capas de

una cebolla. Esta protección en capas

dificultaría que un hacker pueda ganar

acceso no autorizado a la información. Si un

usuario no autorizado (hacker) transige una

de las capas, se enfrentará con otra

protección en otra capa distinta.

La Figura 0 muestra las capas de protección utilizadas para proteger los datos. Las distintas

aplicaciones de seguridad seleccionarán las siguientes capas de protección .

Figura 0 Capas de Protección Información

• La capa física requiere que el usuario tenga algún impedimento físico antes de conseguir

el acceso como una llave, control inteligente o biométrico (huella dactilar, scanner de

retina).

Exit Programs. Wayne O.Evans , e-mail:

[email protected]

Traducción autorizada al Español realizada por http://www.recursos-as400.com

Wayne O Evans Consulting, Inc.

Security Consulting and Education

EExxiitt PPrrooggrraammss

• La protección de la capa de red utiliza la tecnología de encriptación para proteger las

transmisiones de datos. Esta capa evita la revelación de la información transmitida

mediante la encriptación y, los códigos de autentificación de mensajes previenen a su

vez de la revelación y la falsificación.

• La capa de aplicación incluye programas como seguridad por menú y controles de la

aplicación para ocultar la información y restringir funciones basadas en el acceso de

usuario. Los programas de salida están incluidos en la capa de aplicación porque

restringen las acciones y los objetos a los que un usuario puede acceder. Los programas

de salida pueden entenderse como una seguridad por menú extendida a los usuarios

remotos del sistema.

• La protección de la capa de objeto son los controles de acceso tradicionales

incorporados en el AS/400. Este control es forzado por el sistema en cada petición para

acceder a los datos.

• La capa de encriptación protege datos altamente sensibles a través de su

almacenamiento en un formato que necesita de la utilización de claves de encriptación

para descubrir el contenido de esta información.

La Capa de Aplicación

Crear cuenta

Crear cuenta

Comentarios de: Los programas de salida son esenciales para proteger tu iSeries 400 (0)

No hay comentarios