Actualizado el 7 de Abril del 2020 (Publicado el 14 de Abril del 2017)

836 visualizaciones desde el 14 de Abril del 2017

339,4 KB

83 paginas

Creado hace 21a (31/05/2002)

Seguridad en Sistemas de Información

Detección de intrusos

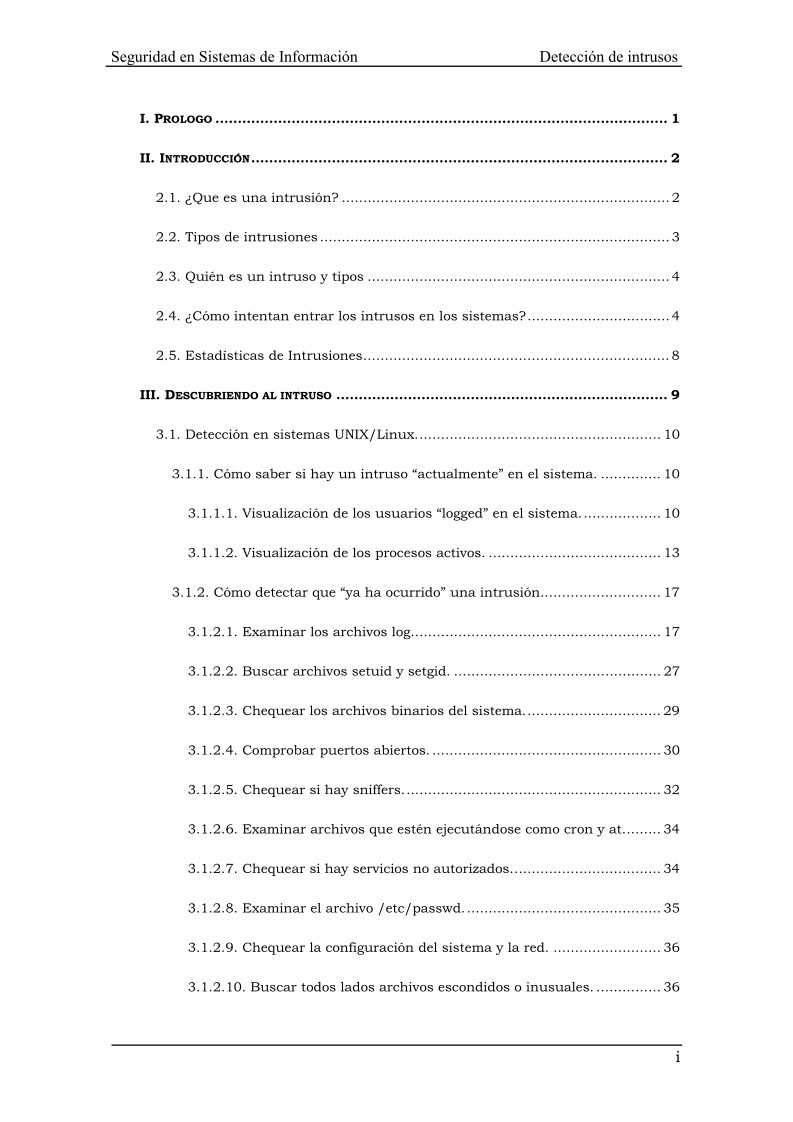

I. PROLOGO ..................................................................................................... 1

II. INTRODUCCIÓN............................................................................................. 2

2.1. ¿Que es una intrusión? ............................................................................ 2

2.2. Tipos de intrusiones ................................................................................. 3

2.3. Quién es un intruso y tipos ...................................................................... 4

2.4. ¿Cómo intentan entrar los intrusos en los sistemas?................................. 4

2.5. Estadísticas de Intrusiones....................................................................... 8

III. DESCUBRIENDO AL INTRUSO .......................................................................... 9

3.1. Detección en sistemas UNIX/Linux......................................................... 10

3.1.1. Cómo saber si hay un intruso “actualmente” en el sistema. .............. 10

3.1.1.1. Visualización de los usuarios “logged” en el sistema................... 10

3.1.1.2. Visualización de los procesos activos. ........................................ 13

3.1.2. Cómo detectar que “ya ha ocurrido” una intrusión............................ 17

3.1.2.1. Examinar los archivos log.......................................................... 17

3.1.2.2. Buscar archivos setuid y setgid. ................................................ 27

3.1.2.3. Chequear los archivos binarios del sistema................................ 29

3.1.2.4. Comprobar puertos abiertos. ..................................................... 30

3.1.2.5. Chequear si hay sniffers............................................................ 32

3.1.2.6. Examinar archivos que estén ejecutándose como cron y at......... 34

3.1.2.7. Chequear si hay servicios no autorizados................................... 34

3.1.2.8. Examinar el archivo /etc/passwd.............................................. 35

3.1.2.9. Chequear la configuración del sistema y la red. ......................... 36

3.1.2.10. Buscar todos lados archivos escondidos o inusuales. ............... 36

i

Seguridad en Sistemas de Información

Detección de intrusos

3.1.2.11. Examinar todas las máquinas en la red local. .......................... 38

3.1.3. ¿Qué hacer cuando se detecta un intruso? ....................................... 38

3.1.4. Que herramientas podemos usar para detectar intrusos. .................. 40

3.1.4.1. Detectores de Sniffers. .............................................................. 41

3.1.4.2. Detectores de troyanos. ............................................................. 44

3.1.4.3. Detectores de zapper's............................................................... 52

3.1.4.4. Herramientas de Análisis. ......................................................... 53

3.1.4.5. Crackeadores de passwords....................................................... 55

3.2. Detección de Intrusos en Windows NT .................................................... 57

3.2.1. Examinar los archivos de registro..................................................... 58

3.2.2. Verificar si existen cuentas y grupos de usuarios desconocidas......... 58

3.2.3. Buscar membresías de grupo incorrectas. ........................................ 58

3.2.4. Buscar derechos de usuario incorrectos. .......................................... 59

3.2.5. Verificar si existen aplicaciones desautorizadas de inicio. ................. 59

3.2.6. Verificar los sistemas binarios.......................................................... 61

3.2.7. Verificar la configuración y actividad de la red.................................. 62

3.2.8. Verificar si existen partes desautorizadas. ........................................ 63

3.2.9. Examinar trabajos ejecutados por el servicio del scheduler. .............. 64

3.2.10. Verificar si existen procesos desautorizados. .................................. 64

3.2.11. Buscar por todas partes archivos inusuales u ocultos..................... 65

3.2.12. Verificar si existen permisos alterados en archivos o en claves de

registro. .......................................................................................................... 65

3.2.13. Verificar si existen cambios en políticas del usuario o de la

computadora................................................................................................... 65

ii

Seguridad en Sistemas de Información

Detección de intrusos

3.2.14. Asegurar que el sistema no se ha movido a un Workgroup o Dominio

diferente.......................................................................................................... 66

3.2.15. Examinar todas las máquinas en la red local.................................. 66

IV. SISTEMAS DE DETECCIÓN DE INTRUSOS .......................................................... 67

4.1. IDS basado en red (NIDS) ....................................................................... 69

4.2. IDS basado en host ................................................................................ 71

4.3. Ventajas y desventajas de ambos tipos de IDS’s ...................................... 72

V. CONCLUSIONES........................................................................................... 75

5.1. Conclusiones Prácticas........................................................................... 75

5.2. Ventajas................................................................................................. 76

5.3. Inconvenientes ....................................................................................... 78

5.4. Posibles Ampliaciones ............................................................................ 78

VI. BIBLIOGRAFÍA ........................................................................................... 79

iii

Seguridad en Sistemas de Información

Detección de intrusos

I. PRÓLOGO

En este documento se trata de realizar un recorrido por diversos

temas relacionados con la detección de intrusos. Primeramente se

introducen conceptos generales, posteriormente se tratan los modos de

obrar para llevar a cabo dicha tarea en distintos sistemas operativos y,

finalmente, se centra la atención en diversas herramientas comerciales

conocidas como IDS’s (Intrusion Detection system).

Como una introducción a la detección de intrusos se describirá en

qué consiste una intrusión, los tipos de atacantes que existen, los pasos

más habituales que suele realizar un intruso para entrar en un sistema

informático y los métodos que utiliza para poder entrar de nuevo en el

futuro.

Una vez que se poseen conceptos generales, se profundiza en los

pasos a seguir para detectar intrusos en los sistemas operativos

UNIX/Linux y WindowsNT en los que se comentarán comandos útiles,

diversas herramientas (como detectores e sniffers, detectores de

zappers, etc.) y en general, modos de obrar recomendados para llevar a

cabo dicha tarea.

En la parte final del trabajo, se realiza una introducción a los

Sistemas de Detección de Intrusos (IDS) describiendo en qué consisten,

características generales y los tipos de IDS’s que se pueden encontrar

en la actualidad.

1

Seguridad en Sistemas de Información

Detección de intrusos

II.

INTRODUCCIÓN

La eclosión en los últimos años de las redes informáticas y

fundamentalmente de Internet, ha sido el factor fundamental que ha

hecho que la Seguridad Informática cobrase una importancia vital en el

uso de sistemas informáticos conectados. Desde el momento en que

nuestro ordenador se conecta a Internet, se abren ante nosotros toda

una nueva serie de posibilidades, sin embargo éstas traen consigo toda

una serie de nuevos y, en ocasiones complejos, tipos de ataque.

Mientras en un ordenador aislado el posible origen de los ataques es

bastante restringido, al conectarnos a Internet, cualquier usuario de

cualquier parte del mundo puede considerar nuestro sistema un

objetivo apetecible.

los ataques contra

La manera en que

infraestructuras de

computadoras han crecido en los últimos 12 años ha sido espectacular,

convirtiéndose así en un problema muy serio a tener en cuenta, puesto

que todo sistema informático es susceptible de ser víctima de uno de

estos ataques.

Es por esta razón que es necesario incluir en las redes los

mecanismos de seguridad diseñados para regular y proteger la

confidencialidad de los datos aunque pensar en la prevención total

puede sonar poco realista. Sin embargo, se debe intentar detectar

tentativas de intrusión para así poder llevar a cabo la reparación del

daño más adelante. Este campo de la investigación se llama Detección

de Intrusos.

22..11.. ¿¿QQUUEE EESS UUNNAA IINNTTRRUUSSIIÓÓNN??

Una intrusión puede ser definida como un conjunto de acciones

que intentan comprometer o poner en peligro la integridad, la

confidencialidad o la disponibilidad, aunque de forma más sencilla

2

Seguridad en Sistemas de Información

Detección de intrusos

se podría definir como cualquier actividad inadecuada, incorrecta, o

anómala que detectemos en nuestro sistema.

22..22.. TTIIPPOOSS DDEE IINNTTRRUUSSIIOONNEESS

Si se tiene en cuenta la naturaleza de la intrusión se puede hacer

una primera clasificación o categorización de la siguiente manera:

1.

2.

Intrusiones de uso erróneo. Se definen como ataques bien

definidos contra puntos débiles sabidos de un sistema. Este

tipo de intrusiones pueden ser detectadas observando ciertas

acciones que son llevadas a cabo sobre ciertos objetos de

dicho sistema.

Intrusiones de anomalía. Se podrían definir como

des

Crear cuenta

Crear cuenta

Comentarios de: Seguridad en Sistemas de Información Detección de intrusos (0)

No hay comentarios