Publicado el 1 de Abril del 2018

674 visualizaciones desde el 1 de Abril del 2018

309,2 KB

46 paginas

Creado hace 15a (13/06/2008)

Documentación Gentoo Linux -- Manual de Segur...

http://www.gentoo.org/doc/es/security/security-...

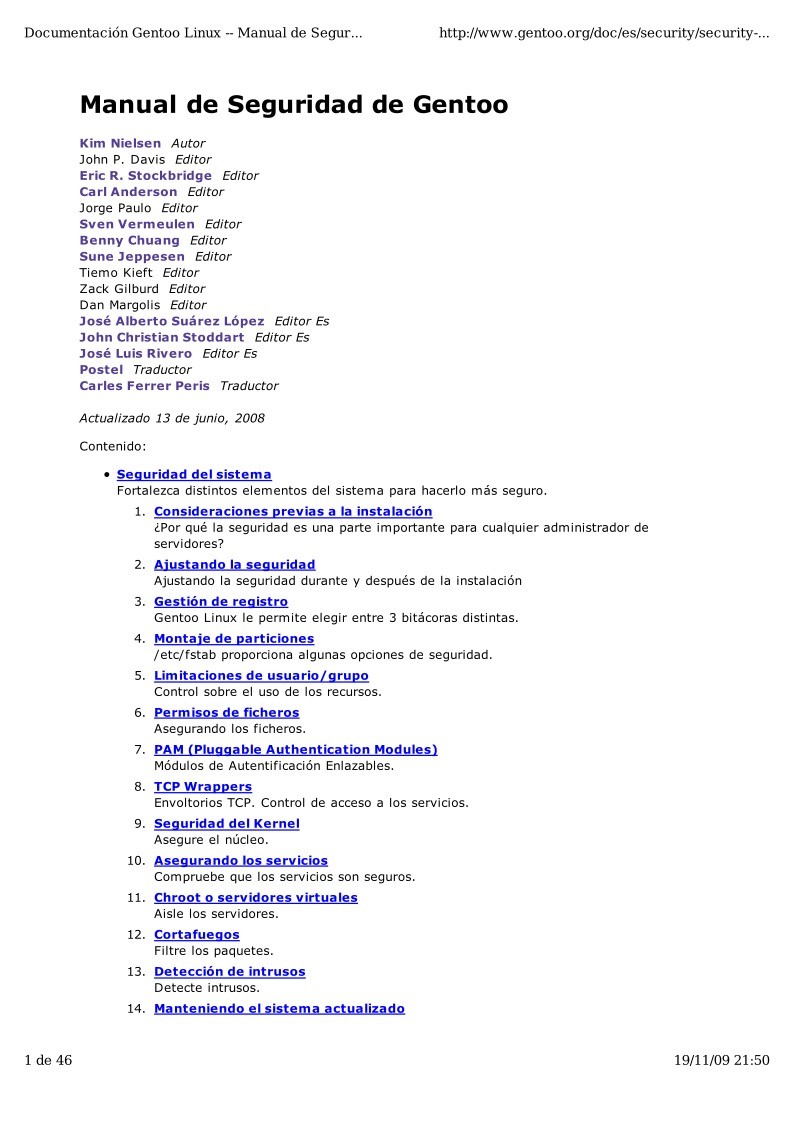

Manual de Seguridad de Gentoo

Kim Nielsen Autor

John P. Davis Editor

Eric R. Stockbridge Editor

Carl Anderson Editor

Jorge Paulo Editor

Sven Vermeulen Editor

Benny Chuang Editor

Sune Jeppesen Editor

Tiemo Kieft Editor

Zack Gilburd Editor

Dan Margolis Editor

José Alberto Suárez López Editor Es

John Christian Stoddart Editor Es

José Luis Rivero Editor Es

Postel Traductor

Carles Ferrer Peris Traductor

Actualizado 13 de junio, 2008

Contenido:

Seguridad del sistema

Fortalezca distintos elementos del sistema para hacerlo más seguro.

1.

2.

3.

4.

5.

6.

7.

8.

9.

10.

11.

12.

13.

14.

Consideraciones previas a la instalación

¿Por qué la seguridad es una parte importante para cualquier administrador de

servidores?

Ajustando la seguridad

Ajustando la seguridad durante y después de la instalación

Gestión de registro

Gentoo Linux le permite elegir entre 3 bitácoras distintas.

Montaje de particiones

/etc/fstab proporciona algunas opciones de seguridad.

Limitaciones de usuario/grupo

Control sobre el uso de los recursos.

Permisos de ficheros

Asegurando los ficheros.

PAM (Pluggable Authentication Modules)

Módulos de Autentificación Enlazables.

TCP Wrappers

Envoltorios TCP. Control de acceso a los servicios.

Seguridad del Kernel

Asegure el núcleo.

Asegurando los servicios

Compruebe que los servicios son seguros.

Chroot o servidores virtuales

Aisle los servidores.

Cortafuegos

Filtre los paquetes.

Detección de intrusos

Detecte intrusos.

Manteniendo el sistema actualizado

1 de 46

19/11/09 21:50

Documentación Gentoo Linux -- Manual de Segur...

http://www.gentoo.org/doc/es/security/security-...

Asegúrese de disponer de las últimas actualizaciones de seguridad.

A. Seguridad del sistema

1. Consideraciones previas a la instalación

1.a. Seguridad física

No importa cuantas medidas de seguridad implemente: todas pueden ser fácilmente traspasadas

por un atacante que tenga acceso físico a su equipo. A pesar de ello, puede tomar algunas medidas

que proporcionan un nivel de seguridad contra atacantes con acceso físico a su equipo. Ubicar el

hardware en un armario cerrado para servidores previene contra alguien que sencillamente apague

el equipo y se lo lleve. Cerrar con llave la caja del ordenador también es una buena idea para

asegurarse que el atacante no se vaya con el disco duro bajo el brazo. Para prevenir que un

atacante arranque desde otro disco, burlando fácilmente sus permisos y restricciones de acceso,

configure en la BIOS el disco duro como primer dispositivo de arranque y ponga una contraseña de

acceso a la BIOS. También es importante establecer una contraseña de aranque para LILO o GRUB,

y así prevenir que usuarios maliciosos arranquen en modo monousuario y consigan acceso total al

sistema. Esto está más detallado en el Capítulo 3, en Contraseña para GRUB y Contraseña para

LILO.

1.b. Planificación de Demonios/Servicios

Empiece por documentar qué servicios deberá ejecutar este equipo. Esto le ayudará a definir mejor

la estructura de particiones de su sistema, y le permitirá planificar mejor sus medidas de seguridad.

Desde luego esto es innecesario si el equipo tiene un único y sencillo propósito, como un puesto de

trabajo o un cortafuegos (firewall) dedicado. En todos estos casos no debería ejecutar ningún

servicio salvo, quizás, sshd.

Esta lista puede servirle de ayuda al administrador del sistema. Manteniendo una lista puesta al día

de versiones encontrará mucho más sencillo mantenerlo todo actualizado si alguien descubre una

vulnerabilidad remota en alguno de sus servicios.

1.c. Esquema de particiones

Reglas para crear particiones:

Cualquier árbol de directorios en el que un usuario tenga permiso de escritura (por ejemplo

/home, /tmp) debería estar en una partición separada y usar cuotas de disco. Esto reduce el

riesgo de que un usuario llene por completo el sistema de ficheros. Portage usa /var/tmp

para compilar ficheros por lo que esta partición debería ser lo suficientemente grande.

Cualquier árbol de directorios donde quiera instalar software que no forme parte de la

distribución debería estar en una partición separada. Conforme a la Jerarquía estándar de

ficheros estos directorios serían /opt o /usr/local. Si ambos están en particiones separadas

no haría falta borrarlos si tiene que reinstalar el sistema.

Para mayor seguridad, los datos estáticos pueden ponerse en una partición separada y

montada en modo de sólo lectura ("read-only"). El paranoico de verdad puede intentar

almacenar los datos estáticos en un medio de sólo lectura, como un CD-ROM.

1.d. El usuario root

El usuario root es el usuario más importante del sistema y no debería usarse para nada más que lo

estrictamente necesario. Si un atacante consigue acceso de root, reinstalar es la única forma de

volver a confiar en su sistema.

Reglas de oro respecto a 'root'

Cree siempre un usuario para la gestión diaria y si este usuario necesita tener acceso de root,

2 de 46

19/11/09 21:50

Documentación Gentoo Linux -- Manual de Segur...

http://www.gentoo.org/doc/es/security/security-...

añádalo al grupo 'wheel'. Esto posibilita que un usuario normal pueda cambiar su ID a root

usando el comando su.

Nunca ejecute X u otro software de aplicación como root, root debe usarse sólo cuando sea

absolutamente necesario; si existe una vulnerabilidad en una aplicación ejecutándose como

usuario, el atacante consigue el nivel de acceso del usuario. Pero si esta aplicación se ejecuta

como root, el atacate consigue acceso de root.

Use siempre rutas absolutas cuando se conecte como root (o use siempre su -, que

reemplaza las variables de entorno del usuario con las de root, estando seguro que el PATH de

root sólo contiene directorios protegidos como /bin y /sbin). Es posible engañar a root para

que ejecute una aplicación distinta de aquella que pretendía ejecutar. Si el PATH de root está

protegido o root sólo usa rutas absolutas, podemos estar seguros de que esto no sucede.

Si un usuario sólo necesita ejecutar algunos comandos, en lugar de todo lo que root puede

hacer normalmente, considere usar sudo en su lugar. Pero, al final, ¡tenga cuidado a quién le

da este acceso!

Nunca se deje abierta una terminal donde esté identificado como root.

Gentoo tiene algunas protecciones por defecto para los usuarios normales que intentan hacer su a

root. La configuración por defecto de PAM establece que un usuario debe pertenecer al grupo

"wheel" para poder ser capaz de usar su.

1.e. Políticas de seguridad

Hay ciertas razones para diseñar un política de seguridad para su(s) sistema(s) y red.

Una buena política de seguridad le permite perfilar la seguridad como un "sistema", antes que

simplemente como un revoltijo de distintas características. Por ejemplo, sin una política un

administrador puede decidir desconectar el telnet, porque transmite las contraseñas sin cifrar,

pero puede dejar el acceso FTP, que tiene el mismo problema. Una buena política de

seguridad le permite identificar qué medidas de seguridad merecen la pena, y cuáles no.

Para diagnosticar problemas, realizar auditorías o localizar intrusos, puede ser necesario

interceptar el tráfico de la red, inspeccionar el acceso de los usuarios y su historial de

ejecución de comandos, y mirar en sus directorios locales. Sin especificar esto por escrito y

sin advertirlo a los usuarios, tales acciones pueden ser actualmente ilegales, y ponerle a usted

en un compromiso legal.

Uno de los escenarios más comunes en la seguridad del sistema son las cuentas de usuario

secuestradas. Sin explicar a los usuarios por qué es importante la seguridad, y cómo practicar

una buena seguridad (tal como no escribir las contraseñas en un "post-it" pegado en la

mesa), es improbable que tenga alguna esperanza de tener cuentas de usuario seguras.

Una red bien documentada y un guión del sistema le ayudará, además de a los expertos

forenses de las fuerzas de seguridad, si se necesitan, a seguir una intrusión y a identificar los

puntos débiles después del problema. La "publicación" de un aviso de uso, donde se explique

que su sistema es privado y que los accesos no autorizados no están permitidos, podrá

también ayudarle a asegurarse la posibilidad para procesar correctamente a un intruso, una

vez ha sido cogido.

La necesidad de una buena política de seguridad debería estar ahora más que clara.

La "política" o "directiva" por sí misma es un documento, o un conjunto de documentos, que

perfilan las características de la red y los sistemas (como los servicios que proporcionan), el uso

permitido y prohibido, los "buenos hábitos" de seguridad, y así sucesivamente. Todos los usuarios

deben ser concienciados de su política de seguridad, además de mantenerlos al corriente de los

cambios que se introduzcan. Es importante tomarse el tiempo necesario para ayudar a los usuarios

a comprender la política y por qué las políticas deben ser firmadas, o qué sucedería si ellos actúan

en contra de las mismas (lo que también debe recogerse en las políticas). Esto debería hacerse por

lo menos una vez al año pues las políticas pueden cambiar (pero también como un simple

recordatorio para el usuario).

3 de 46

19/11/09 21:50

Documentación Gentoo Linux -- Manual de Segur...

http://www.gentoo.org/doc/es/security/security-...

Nota: Se deben crear políticas fáciles de leer y que sean muy precisas en cada apartado.

Una política de seguridad debería contener, al menos, los siguientes apartados:

Uso aceptable

Protectores de pantalla

Manejo de contraseñas

Descarga e instalación de software

Información sobre si los usuarios son monitorizados

Uso de programas antivirus

Manejo de información sensible (en cualquier formato, sea papel o sea electrónico)

Limpieza del escritorio y protección de la información confidencial

Apagado del PC antes de marcharse

Uso de cifrado

Manejo de claves para empleados de confianza

Tratamiento de los documentos co

Crear cuenta

Crear cuenta

Comentarios de: Manual de Seguridad de Gentoo (0)

No hay comentarios