EDICIÓN 10 / 2010 - AÑO XXV - Bs. 5,00 - 16 Páginas www.cwv.com.ve / www.computerworld.net.ve - @CWVen

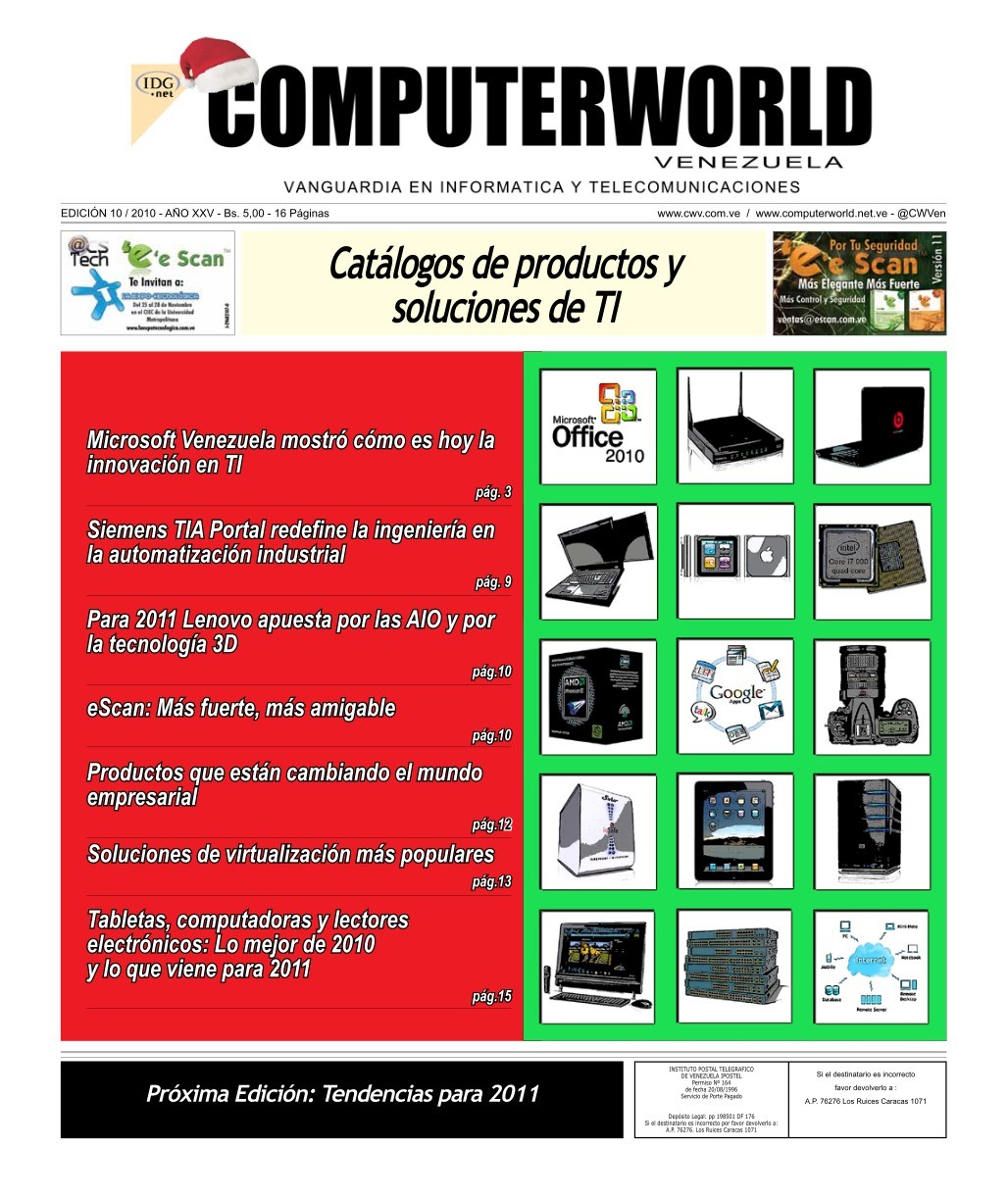

Catálogos de productos y

soluciones de TI

Microsoft Venezuela mostró cómo es hoy la

innovación en TI

pág. 3

Siemens TIA Portal redefine la ingeniería en

la automatización industrial

pág. 9

Para 2011 Lenovo apuesta por las AIO y por

la tecnología 3D

pág.10

eScan: Más fuerte, más amigable

pág.10

Productos que están cambiando el mundo

empresarial

pág.12

Soluciones de virtualización más populares

pág.13

Tabletas, computadoras y lectores

electrónicos: Lo mejor de 2010

y lo que viene para 2011

pág.15

Próxima Edición: Tendencias para 2011

INSTITUTO POSTAL TELEGRAFICO

DE VENEZUELA IPOSTEL

Permiso Nº 164

de fecha 20/08/1996

Servicio de Porte Pagado

Si el destinatario es incorrecto

favor devolverlo a :

A.P. 76276 Los Ruices Caracas 1071

Depósito Legal: pp 198501 DF 176

Si el destinatario es incorrecto por favor devolverlo a:

A.P. 76276. Los Ruices Caracas 1071

2 Edición 10 - Año 2010

COMPUTERWORLD - VENEZUELA

www.cwv.com.ve / www.computerworld.net.ve - @CWVen

COMPUTERWORLD

VENEZUELA

EDICION Y REDACCIÓN

Editora:

Clelia Santambrogio

(CNP 7894)

[email protected]

Colaboradores:

Velia Trias / Karla Alayón

Peter Cernik / Giorgio Baron

Traducciones:

Giorgio Baron

DISEÑO GRAFICO

Y DIAGRAMACION

Giorgio Baron

[email protected]

MERCADEO Y VENTAS

[email protected]

Representante Venezuela

Caracas

Teléfonos 0212 976-7423

(0414) 1147379

(0412) 5969296

(0412) 7234243

Representante

internacional

Miami

Walter Mastrapa

[email protected]

UNIDAD DE NEGOCIOS

Y TECNOLOGÍAS

INTERNET

Computerworld-On-Line

(www.computerworld.net.ve)

[email protected]

Webmaster:

Giorgio Baron

[email protected]

www.computerworld.net.ve

ADMINISTRACIÓN Y DISTRIBUICIÓN

VANTIC, C.A.

RIF. J-314749501

Correo: A.P. 76276,

Caracas 1071, Venezuela

Ana Judith García

+58 212 4169144

[email protected]

DIRECCIÓN GENERAL

Clelia Santambrogio

Ana Judith García

Peter Cernik

[email protected]

Fotolito

Editorial Metrópolis C.A.

Impresión

Editorial Metrópolis C.A.

COMPUTERWORLD™

ES UNA PUBLICACIÓN DE

IDG, Inc.

3 Post Office Square

Boston, MA 02109.

Copyright © 2006 International Data

Group.

All rights reserved.

NACIONALES / Actualidad

¿Están Fracasando las Regulaciones en

las Organizaciones de Salud?

Tres Pasos para Reactivar la Seguridad

Jim Haskin, (*)

¿Cree usted que son las instituciones fi-

nancieras o las organizaciones de salud

las que enfrentan más brechas de datos? La res-

puesta lo sorprenderá: son las organizaciones de

salud, y por un factor de tres a uno. De acuer-

do con el reporte 2010 Identity Theft Resource

Center® (ITRC), los almacenes de datos com-

prometidos de las organizaciones de salud supe-

ran a los de otros tipos de organizaciones. Según

el ITRC, en lo que va del año las organizaciones

de salud han revelado 119 brechas, en compa-

ración con las 39 que ha sufrido la industria de

servicios financieros.

¿Por qué está sucediendo esto?

Para comenzar, repasemos algo de la historia:

la industria de los servicios financieros siem-

pre ha estado protegiendo activos valiosos,

como dinero, oro, joyas y documentos. Pero el

enfoque tradicional de la salud es el paciente.

Asegurar la información de los pacientes es un

imperativo relativamente nuevo, y ha sido obli-

gatorio debido a las amplias regulaciones. ¿En-

tonces están fracasando estas regulaciones en la

industria de la salud?

Sí, de cierta forma. Los ciber criminales de

hoy son muy ingeniosos y actúan rápidamente

utilizando tácticas innovadoras y en constante

cambio que las regulaciones simplemente no

pueden cubrir. Cuando se identifica una nueva

amenaza a la seguridad y se incorpora al cum-

plimiento obligatorio, ya ha sido explotada, se

han perdido datos y se ha causado daño.

El cumplimiento, que es un paso necesario

para reducir las brechas de la información con-

fidencial de los pacientes, debe ser parte de un

plan de seguridad proactivo y holístico que in-

cluya políticas efectivas, educación para los em-

pleados, y las tecnologías adecuadas.

Cuando se desarrolla un plan de seguridad ho-

lístico, hay que comenzar desde sus fundamen-

tos. Todas las organizaciones tienen contenido

que es creado, consumido y comunicado. Des-

afortunadamente, las tecnologías tradicionales

para proteger el contenido operan por separado

dentro de sistemas descoordinados que son di-

fíciles de mantener actualizados, son costosos,

difíciles de administrar y poco efectivos contra

las amenazas más insidiosas.

A continuación, tres pasos que llevan la segu-

ridad más allá del cumplimiento para ayudar a

redondear un programa holístico:

•Crear políticas de seguridad de contenido rea-

listas: Es importante saber cómo se mueve la

información confidencial dentro de su organiza-

ción, al tiempo de asegurar que usted esté prote-

gido contra amenazas Web maliciosas. Esa es la

primera parte de este paso. Enseguida, necesita

políticas que controlen quién está teniendo ac-

ceso a los datos, cómo los está usando y adónde

están siendo transferidos. Finalmente, determi-

ne con qué tecnologías cuenta para evitar la pér-

dida de datos en tiempo real.

en tiempo real: Integre tecnología innovadora

que proteja proactivamente a su organización

contra los métodos más recientes empleados

por los ciber criminales. Para contar con protec-

ción efectiva y una administración más senci-

lla, utilice productos de seguridad de contenido

que estén integrados – con análisis unificado

de amenazas, consolas unificadas de adminis-

tración y reporteo, y tecnologías de implemen-

tación flexibles (software que usted instala en

sus servidores, dispositivos para el desempeño

pico, o servicios en la nube que no requieren

hardware en sus instalaciones). Las amenazas

internas y externas están en constante cambio;

su tecnología de seguridad también necesita

analizar el tráfico Web en tiempo real, catego-

rizar el contenido Web 2.0 dinámico, al tiempo

de bloquear malware de día cero y prevenir la

pérdida de datos confidenciales. Asimismo, ase-

gúrese de que la tecnología seleccionada cum-

pla con las regulaciones y genere los reportes

adecuados.

•Educar, educar, educar: Adoptar políticas y

programas educativos ayuda a reparar procesos

de negocio rotos o riesgosos. Además, ofrecer

capacitación a los empleados puede ayudar a

educarlos sobre las políticas establecidas y real-

zar la práctica de seguridad general. Si existen

dudas, siga repitiendo las mejores prácticas a

sus empleados. Realice un seminario de asisten-

cia obligatoria para sus empleados por lo menos

dos veces al año para hablar sobre las ramifi-

caciones de las brechas de datos y las mejores

prácticas más recientes.

•Integrar tecnología de seguridad de contenido

El resultado es claro: las regulaciones son

necesarias – pero un plan holístico es conside-

rablemente más efectivo para la protección del

contenido en tiempo real. Desafortunadamente,

el costo de las brechas de datos, ya sea de un in-

truso malicioso, un empleado inconforme o un

simple error, puede tener repercusiones a largo

plazo en la reputación de una institución que se

construyó sobre años de prestar excelente aten-

ción a los pacientes. -

(*)El autor es el vicepresidente senior y director

de Información de Websense.

Nombramientos recientes

Maximiliano Fernández es

el nuevo gerente general

de Amadeus Venezuela

siendo el responsable de definir

e implementar las estrategias co-

merciales, dirigir la adquisición y

desarrollo de las cuentas clave a

nivel nacional y brindar soporte

estratégico en los nuevos proyec-

tos que adelanta Amadeus en el

país.

También estará a cargo del gru-

po comercial, continuando con la

labor de reforzar la atención a to-

dos sus clientes.

El venezolano Hermágoras

Orozco fue nombrado como

nuevo gerente general de

Síragon en Argentina a partir de

este mes.

Este profesional cuenta con una

amplia trayectoria dentro de Síra-

gon Venezuela, donde se desem-

peñó como Gerente Regional de

la zona Occidental hasta 2009. A

principios de 2010 asumió la Vice-

presidencia Comercial. -

www.cwv.com.ve / www.computerworld.net.ve - @CWVen COMPUTERWORLD - VENEZUELA Edición 10 - Año 2010 3

NACIONALES / Actualidad

“InnovaIT” celebrado en la Isla de Margarita

Microsoft Venezuela mostró

cómo es hoy la innovación en TI

Fomentar el emprendimiento local, dar oportunidades de trabajo y transformar la

educación del país, fueron los pilares de este evento, que además tuvo como objetivo

mostrar localmente los más recientes lanzamientos de productos y servicios.

Giorgio Baron, CWV

que se organiza en un nuevo concepto

denominado Hubs o mosaicos dinámicos

que muestran información útil y perso-

nalizada al usuario del equipo. Los Hubs

son las diferentes áreas como People,

Music, Games, que contienen informa-

ción centralizada sobre cierto aspecto de

nuestra actividad diaria con el celular y

nos muestran información grabada en el

equipo como la que está en la Nube.

Microsoft Venezuela, en alianza con SIGO,

llevó a cabo en el Estado Nueva Esparta

“InnovaIT”, evento dirigido al ecosistema téc-

nico ve

Crear cuenta

Crear cuenta

Comentarios de: ComputerWorld #10 2010 (0)

No hay comentarios