Empezando con Wmap

@luisco100

El objetivo de este tutorial es dar a conocer lo pasos necesarios para utilizar la herramienta de

escaneo de vulnerabilidades en sitios web “Wmap”.

Primero que todo un reconocimiento a la gran labor de Efrain Torres, especialista de seguridad

Colombiano, creador del plugin para el framework Metasploit.

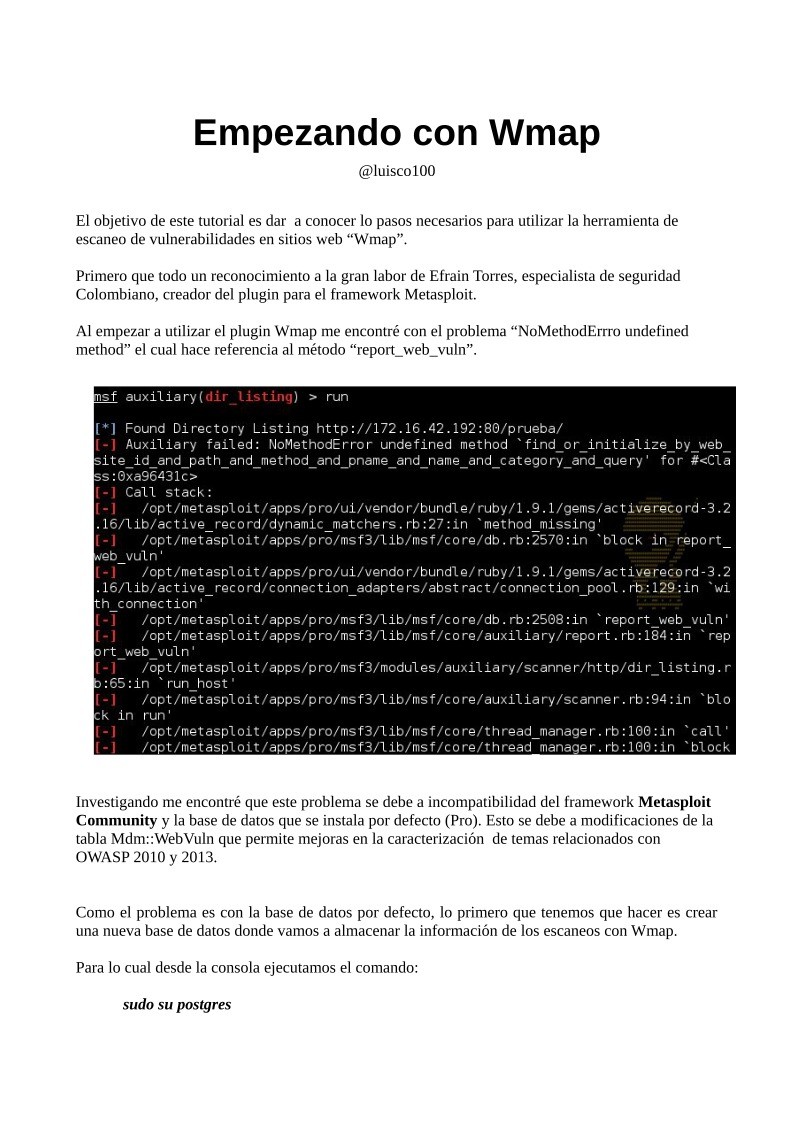

Al empezar a utilizar el plugin Wmap me encontré con el problema “NoMethodErrro undefined

method” el cual hace referencia al método “report_web_vuln”.

Investigando me encontré que este problema se debe a incompatibilidad del framework Metasploit

Community y la base de datos que se instala por defecto (Pro). Esto se debe a modificaciones de la

tabla Mdm::WebVuln que permite mejoras en la caracterización de temas relacionados con

OWASP 2010 y 2013.

Como el problema es con la base de datos por defecto, lo primero que tenemos que hacer es crear

una nueva base de datos donde vamos a almacenar la información de los escaneos con Wmap.

Para lo cual desde la consola ejecutamos el comando:

sudo su postgres

En este caso no me pide contraseña dado que estoy trabajando con la configuración por defecto que

trae la distribución Kali linux.

Creamos el usuario y digitamos la contraseña que se le asignara a este nuevo usuario

createuser wmap -P

Por ultimo creamos la base de datos y le asignamos como propietario el usuario creado

anteriormente.

createdb –owner=wmap wmap

Una vez creada la base de datos ejecutamos la consola de Metasploit.

Cuando se inicia Metasploit por defecto se conecta a la base de datos msf3, pero en este caso

necesitamos que se conecte a la nueva base de datos creada y se creen las tablas.

Para esto ejecutamos el comando

db_disconnect

y luego el comando

db_connect wmap:

[email protected]/wmap

Para utilizar Wmap es necesario contar con la url del sitio y sus respectivos directorios. Para esto

podemos utilizar el modulo auxiliar Crawler de metasploit. El modulo Crawler hace un recorrido e

indexación de las paginas del sitio.

Ademas del modulo auxiliar Crawler de Metasploit podemos importar la información de escaneos

realizados con herramientas tales como:

• Acunetix

• Amap

• Appscan

• Burp

Comandos para realizar la importacion de otras herramientas :

msf > db_import

Usage: db_import <filename> [file2...]

Para este ejercicio vamos a utilizar el modulo Crawler con un máximo de una pagina, pues la

prueba consiste en verificar la vulnerabilidad de listados de directorios y el sitio solo tiene una

carpeta de prueba.

La idea de esta prueba es verificar que tenemos nuestro ambiente perfectamente configurado y listo

para registrar las vulnerabilidades.

Cargamos el modulo y configuramos las variables de RHOST, URI, MAX_PAGES, como lo

muestra la imagen a continuación.

Por ultimo ejecutamos el modulo con el comando run.

Una vez ejecutado el modulo auxiliar Crawler, cargamos el plugin “Wmap”.

load wmap

Verificamos que la información del escaneo con el auxiliar Crawler se encuentre registrada en la

tabla de sitios de “Wmap”.

Comando

wmap_sites -l

La información se encuentra registrada, host, puerto, número de paginas y formularios.

Wmap nos da la posibilidad de listar los directorios y paginas en forma de arbol con el comando:

wmap_site -s 0

Una vez verificamos que tenemos el sitio correctamente indexado, lo siguiente es cargarlo como

objetivo.

Para esto tenemos dos posibilidades, cargarlo de la lista de sitios o cargarlo directamente de forma

manual.

Carga directa manual comando:

wmap_targets -t test.abcd.com,http://172.16.42.192/

Carga de obejtivo por la tabla de sitios:

wmap_targets -d 0

Donde el parámetro -d recibe el identificador del sitio, en este caso es 0.

Para listar los objetivos podemos utilizar el comando

wmap_targets -l

Ahora vamos a cargar los módulos que tiene Wmap, con el comando wmap_modules -l, cargamos

y listamos los módulos.

Por ultimo para ejecutar el escaneo, vamos a listar las opciones del comando wmap_run

wmap_run

Como podemos ver, se puede ejecutar el escanear con todos los módulos, con algunos modulos,

algunas rutas o lanzar perfiles predefinidos.

Para este ejemplo vamos a utilizar la opción -m para ejecutar solo el modulo de dir_listing

Como se puede observar el la imagen anterior, el escaneo termino satisfactoriamente y encontro lo

vulnerabilidad en el directorio /prueba.

Se puede verificar las vulnerabilidades registradas con el comando:

wmap_vulns -l

Espero que este pequeño tutorial les sea de utilidad y de agrado.

@luisco100

Crear cuenta

Crear cuenta

Comentarios de: Empezando con Wmap (0)

No hay comentarios