Publicado el 8 de Diciembre del 2018

1.293 visualizaciones desde el 8 de Diciembre del 2018

12,4 MB

92 paginas

Creado hace 16a (18/05/2009)

01_okladka_ES.indd

1

2009-05-19, 14:33

�02_rekl_Ontinet.indd

1

2009-05-18, 15:46

�a modo de introducción

¿Un hacker ético?

¿Un hacker ético?

¿ Cómo puede ser ético el hecho de hackear un sistema? ¿Por-

que no sirve para dañar sino para ayudar a protegerlo? ¿O por-

que está hecho de una manera legal y alguien paga por ello?

Parece que sí, que son razones suficientes. Además existe otro

término para denominar la acción de apropiarse de los datos ilegalmen-

te: crackear. Aunque el termino hacker muchas veces está asociado con

el robo de los datos de los grandes sistemas y por lo tanto con el gran

peligro para cada institución o empresa que posee datos confidenciales,

resulta que en nuestros tiempos puede servir para todo lo contrario.

Ser un hacker ya no significa ser un pirata de mala fama, puede signifi-

car ser un empleado respetable de una multinacional que se ocupa de

descubrir las vurnerabilidades de los sistemas informáticos y de esta

manera protegerlos.

Pero, ¿siempre ha sido así? ¿Cómo nació hacking? He leido en al-

guna parte que fue una venganza de un grupo de empleados frustrados

pero, ¿es verdad esa anégdota? ¿Quiénes fueron los primeros hackers?

¿Cómo llegaron a serlos y por qué? En este número además de tratar los

temas prácticos y teóricos relacionados con seguridad y hacking publi-

camos un artículo que habla sobre la historia de este fenómeno y sobre

Ser un hacker ya no significa ser un pirata de mala

fama, puede significar ser un empleado respetable

de una multinacional que se ocupa de descubrir

las vurnerabilidades de los sistemas informáticos

y de esta manera protegerlos...

sus figuras más destacadas. Creo que os enteraréis de muchas cosas

curiosas que posiblemente no esperabáis.

Como el tema de Seguridad y Ethical Hacking fue elegido por

vosotros para el tema de este número, o por lo menos por algunos de

vosotros que han tomado parte en nuestro sondeo, nos hemos esforza-

do por recopilar materiales más novedosos y prácticos para ayudaros

a profundizar vuestros conocimientos en esta area durante los meses ca-

lurosos de verano. Esperamos que el tema os parezca lo suficientemente

fresco para animaros a la lectura. Para consegir eso os hemos preparado

un concurso en el que podéis ganar uno de los libros Ethical Hacking

por Carlos Tori, ¡os deseamos buena suerte!

Para cambiar un poco el tema os invitamos a leer el artículo sobre

Cinelerra y edición de video, un tema que no hemos tratado desde hace

mucho tiempo y que seguramente resultará interesante a muchos de vo-

sotros. El autor enseña de una manera simple y práctica qué pasos hay

que seguir para aprender a aprovechar bien este software.

Y como estamos en verano además de una buena lectura os desea-

mos que descanséis bien durante vuestros días libres de trabajo y que

os relajéis leyendo este número de Linux+. ¡Y sobre tode que disfrutéis

de esta época del año!

Nos vemos en septiembre...

Paulina Pyrowicz

Redactora Jefe de Linux+

03_Wstepniak.indd

3

2009-05-19, 14:35

www.lpmagazine.org

3

�En este número

Hacking: Análisis de Seguridad

David Puente Castro

32

Sacar provecho de una historia de hacking para aprender ciertas habi-

lidades de análisis y conceptos de penetración de sistemas, puede ser

una muy buena idea frente a los cotidianos documentos que puede leer

a diario. Pero agárrese, porque esto no ha hecho más que comenzar,

y las historias a veces se convierten en realidad.

índice

descripción de DVD

6

Ubuntu Jaunty Jackalope

Diego German Gonzalez

novedades

12

Noticias

Alex Sandoval

14

15

16

Ubuntu

Francisco Javier Carazo Gil

Fedora

Diego Rivero Montes

Mandriva

Juan Gamez

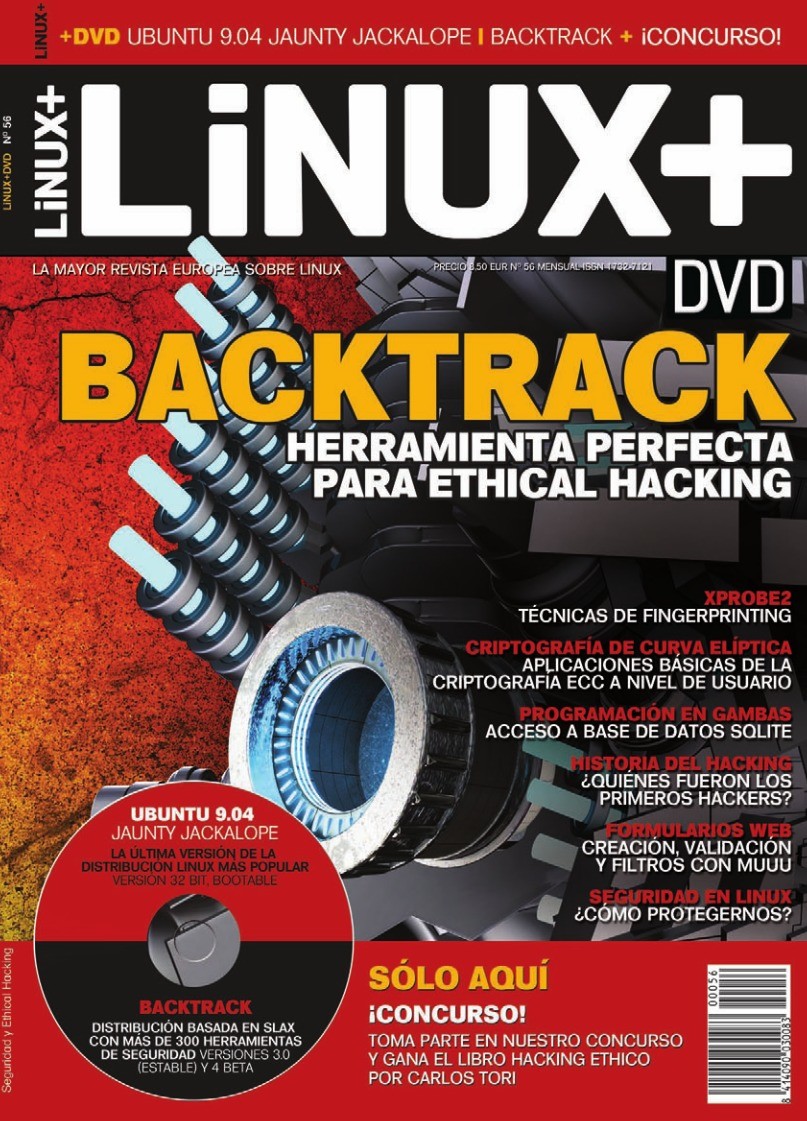

Ethical Hacking utilizando BackTrack

Alonso Eduardo Caballero Quezada

segiridad y ethical hacking

18

Cuando se hace mención a Ethical Hacking, la gran mayoría de per-

sonas (conocedoras o no del tema) perciben en sus mentes imágenes

de individuos frente a un monitor de un ordenador, que observan con

elevado interés letras de color blanco sobre un fondo de color negro,

utilizando herramientas mágicas en plena ejecución, que obtienen

y muestran contraseñas en tiempo real, que obtienen los privilegios

máximos de root o administrator, permitiendo control total sobre los

ordenadores o dispositivos que son los objetivos de tales acciones.

42

Criptografía de Curva Elíptica

y Aplicaciones Básicas en sistemas GNU/Linux

José B. Alós Alquézar

Desde el advenimiento de las tecnologías de la información y su incor-

poración a la vida cotidiana, se plantea la dicotomía de decidir si la

seguridad informática es esencial o algo superfluo. En estos momentos

en que Internet proporciona una comunicación entre una comunidad

de decenas de millones de usuarios que la utilizan tanto a nivel perso-

nal como comercial, la seguridad informática y por ende, la criptogra-

fía se revela como una necesidad esencial.

Xprobe2: técnicas de fingerprinting

David Puente Castro

28

¿Qué sistema operativo se encuentra detrás de ese servidor tan famoso?

Para vulnerarlo necesitaríamos al menos saber a qué nos enfrentamos,

¿verdad? Estas preguntas hoy en día ya tienen respuesta, y en este

artículo descubrirás una de las mejores herramientas dotada para esta

tarea.

El Arte de la Seguridad

Lino García Morales

52

Casi se podría decir que no existe nada completamente seguro lo que

incluye, por supuesto y con seguridad, cualquier sistema informático.

La seguridad de un sistema depende de la fortaleza o debilidad con la

que es capaz de reaccionar ante algún ataque. Se podría considerar que

un ataque es cualquier interacción no prevista con el entorno que pueda

alterar el comportamiento de un sistema.

4

4

Linux+ 7-8/2009

04_05_Spis_tresci.indd

4

2009-05-19, 14:53

�índice

Tema del número

Seguridad y Ethical Hacking

Un viaje en la historia del hacking

David Puente Castro

58

No existe mejor forma de afrontar el futuro que conociendo el pasado.

¿Quiere saber quiénes fueron los primeros hackers?, ¿quiénes los pri-

meros grupos?, ¿cuál es la historia que da trasfondo a esta subcultura de

gurús de la red? Continúe leyendo, y quizás pueda seguir sus pasos.

Acceso a Base de Datos SQLite

Jorge Emanuel Capurro

programación

72

En esta quinta y última entrega del curso, haremos un exhaustivo

recorrido por las posibilidades y herramientas que nos brinda Gambas

a la hora de querer acceder y gestionar Bases de Datos desde nuestras

aplicaciones.

software

64

Juegos

Francisco Javier Carazo Gil

66

Descubriendo a Cinelerra:

un clásico editor libre de vídeo

Franco Iacomella

Cinelerra es un software de edición de vídeos en tiempo real bajo

licencia GNU GPL v2. Es sin dudas el programa de este tipo más pode-

roso en el universo del Software Libre. Un clásico que ya tiene varios

años de desarrollo, ha acumulado diversas funcionalidades que le

den características realmente potentes y una comunidad de usuarios

muy fieles.

84

Formularios Web: Creación,

validación y filtros con Muuu

Juan Pablo Tobar

La creación de formularios es tan divertida como ver un choque de glo-

bos en cámara lenta. Es una tarea repetitiva y que consume tiempo;

en especial, a la hora de validar y filtrar los valores que ingresa el

usuario. Para hacer esta tarea menos tediosa es que existen las clases

para generación de formularios. En este artículo podrás conocer una

nueva clase, llamada Muuu, para generar, validar y filtrar formula-

rios de una forma fácil. Si bien puede parecer como una reinvención

de la rueda, mi idea principal al desarrollar Muuu fue mantener

las funcionalidades, pero disminuyendo el tamaño y aumentando

la facilidad de uso.

04_05_Spis_tresci.indd

5

2009-05-19, 14:40

www.lpmagazine.org

5

�descripción de DVD

DVD

Ubuntu Jaunty Jackalope

L a recientemente liberada versión

9.4 marca un punto de inflexión en

la historia de Ubuntu; si será el ini-

cio del camino que instalará a Ca-

nonical entre los grandes actores de la industria

informática o del que la conducirá al cementerio

de las que se quedaron en el camino es algo que

empezaremos a dilucidar a partir de octubre con

la liberación de la 9.10, como el animal mitoló-

gico que le da nombre (un conejo con cuernos de

ciervo) Jaunty Jackalope está a mitad de camino

entre lo que nos tiene acostumbrados Ubuntu

y lo que el nuevo equipo de profesionales con-

tratados por Mark Shuttleworth nos tiene pla-

neado para el futuro.

Llevo utilizando Jaunty desde la tercera al-

pha, (antes del lanzamiento definitivo Canonical

liberó 6 versiones alpha, una beta y una candida-

ta) sin haber experimentado mayores problemas,

y la impresión que tengo es que Canonical ha

logrado un sistema operativo estable y apto para

ser usado por personas sin mayor conocimiento

de informática y que no quieren tener complica-

ciones a la hora de usar su ordenador.

Algunas personas se han quejado de la no

inclusión de las últimas novedades en materia

de software, de hecho de las que se incluyeron

una de las más importantes es opcional y pasará

desapercibida para el usuario que opte por el

instalador automático; pero veremos más ade-

lante que lejos de ser perjudicial esa decisión

resultó acertada y de todas formas existen

maneras de tener nuestro sistema lo más al día

posible.

Párrafo aparte merece el tema del diseño;

con la posible excepción de la madre de Mark

Shuttleworth, nadie describiría el aspecto gráfi-

co de Ubuntu como bonito. Y es probable que la

buena señora tampoco lo haga dado que su hijo

ha hablado en múltiples ocasiones de la necesi-

dad de mejorarlo. Algo se ha hecho en la barra

de progreso, en la pantalla de inicio de sesión

y en el fondo de escritorio por defecto; no es

demasiado pero podemos esperar el futuro con

optimismo.

Kernel 2.6.28

El kernel es la parte central de un sistema ope-

rativo, se encarga de gestionar los recursos de

hardware regulando la

Crear cuenta

Crear cuenta

Comentarios de: Linux+ #56 BackTrack (0)

No hay comentarios