Publicado el 31 de Enero del 2019

854 visualizaciones desde el 31 de Enero del 2019

196,7 KB

23 paginas

Creado hace 25a (23/02/2000)

http://www.softdownload.com.ar

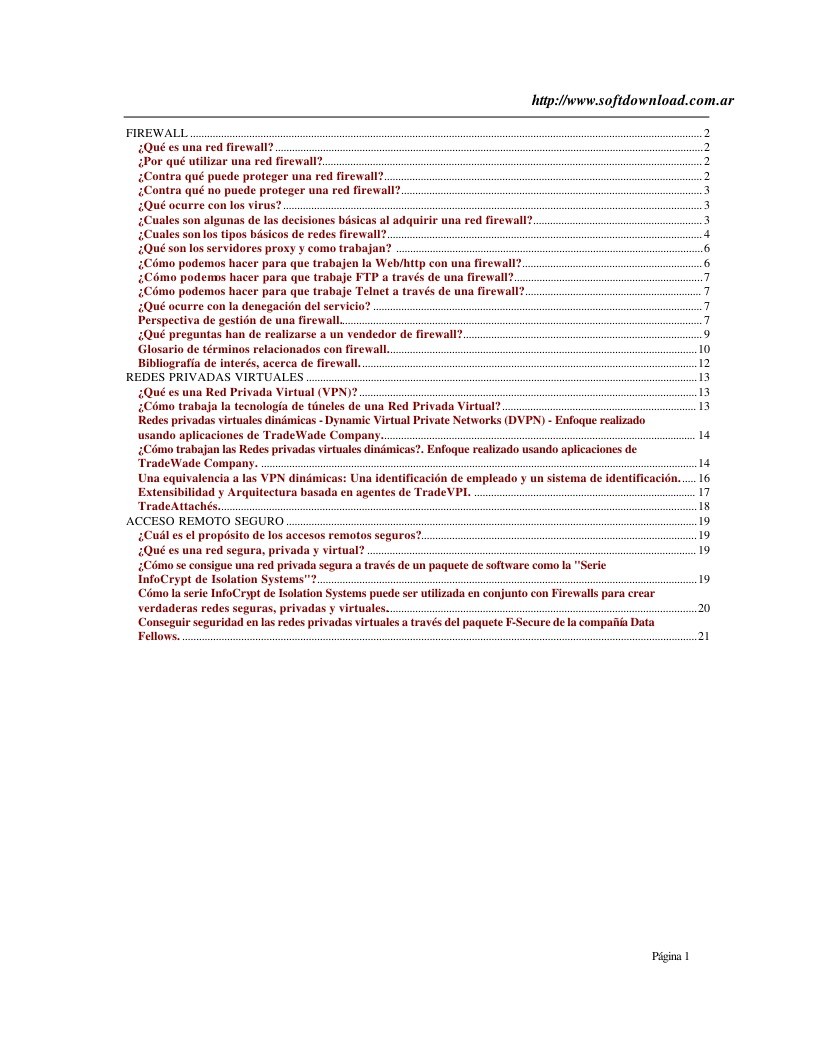

FIREWALL ...................................................................................................................................................................................... 2

¿Qué es una red firewall?........................................................................................................................................................2

¿Por qué utilizar una red firewall?....................................................................................................................................... 2

¿Contra qué puede proteger una red firewall?................................................................................................................. 2

¿Contra qué no puede proteger una red firewall?........................................................................................................... 3

¿Qué ocurre con los virus?..................................................................................................................................................... 3

¿Cuales son algunas de las decisiones básicas al adquirir una red firewall?............................................................ 3

¿Cuales son los tipos básicos de redes firewall?................................................................................................................ 4

¿Qué son los servidores proxy y como trabajan? .............................................................................................................6

¿Cómo podemos hacer para que trabajen la Web/http con una firewall?................................................................ 6

¿Cómo podemos hacer para que trabaje FTP a través de una firewall?...................................................................7

¿Cómo podemos hacer para que trabaje Telnet a través de una firewall?............................................................... 7

¿Qué ocurre con la denegación del servicio? ..................................................................................................................... 7

Perspectiva de gestión de una firewall................................................................................................................................. 7

¿Qué preguntas han de realizarse a un vendedor de firewall?..................................................................................... 9

Glosario de términos relacionados con firewall..............................................................................................................10

Bibliografía de interés, acerca de firewall........................................................................................................................12

REDES PRIVADAS VIRTUALES ...........................................................................................................................................13

¿Qué es una Red Privada Virtual (VPN)?........................................................................................................................13

¿Cómo trabaja la tecnología de túneles de una Red Privada Virtual?..................................................................... 13

Redes privadas virtuales dinámicas - Dynamic Virtual Private Networks (DVPN) - Enfoque realizado

usando aplicaciones de TradeWade Company................................................................................................................ 14

¿Cómo trabajan las Redes privadas virtuales dinámicas?. Enfoque realizado usando aplicaciones de

TradeWade Company. ...........................................................................................................................................................14

Una equivalencia a las VPN dinámicas: Una identificación de empleado y un sistema de identificación...... 16

Extensibilidad y Arquitectura basada en agentes de TradeVPI. ............................................................................... 17

TradeAttachés..........................................................................................................................................................................18

ACCESO REMOTO SEGURO ..................................................................................................................................................19

¿Cuál es el propósito de los accesos remotos seguros?..................................................................................................19

¿Qué es una red segura, privada y virtual? ..................................................................................................................... 19

¿Cómo se consigue una red privada segura a través de un paquete de software como la "Serie

InfoCrypt de Isolation Systems"?.......................................................................................................................................19

Cómo la serie InfoCrypt de Isolation Systems puede ser utilizada en conjunto con Firewalls para crear

verdaderas redes seguras, privadas y virtuales...............................................................................................................20

Conseguir seguridad en las redes privadas virtuales a través del paquete F-Secure de la compañía Data

Fellows. .......................................................................................................................................................................................21

Página 1

�http://www.softdownload.com.ar

FIREWALL

¿Qué es una red firewall?

Se puede definir de una forma simple una red firewall, como aquel sistema o conjunto combinado de sistemas

que crean una barrera segura entre 2 redes. Para ilustrar esta definición podemos observar la figura.

Firewall Animada

¿Por qué utilizar una red firewall?

El propósito de las redes firewall es mantener a los intrusos fuera del alcance de los trabajos que son propiedad

de uno.

Frecuentemente, una red firewall puede actuar como una empresa embajadora de Internet. Muchas empresas

usan susistema firewall como un lugar donde poder almacenar información pública acerca de los productos de la

empresa, ficheros que pueden ser recuperados por personal de la empresa y otra información de interés para los

miembros de la misma. Muchos de estos sistemas han llegado a ser partes importantes de la estructura de

servicios de Internet (entre los ejemplos encontrados tenemos: UUnet.uu.net, whitehouse.gov,

gatekeeper.dec.com).

¿Contra qué puede proteger una red firewall?

Alguna firewall sólamente permiten tráfico de correo a través de ellas, de modo que protegen de cualquier

ataque sobre la red distinto de un servicio de correo electrónico. Otras firewall proporcionan menos restricciones

y bloquean servicios que son conocidos por sus constantes problemas de intrusión.

Generalmente, las firewalls están configuradas para proteger contra "logins" interactivos sin autorización

expresa, desde cualquier parte del mundo. Esto, ayuda principalmente, a prevenir actos de vandalismos en

máquinas y software de nuestra red. Redes firewalls más elaboradas bloquean el tráfico de fuera a dentro,

permitiendo a los usuarios del interior, comunicarse libremente con los usuarios del exterior. Las redes firewall,

puede protegernos de cualquier tipo de ataque a la red, siempre y cuando se configuren para ello. Las redes

Página 2

�http://www.softdownload.com.ar

firewall son también un buen sistema de seguridad a la hora de controlar estadísticas de usuarios que intentaron

conectarse y no lo consiguieron, tráfico que atraveso la misma, etc... Esto proporciona un sitema muy comodo

de auditar la red.

¿Contra qué no puede proteger una red firewall?

Las redes firewall no pueden protegernos de ataques que se producen por cauces distintos de la red firewall

instalada. Muchas organizaciones que están aterradas con las conexiones que se puedan producir a través de

Internet no tienen coherencia política a la hora de protegerse de invasiones a través de modems con acceso via

teléfono. Es estupido poner una puerta de acero de 6 pulgadas de espesor si se vive en una casa de madera, pero

por desgracia, algunas empresas se gastan mucho dinero en comprar redes firewall caras, descuidando después

las numerosas aberturas por las que se puede colar un intruso (lo que se llaman "back-doors" o "puertas

traseras"). Para que una firewall tenga una efectividad completa, debe ser una parte consistente en la

arquitectura de seguridad de la empresa. Por ejemplo, una organización que posea datos clasificados o de alto

secreto, no necesita una red firewall: En primer lugar, ellos no deberían engacharse a Internet, o los sistemas con

los datos realmente secretos deberían ser aislados del resto de la red corportiva.

Otra cosa contra la que las firewalls no pueden luchar, son contra los traidores y estupidos que haya en la propia

organización. Es evidente, que de nada sirve que se instale una firewall para proteger nuestra red, si existen

personas dentro de la misma que se dedican a traspasar información a través de disquettes (por poner un

ejemplo) a empresas espias.

¿Qué ocurre con los virus?

Las redes firewalls no pueden protegernos muy bien contra los virus. Hay demasiados modos de condifcación

binaria de ficheros para transmitirlos a través de la red y también son demasiadas las diferentes arquitecturas y

virus que intentan introducirse en ellas. En el tema de los virus, la mayor responsaiblidad recae como casi

siempre en los usuarios de la red, los cuales deberían tener una gran control sobre los programas que ejecutan y

donde se ejecutan.

¿Cuales son algunas de las decisiones básicas al adquirir una red

firewall?

Hay una serie de asuntos básicos que hay que tratar en el momento de que una persona toma la responsabilidad

(o se la asignan), de diseñar

Crear cuenta

Crear cuenta

Comentarios de: Manual de redes - protección y accesos remotos (0)

No hay comentarios