Publicado el 13 de Septiembre del 2020

677 visualizaciones desde el 13 de Septiembre del 2020

489,7 KB

7 paginas

Reporte final.

Breve historia de un servidor señuelo: interpretación y análisis de bitácoras.

Introducción:

No cabe la menor duda que Internet es un entorno en donde las amenazas y los ataques informáticos

se encuentran permanente activos. Una de las principales virtudes de la gran red de redes, es la de

eliminar las barreras geográficas y con ello brindar productos y servicios a cualquier parte del mundo;

sin en cambio, esta característica de interconexión es también una de las principales herramientas

que los delincuentes informáticos desean aprovechar con el objetivo de lograr beneficios personales

y económicos.

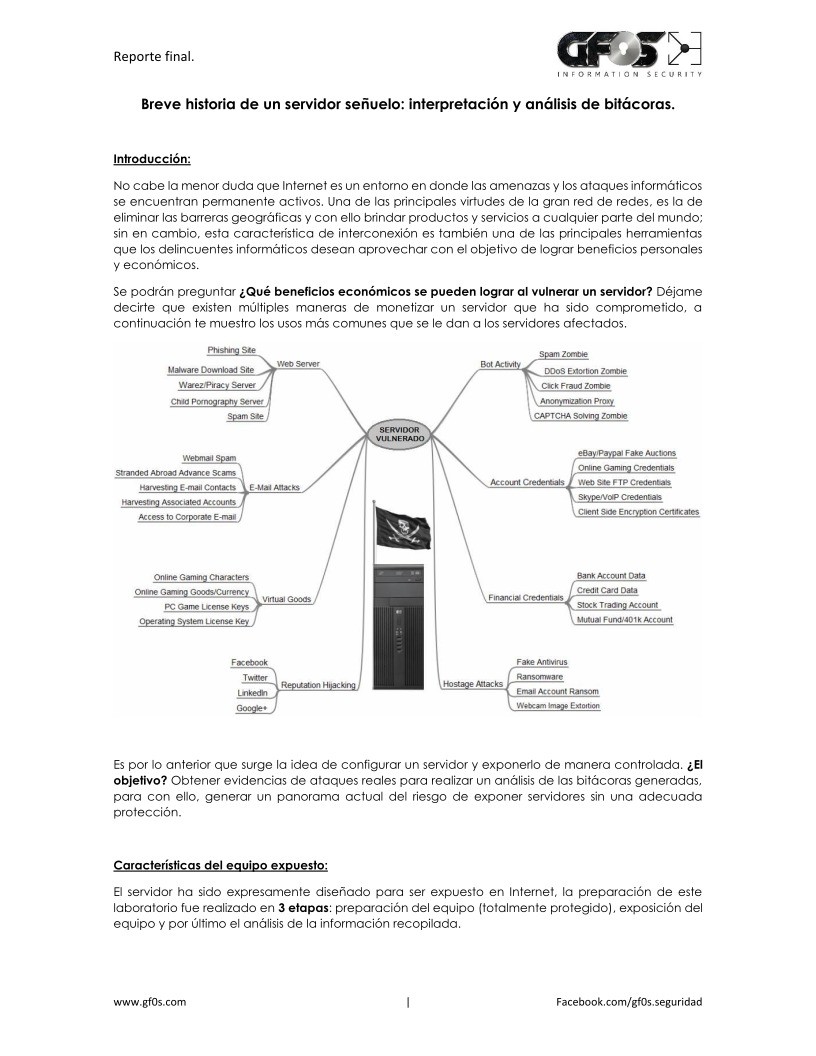

Se podrán preguntar ¿Qué beneficios económicos se pueden lograr al vulnerar un servidor? Déjame

decirte que existen múltiples maneras de monetizar un servidor que ha sido comprometido, a

continuación te muestro los usos más comunes que se le dan a los servidores afectados.

Es por lo anterior que surge la idea de configurar un servidor y exponerlo de manera controlada. ¿El

objetivo? Obtener evidencias de ataques reales para realizar un análisis de las bitácoras generadas,

para con ello, generar un panorama actual del riesgo de exponer servidores sin una adecuada

protección.

Características del equipo expuesto:

El servidor ha sido expresamente diseñado para ser expuesto en Internet, la preparación de este

laboratorio fue realizado en 3 etapas: preparación del equipo (totalmente protegido), exposición del

equipo y por último el análisis de la información recopilada.

www.gf0s.com

|

Facebook.com/gf0s.seguridad

�Reporte final.

En la primera etapa se ha realizado un fortalecimiento fuera de línea que incluye los siguientes criterios:

Establecer contraseña robusta a la única cuenta activa (Administrator).

Deshabilitar usuarios no requeridos.

Deshabilitado de puertos y servicios no requeridos.

Habilitado de bitácoras del sistema.

Protección perimetral por medio de un Firewall.

Instalación de las últimas actualizaciones disponibles para el sistema operativo.

Las características del servidor son:

Sistema operativo: Windows 2008 R2 (VPS).

Dirección IP: homologada fija.

Puertos o servicios habilitados: únicamente RDP (TCP/3389) y PING (ICMP). El resto han sido

bloqueados mediante un firewall a nivel de red.

Idioma del servidor: inglés.

País donde se encuentra el servidor: Estados Unidos (Oregon).

Periodo de operación: 5 días.

En la segunda etapa se configura el sistema firewall para permitir conexiones desde cualquier

dirección IP hacia el servicio de RDP. La siguiente imagen muestra las reglas configuradas.

Una vez realizada la apertura de puertos, solo fue cuestión de esperar.

Tercera etapa, los resultados:

Una vez concluido el periodo definido de exposición, se procedió a bloquear el puerto RDP para

posteriormente recopilar y extraer las bitácoras que serían objeto de análisis. A continuación se

muestran los resultados obtenidos.

Tiempo transcurrido desde que se expuso el servidor hasta recibir el primer intento de acceso:

17 minutos. Esto es menos de lo que tarda una pizza en llegar a casa.

Breves minutos para el primer ataque.

www.gf0s.com

|

Facebook.com/gf0s.seguridad

�Reporte final.

Cantidad de intentos de inicio de sesión fallidos: 22,047 lo que se traduce en promedio 4400

ataques por día.

Horario en el cual los atacantes realizaron el mayor número de intentos de acceso: 20:00

hrs. horario local de México.

Usuario más atacado: Administrator con 10,477 intentos (47.52% de los ataques).

Top 10 de usuarios atacados:

www.gf0s.com

|

Facebook.com/gf0s.seguridad

�Reporte final.

Total de direcciones IP origen de los ataques: 52 localizables geográficamente.

EVENTOS

IP ORIGEN

BANDERA

6603

5752

1257

419

419

419

419

419

419

419

282

270

236

137

120

65

63

63

63

52

48

46

45

45

45

45

45

45

41

41

40

32

30

29

24

19

12

8

4

37.57.174.121

188.251.249.157

187.23.176.162

177.0.211.231

188.252.14.148

208.234.33.213

69.73.201.226

78.185.23.31

81.29.247.181

84.241.5.25

113.240.62.94

192.158.62.18

5.199.172.36

175.0.185.237

77.122.115.49

80.82.64.38

104.155.224.220

104.155.235.254

130.211.253.202

106.248.241.170

64.94.239.236

121.184.216.66

1.246.219.116

121.176.83.209

210.103.23.76

210.108.200.13

211.253.9.242

64.94.239.237

108.161.133.86

96.44.187.163

92.68.29.222

62.141.38.192

27.17.47.18

115.182.49.89

93.174.95.77

94.228.87.254

68.71.134.244

189.212.9.36

212.7.209.9

PAÍS

Ukraine

Portugal

Brazil

Brazil

Poland

United States

Saint Vincent And The

Grenadines

Turkey

Iran, Islamic Republic Of

Iran, Islamic Republic Of

China

Puerto Rico

Lithuania

China

Ukraine

Netherlands

United States

United States

United States

Korea, Republic Of

United States

Korea, Republic Of

Korea, Republic Of

Korea, Republic Of

Korea, Republic Of

Korea, Republic Of

Korea, Republic Of

United States

United States

United States

Netherlands

Germany

China

China

Netherlands

Slovakia

United States

Mexico

Netherlands

www.gf0s.com

|

Facebook.com/gf0s.seguridad

�Reporte final.

4

4

3

2

2

2

2

1

1

1

1

1

1

89.248.162.130

94.102.56.130

177.202.105.9

122.116.92.44

212.7.209.6

80.82.64.81

93.174.93.164

106.165.183.217

113.33.225.157

168.187.232.195

45.35.20.215

91.238.134.90

94.102.63.56

Netherlands

Netherlands

Brazil

Taiwan, Province Of China

Netherlands

Netherlands

Netherlands

Japan

Japan

Kuwait

United States

Poland

Netherlands

Resto de direcciones IP

N/A

No reconocido.

Principal país atacante: Ucrania seguido de Portugal y Brasil ¿Quién lo diría?

Cantidad de países de donde provienen los ataques: 19 países. A continuación la distribución

geográfica.

www.gf0s.com

|

Facebook.com/gf0s.seguridad

�Reporte final.

Hallazgos y conclusiones:

Entre los diversos hallazgos se pueden enlistar los siguientes:

Los delincuentes informáticos no descansan, no importa el día ni la hora, en todo momento

existe la intención de vulnerar servidores, ya sea esto con herramientas automatizadas o por

medio de ataques ejecutados manualmente.

Tan solo transcurrieron 17 minutos para recibir el primer intento de acceso, a partir de ese

momento el servidor se encontró activamente atacado.

Un punto realmente relevante es que este servidor no contenía un servidor Web, FTP, de

correo electrónico o cualquiera que pretendiera dar un servicio a usuario finales, el equipo

fue objeto de los ataques aun cuando no fue promocionado o publicado en algún sitio en

Internet. Este es un hallazgo vital ya que aún existen administradores de red y de sistemas que

piensan en el obsoleto método de control “seguridad por oscuridad” y creen fielmente en

que al exponer un servidor en Internet del cual solo ellos conocen la dirección IP no correrán

riesgo alguno. Que equivocados están.

Antes de exponer un servidor a Internet, es vital implementar y aplicar al menos las medidas

preventivas indicadas en la etapa 1 de este laboratorio. Si los ataques sufridos han sido el

resultado de un solo puerto expuesto, imaginar la cantidad de ataques que sufren los equipos

que tienen diversos servicios publicados.

Dentro de las mejores prácticas asociadas a protocolos de gestión remota se encuentran las

siguientes:

El protocolo deberá usar un mecanismo de cifrado.

Se recomienda que la manera de accederlo sea por medio de una conexión VPN.

Que se cuenten con umbrales de bloque en caso de múltiples intentos fallidos de

acceso, es decir, que después de N número de intentos fallidos realice un bloqueo

de la cuenta y un “baneo” de la IP ofensora, ya sea temporal o permanente.

En caso que el protocolo deba estar expuesto a

implementación de un segundo factor de autenticación (2FA).

Internet, se sugiere

la

Implementar mecanismos de monitoreo de bitácoras en automático (SIEM), en caso de no

ser posible esto, se deberá contar por lo menos con una rutina manual de revisión de

bitácoras en búsqueda de comportamientos sospechosos.

Como se puede observar, las condiciones no están balanceadas, ya que la defensa y protección de

sistemas es demandante y para los atacantes bastará una sola debilidad para lograr su cometido.

A manera personal puedo resumir que este laboratorio generó los resultados que esperaba y me ha

generado una visión real y actual. Por si te lo preguntas, el servidor no fue vulnerado.

El laboratorio y reporte han sido realizados por GF0S Incorporado como un ejercicio personal. Si

deseas estar en contacto conmigo, puedes realizarlo por medio de

www.facebook.com/gf0s.seguridad

El documento puede ser libremente compartido.

Las marcas aquí referidas son propiedad de sus respectivos dueños.

www.gf0s.com

|

Facebook.com/gf0s.seguridad

�Reporte final.

Anexo 1: Lista total de usuarios empleados en los intentos de inicio de sesión.

En total se observaron 209 cuentas usadas para los ataques, el detalle se muestra a continuación:

Administrator

admin

user

test

user1

admin1

test1

user2

user3

server

support

adm

backup

root

sys

guest

administrador

par

manager

user01

user02

info

remote

testuser

access

account

accountant

administrateur

administrators

agent

art

asus

auto

backup1

besadmin

besadmin1

Crear cuenta

Crear cuenta

Comentarios de: Breve historia de un s ervidor señuelo: interpretación y análisis de bitácoras (0)

No hay comentarios