Publicado el 16 de Septiembre del 2020

1.063 visualizaciones desde el 16 de Septiembre del 2020

1,9 MB

48 paginas

Creado hace 11a (06/03/2014)

IST La Recoleta

4. Modelos de Referencia

Ya que se analizaron en lo abstracto redes basadas en capas, siendo estos el fundamento para:

Modelo de referencia OSI.

Modelo de referencia TCP/IP

4.1. Modelo OSI y TCP/IP

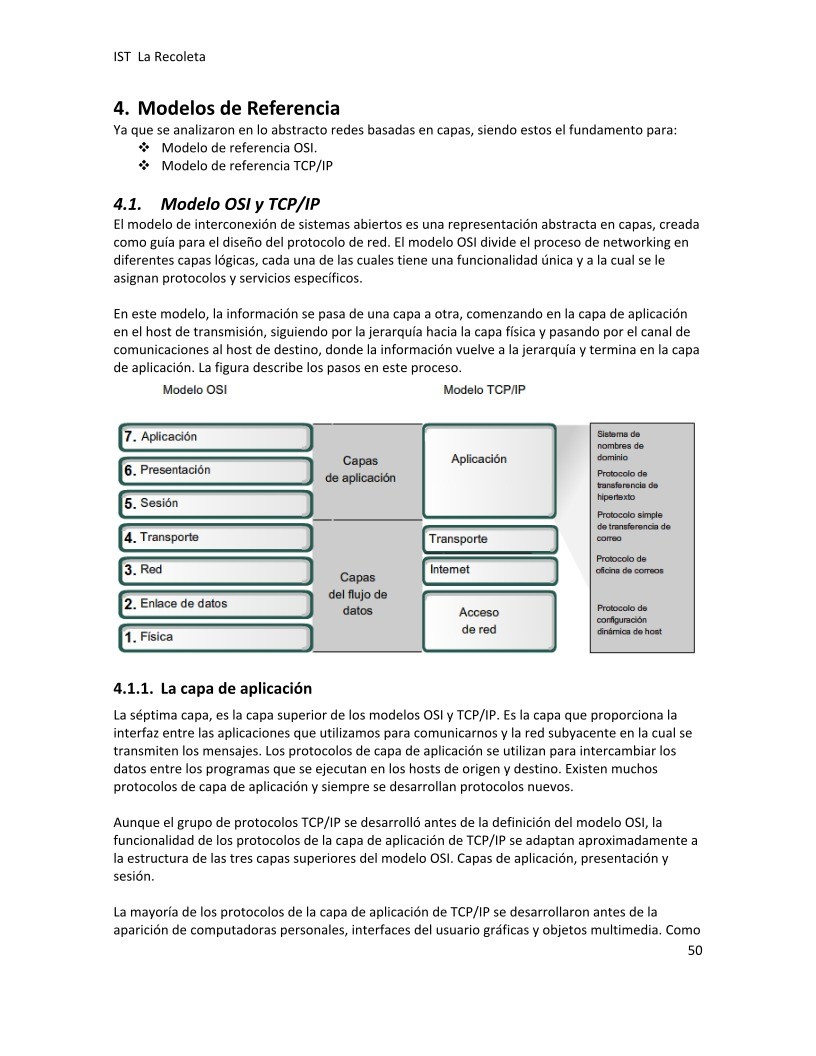

El modelo de interconexión de sistemas abiertos es una representación abstracta en capas, creada

como guía para el diseño del protocolo de red. El modelo OSI divide el proceso de networking en

diferentes capas lógicas, cada una de las cuales tiene una funcionalidad única y a la cual se le

asignan protocolos y servicios específicos.

En este modelo, la información se pasa de una capa a otra, comenzando en la capa de aplicación

en el host de transmisión, siguiendo por la jerarquía hacia la capa física y pasando por el canal de

comunicaciones al host de destino, donde la información vuelve a la jerarquía y termina en la capa

de aplicación. La figura describe los pasos en este proceso.

4.1.1. La capa de aplicación

La séptima capa, es la capa superior de los modelos OSI y TCP/IP. Es la capa que proporciona la

interfaz entre las aplicaciones que utilizamos para comunicarnos y la red subyacente en la cual se

transmiten los mensajes. Los protocolos de capa de aplicación se utilizan para intercambiar los

datos entre los programas que se ejecutan en los hosts de origen y destino. Existen muchos

protocolos de capa de aplicación y siempre se desarrollan protocolos nuevos.

Aunque el grupo de protocolos TCP/IP se desarrolló antes de la definición del modelo OSI, la

funcionalidad de los protocolos de la capa de aplicación de TCP/IP se adaptan aproximadamente a

la estructura de las tres capas superiores del modelo OSI. Capas de aplicación, presentación y

sesión.

La mayoría de los protocolos de la capa de aplicación de TCP/IP se desarrollaron antes de la

aparición de computadoras personales, interfaces del usuario gráficas y objetos multimedia. Como

50

�IST La Recoleta

resultado, estos protocolos implementan muy poco de la funcionalidad que es especifica en las

capas de presentación y sesión del modelo OSI.

Software de la capa de aplicación

Las funciones asociadas con los protocolos de la capa de aplicación permiten a la red humana

comunicarse con la red de datos subyacente. Cuando abrimos un explorador Web o una ventana

de mensajería instantánea se inicia una aplicación, y el programa se coloca en la memoria del

dispositivo donde se ejecuta. Cada programa ejecutable cargado a un dispositivo se denomina

proceso.

Dentro de la capa de aplicación, existen dos formas de procesos o programas de software que

proporcionan acceso a la red: aplicaciones y servicios.

Aplicaciones reconocidas por la red

Las aplicaciones son los programas de software que utiliza la gente para comunicarse a través de la

red.. Algunas aplicaciones de usuario final son reconocidas por la red, lo cual significa que

implementan los protocolos de la capa de aplicación y pueden comunicarse directamente con las

capas inferiores del stack de protocolos. Los clientes de correo electrónico y los exploradores Web

son ejemplos de este tipo de aplicaciones.

Servicios de la capa de aplicación

Otros programas pueden necesitar la ayuda de los servicios de la capa de aplicación para utilizar

los recursos de la red, como transferencia de archivos o cola de impresión en la red. Aunque son

transparentes para el usuario, estos servicios son los programas que se comunican con la red y

preparan los datos para la transferencia. Diferentes tipos de datos, ya sea texto, gráfico o video,

requieren de diversos servicios de red para asegurarse de que estén bien preparados para

procesar las funciones de las capas inferiores del modelo OSI.

Cada servicio de red o aplicación utiliza protocolos que definen los estándares y formatos de datos

a utilizarse. Sin protocolos, la red de datos no tendría una manera común de formatear y

direccionar los datos. Es necesario familiarizarse con los protocolos subyacentes que rigen la

operación de los diferentes servicios de red para entender su función.

51

�IST La Recoleta

Aplicación del usuario, servicios y protocolos de capa de aplicación

Como se mencionó anteriormente, la capa de aplicación utiliza los protocolos implementados

dentro de las aplicaciones y servicios. Mientras que las aplicaciones proporcionan a las personas

una forma de crear mensajes y los servicios de la capa de aplicación establecen una interfaz con la

red, los protocolos proporcionan las reglas y los formatos que regulan el trato de los datos. Un

solo programa ejecutable debe utilizar los tres componentes e inclusive el mismo nombre. Por

ejemplo, al hablar de "Telnet" podemos estar refiriéndonos a la aplicación, al servicio o al

protocolo.

En el modelo OSI, las aplicaciones que interactúan directamente con la gente se considera que

están en la parte superior del stack, como la misma gente. Al igual que todas las personas dentro

del modelo OSI, la capa de aplicación se basa en la funciones de las capas inferiores para

completar el proceso de comunicación. Dentro de la capa de aplicación, los protocolos especifican

qué mensajes se intercambian entre los host de origen y de destino, la sintaxis de los comandos de

control, el tipo y el formato de los datos que se transmiten y los métodos adecuados para

notificación y recuperación de errores.

52

�IST La Recoleta

Toma de medidas para las aplicaciones y servicios

Cuando la gente intenta acceder a información en sus dispositivos, ya sean éstos una computadora

personal o portátil, un PDA, un teléfono celular o cualquier otro dispositivo conectado a la red, los

datos pueden no estar físicamente almacenados en sus dispositivos. Si así fuera, se debe solicitar

permiso al dispositivo que contiene los datos para acceder a esa información.

El modelo cliente‐servidor

En el modelo cliente/servidor, el dispositivo que solicita información se denomina cliente y el

dispositivo que responde a la solicitud se denomina servidor. Los procesos de cliente y servidor se

consideran una parte de la capa de aplicación. El cliente comienza el intercambio solicitando los

datos al servidor, quien responde enviando uno o más streams de datos al cliente. Los protocolos

de la capa de aplicación describen el formato de las solicitudes y respuestas entre clientes y

servidores. Además de la transferencia real de datos, este intercambio puede requerir de

información adicional, como la autenticación del usuario y la identificación de un archivo de datos

a transferir.

Un ejemplo de una red cliente‐servidor es un entorno corporativo donde los empleados utilizan un

servidor de correo electrónico de la empresa para enviar, recibir y almacenar correos electrónicos.

El cliente de correo electrónico en la computadora de un empleado emite una solicitud al servidor

de correo electrónico para un mensaje no leído. El servidor responde enviando al cliente el correo

electrónico solicitado.

53

�IST La Recoleta

Aunque los datos se describen generalmente como el flujo del servidor al cliente, algunos datos

fluyen siempre del cliente al servidor. El flujo de datos puede ser el mismo en ambas direcciones, o

inclusive puede ser mayor en la dirección que va del cliente al servidor. Por ejemplo, un cliente

puede transferir un archivo al servidor con fines de almacenamiento. La transferencia de datos de

un cliente a un servidor se denomina cargar y de datos de un servidor a un cliente se conoce como

descarga.

Servidores

En un contexto general de redes, cualquier dispositivo que responde a una solicitud de

aplicaciones de cliente funciona como un servidor. Un servidor generalmente es una computadora

que contiene información para ser compartida con muchos sistemas de cliente. Por ejemplo,

páginas Web, documentos, bases de datos, imágenes, archivos de audio y video pueden

almacenarse en un servidor y enviarse a los clientes que lo solicitan. En otros casos, como una

impresora de red, el servidor de impresión envía al cliente solicitudes para la impresora que se

especifica.

Los diferentes tipos de aplicaciones de servidor pueden tener diferentes requisitos para el acceso

del cliente. Algunos servidores pueden requerir de autenticación de la información de cuenta del

usuario para verificar si el usuario tiene permiso para acceder a los datos solicitados o para utilizar

una operación en particular. Dichos servidores deben contar con una lista central de cuentas de

usuarios y autorizaciones, o permisos (para operaciones y acceso a datos) otorgados a cada

usuario. Cuando se utiliza un cliente FTP, por ejemplo, si usted pide cargar datos al servidor FTP, se

54

�IST La Recoleta

le puede dar permiso para escribir en su carpeta personal, pero no para leer otros archivos del

sitio.

En una red cliente‐servidor, el servidor ejecuta un servicio o proceso, a veces denominado

daemon. Al igual que la mayoría de los servicios, los demonios generalmente se ejecutan en

segundo plano y no se encuentran bajo control directo del usuario. Los demonios se describen

como servidores que "escuchan" una solicitud del cliente porque están programados para

responder cada vez que el servidor recibe una solicitud para el servicio proporcionado por el

demonio. Cuando un demonio "escucha" la solicitud de un cliente, intercambia los mensajes

adecuados con el cliente, según lo requerido por su protocolo, y procede a enviar los datos

solicitados en el formato correspondiente.

Redes y aplicaciones punto a punto

El modelo punto a punto

Además del modelo cliente‐servidor para networking, existe también un modelo punto a pu

Crear cuenta

Crear cuenta

Comentarios de: 4. Modelos de Referencia - Curso de redes (0)

No hay comentarios