Actualizado el 10 de Abril del 2020 (Publicado el 16 de Abril del 2017)

1.168 visualizaciones desde el 16 de Abril del 2017

147,7 KB

16 paginas

Creado hace 21a (01/01/2004)

OpenVPN COMO

Introducción

Este documento describe cómo configurar OpenVPN en un entorno típico Casa-Oficina.

Aunque este COMO presenta en profundidad la configuración con ejemplos, se pueden

encontrar unos más sencillos en la sección de ejemplos de la página del manual.

Este COMO también está disponible en otros formatos:

PDF (inglés)

PostScript (inglés)

Otros artículos y documentación

Hay muchos otros artículos y COMOs sobre cómo configurar OpenVPN en distintos

entornos.

Tipos básicos de túneles

Hay dos tipos básicos de túneles que se pueden crear con OpenVPN:

Túnel IP -- usado para encaminar tráfico IP punto-a-punto sin broadcast. Bastante más

eficiente que un puente ethernet y más faciles de configurar. Este COMO cubre esta

clase de túneles.

Puente ethernet -- se pueden usar para encapsular tanto protocolos IP como no-IP.

Este tipo de túnel es apropiado para aplicaciones que se comunican utilizando difusión

(broadcast), tales como la red de Windows y juegos de área local (LAN). Son bastante

más dificiles de configurar. Mini-COMO para puentes ethernet.

Túnel IP COMO

Dado el elevado número de asuntos relacionados para configurar firewalls, VPNs y NAT se

tratará de describir la configuración de un sistema completo en lugar de describir únicamente

la configuración de la VPN.

En nuestro ejemplo, tanto las redes privadas de Casa como la del Trabajo se unen a Internet

por medio de dos puertas de enlace, cada una de las cuales tienen una dirección IP pública.

Cada máquina que actua como puerta de enlace tiene dos interfaces de red, una conectada a

la red privada y la otra conectada a Internet. Las puertas de enlace dan soporte a los servicios

NAT, firewall y VPN para las máquinas de las redes privadas. Tanto la configuración de

Casa como la de la Oficina son casi simétricas exceptuando que la Oficina tiene una

dirección IP fija mientras que la de Casa tiene una dirección IP dinámica (DHCP).

Los ficheros de configuración de los siguientes ejemplos estan también disponibles en el

paquete de OpenVPN.

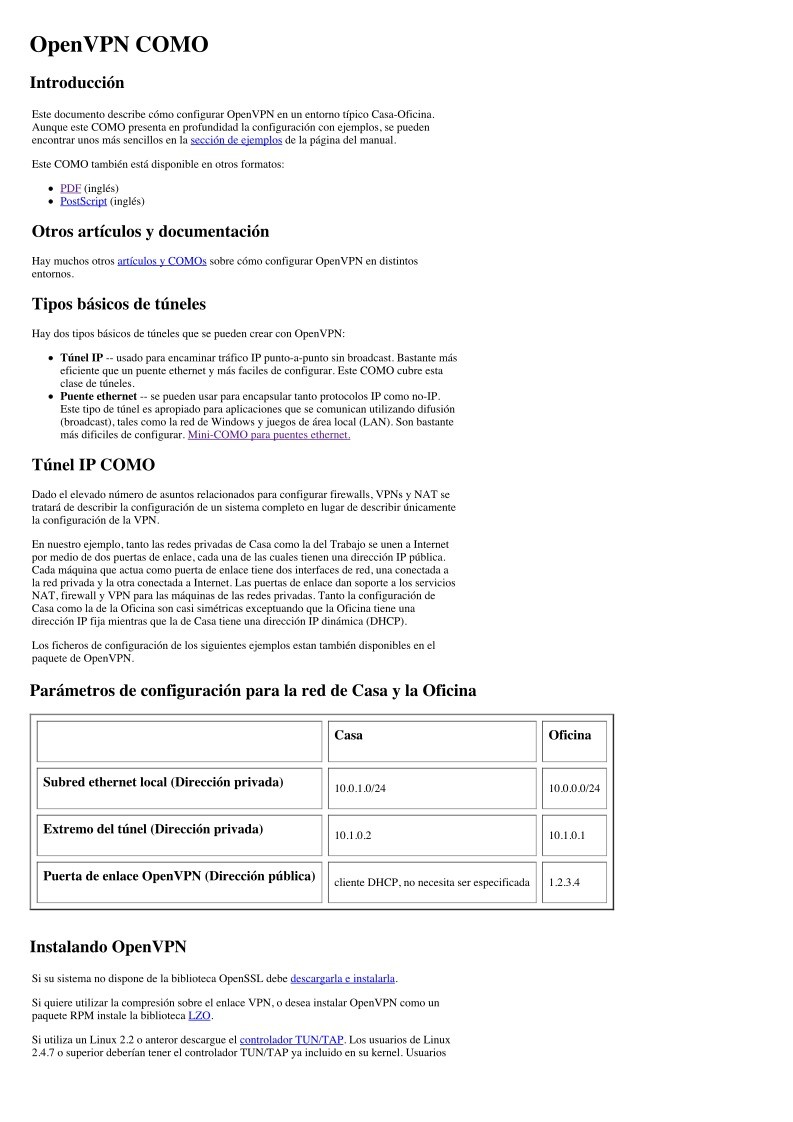

Parámetros de configuración para la red de Casa y la Oficina

Subred ethernet local (Dirección privada)

Extremo del túnel (Dirección privada)

Casa

10.0.1.0/24

10.1.0.2

Oficina

10.0.0.0/24

10.1.0.1

Puerta de enlace OpenVPN (Dirección pública)

cliente DHCP, no necesita ser especificada

1.2.3.4

Instalando OpenVPN

Si su sistema no dispone de la biblioteca OpenSSL debe descargarla e instalarla.

Si quiere utilizar la compresión sobre el enlace VPN, o desea instalar OpenVPN como un

paquete RPM instale la biblioteca LZO.

Si utiliza un Linux 2.2 o anteror descargue el controlador TUN/TAP. Los usuarios de Linux

2.4.7 o superior deberían tener el controlador TUN/TAP ya incluido en su kernel. Usuarios

�de Linux 2.4.0 -> 2.4.6 deberían leer la advertencia al final del fichero INSTALL.

Descargue ahora la última release de OpenVPN:

http://prdownloads.sourceforge.net/openvpn/openvpn-1.6.0.tar.gz

Instalar desde paquete tar

Descomprima el paquete:

gzip -dc openvpn-1.6.0.tar.gz | tar xvf -

Compilar OpenVPN:

cd openvpn-1.6.0

./configure

make

make install

Si no se descargó la biblioteca LZO, añada --disable-lzo al comando configure. Se pueden

habilitar otras opciones como el soporte para pthread (./configure --enable-pthread) para

mejorar la latencia durante los intercambios dinámicos de clave SSL/TLS. El comando

./configure --help

muestra todas las opciones de configuración.

Instalación a partir de paquete RPM

Primero construya el fichero RPM. Ésto requiere que las bibliotecas de OpenSSL, pthread y

LZO esten instaladas. Normalmente solo la bibliotecta LZO necesita ser descargada e

instalada explícitamente; las otras bibliotecas estan presentes en el sistema por defecto en la

mayoría de las distribuciones de Linux.

rpmbuild -tb openvpn-1.6.0.tar.gz

El proceso de construción del RPM generará mucha traza de salida. Si la construcción tiene

éxito habrá una nota cerca del fichal de la salida, indicando el nombre del fichero RPM

binario generado. Instale el paquete RPM binario con el comando:

rpm -Uvh binary-RPM-file

Configuración del controlador TUN/TAP

Pasos de configuración a realizar una única vez

Si esta usando Linux 2.4.7 o superior, es probable que el controlador TUN/TAP este ya

incluido en el kernel. Puede confirmarlo con el comando

locate if_tun.h

esto debe mostrar un fichero como /usr/include/linux/if_tun.h.

Para Linux 2.4.7 o superior, si instaló desde paquete tar, teclee el siguiente comando para

crear el nodo del dispositivo TUN/TAP (puede saltarse este paso is ha instalado desde RPM,

ya que el instalador de RPM lo realiza automáticamente):

mknod /dev/net/tun c 10 200

Si está usando Linux 2.2 debe descargar la versión 1.1 del modulo del kernel TUN/TAP y

seguir las instrucciones de instalación.

Pasos de configuración a realizar cada vez que se arranque

En Linux antes de usar OpenVPN, o cualquier otro programa que utilice dispositivos

TUN/TAP, debe cargar el modulo del kernel TUN/TAP:

modprobe tun

y habilitar IP forwarding:

echo 1 > /proc/sys/net/ipv4/ip_forward

Configure el Firewall y NAT

Esta sección supone que esta usando Linux 2.4 con un firewall iptables. Se presenta un

ejemplo de configuración para el firewall que realiza NAT para las maquinas de la red

privada para permitir el acceso a Internet, estratificar las conexiones de salida y soporte

OpenVPN:

�sample-config-files/firewall.sh

#!/bin/bash

# Un ejemplo de firewall que tenga en cuenta OpenVPN.

# eth0 está conectado a Internet.

# eth1 está conectado a la subred privada.

# Cambie esta subred para que se corresponda con su subred

# ethernet privada. Casa usará 10.0.1.0/24 y la

# Oficina usará 10.0.0.0/24.

PRIVATE=10.0.0.0/24

# Direccion de loopback

LOOP=127.0.0.1

# Borrar reglas iptables antiguas

# y temporalmente bloquear el tráfico.

iptables -P OUTPUT DROP

iptables -P INPUT DROP

iptables -P FORWARD DROP

iptables -F

# Establecer las políticas por defecto

iptables -P OUTPUT ACCEPT

iptables -P INPUT DROP

iptables -P FORWARD DROP

# Evitar que los paquetes externos usen la dirección de loopback

iptables -A INPUT -i eth0 -s $LOOP -j DROP

iptables -A FORWARD -i eth0 -s $LOOP -j DROP

iptables -A INPUT -i eth0 -d $LOOP -j DROP

iptables -A FORWARD -i eth0 -d $LOOP -j DROP

# Cualquer cosa que venga de Internet debería tener una dirección de Internet real

iptables -A FORWARD -i eth0 -s 192.168.0.0/16 -j DROP

iptables -A FORWARD -i eth0 -s 172.16.0.0/12 -j DROP

iptables -A FORWARD -i eth0 -s 10.0.0.0/8 -j DROP

iptables -A INPUT -i eth0 -s 192.168.0.0/16 -j DROP

iptables -A INPUT -i eth0 -s 172.16.0.0/12 -j DROP

iptables -A INPUT -i eth0 -s 10.0.0.0/8 -j DROP

# Bloquear paquetes NetBios salientes (si tiene máquinas windows en

# la subred privada). Ésto no afecta al tráfico NetBios

# que circula por el túnel VPN, pero detendrá a las maquinas

# windows locales de mandar mensajes de broadcast

# a Internet.

iptables -A FORWARD -p tcp --sport 137:139 -o eth0 -j DROP

iptables -A FORWARD -p udp --sport 137:139 -o eth0 -j DROP

iptables -A OUTPUT -p tcp --sport 137:139 -o eth0 -j DROP

iptables -A OUTPUT -p udp --sport 137:139 -o eth0 -j DROP

# Comprobar la validez de la dirección origen de los paquetes salientes a Internet

iptables -A FORWARD -s ! $PRIVATE -i eth1 -j DROP

# Permitir loopback local

iptables -A INPUT -s $LOOP -j ACCEPT

iptables -A INPUT -d $LOOP -j ACCEPT

# Permitir pings entrantes (pueden desabilitarse)

iptables -A INPUT -p icmp --icmp-type echo-request -j ACCEPT

# Permitir servicios tales como www y ssh (pueden desabilitarse)

iptables -A INPUT -p tcp --dport http -j ACCEPT

iptables -A INPUT -p tcp --dport ssh -j ACCEPT

# Permitir paquetes entrantes a OpenVPN

# Duplicar la línea inferior por cada

# túnel OpenVPN, cambiando --dport n

# para que encaje con el puerto UDP de OpenVPN.

#

# En OpenVPN, el número de puerto se

# control con la opción --port n.

# Si pone esta opción en el fichero de configuración,

# puede eliminar los caracteres iniciales '--'

#

# Si está usando el firewall con estado

# (consulte el OpenVPN COMO),

# entonces comente la línea de abajo.

iptables -A INPUT -p udp --dport 1194 -j ACCEPT

# Permitir paquete del dispositivo TUN/TAP.

# Cuando OpenVPN está ejecutando en modo seguro,

# autenticará los paquetes previos a

# su llegada en el interfaz

# tun o tap. Por lo tanto, no es

# necesario añadir ningun filtro aqui,

# a menos que quiera restringir el

�# tipo de paquete que puedan circular por

# el túnel.

iptables -A INPUT -i tun+ -j ACCEPT

iptables -A FORWARD -i tun+ -j ACCEPT

iptables -A INPUT -i tap+ -j ACCEPT

iptables -A FORWARD -i tap+ -j ACCEPT

# Permitir paquetes de subredes privadas

iptables -A INPUT -i eth1 -j ACCEPT

iptables -A FORWARD -i eth1 -j ACCEPT

# Mantener el estado de las conexiones locales y las subredes privadas

iptables -A OUTPUT -m state --state NEW -o eth0 -j ACCEPT

iptables -A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT

iptables -A FORWARD -m state --state NEW -o eth0 -j ACCEPT

iptables -A FORWARD -m state --state ESTABLISHED,RELATED -j ACCEPT

# Enmascarar la subred local

iptables -t nat -A POSTROUTING -s $PRIVATE -o eth0 -j MASQUERADE

OpenVPN ofrece opciones adicionales a la configuración del firewall:

Si ambos extremos OpenVPN referencian al contrario con la opción explicita --

remote, y los firewalls dependiendes del estado tienen soporte para gestionar

conexiones UDP (tales como iptables) existentes entre ambos extremos, es posible

ejecutar OpenVPN sin ninguna regla explícita de firewall o si ambos extremos crean

pings regularmente al otro extremo para mantener la conexion activa. Para hacer esto,

simplemente ejecute OpenVPN con la opción --remote peer, y especifique --ping 15

para asegurar el flujo de paquetes en el túnel al menos una vez cada 15 segundos.

La opción anterior es menos conveniente si uno de los extremos cambia su dirección IP

frecuentemente, tales como DHCP o un extremo que utiliza un enlace telefónico. Por

estos motivos, la configuración del firew

Crear cuenta

Crear cuenta

Comentarios de: OpenVPN COMO (0)

No hay comentarios