Publicado el 2 de Junio del 2017

728 visualizaciones desde el 2 de Junio del 2017

535,3 KB

7 paginas

ARQUITECTURA DE REDES, SISTEMAS Y SERVICIOS

Área de Telemática, Departamento de Automática y Computación

Universidad Pública de Navarra

Práctica 3

Observando la red

1. Objetivos

El objetivo principal que se persigue en esta práctica es ser capaz de observar el tráfico

de red mediante un analizador de protocolos como Wireshark y comprender los

conceptos básicos de uso de unos protocolos sobre otros.

2. Usando Wireshark

Lanza el programa wireshark desde el menú aplicaciones o con el comando:

$ wireshark &

El programa se lanzará y abrirá una ventana. Wireshark es un analizador de protocolos.

Su función principal es mostrar los paquetes observados en un interfaz y ayudar a

diseccionarlos identificando cada cabecera de protocolo y los campos con información

incluidos en la cabecera. Puede hacer esto directamente observando la red (o las

redes) a las que está conectado el ordenador pero también permite grabar los

paquetes que ha visto en un fichero para su posterior análisis. A estas grabaciones las

llamamos normalmente ficheros de captura o trazas. Wireshark también es capaz de

abrir un fichero de traza previamente grabado aunque sea en otra máquina y hacer su

análisis sobre los paquetes observados en la grabación.

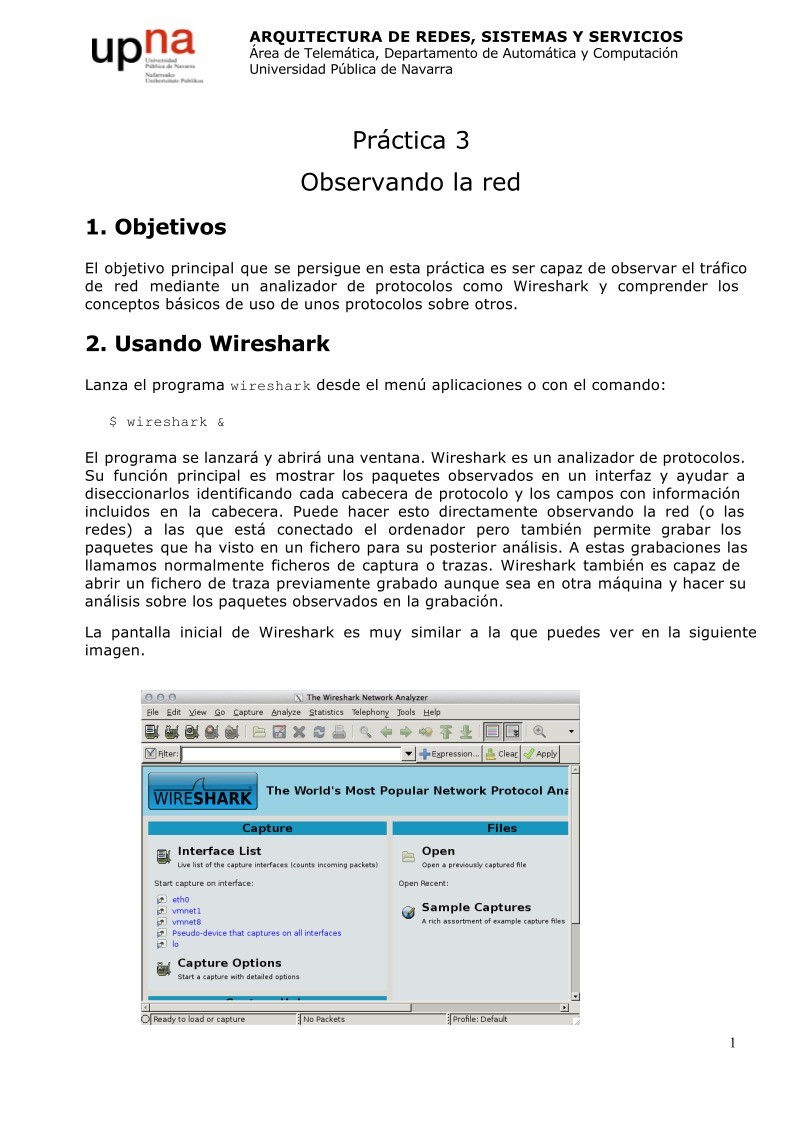

La pantalla inicial de Wireshark es muy similar a la que puedes ver en la siguiente

imagen.

1

�ARQUITECTURA DE REDES, SISTEMAS Y SERVICIOS

Área de Telemática, Departamento de Automática y Computación

Universidad Pública de Navarra

Lo primero que vamos a hacer va a ser realizar una nueva captura de la red. Para ello

debes elegir en cuál de los interfaces que unen un ordenador a la red quieres capturar.

Observa la lista de interfaces disponibles eligiendo el primer icono de arriba. ¿Tu

ordenador tiene varios interfaces de red? Aunque es posible tener varias tarjetas de red

y estar conectado a varias redes, en el caso del laboratorio la mayoría de los interfaces

que ve son virtuales y no representan en realidad una salida a una red física.

El interfaz eth0 es el correspondiente a la tarjeta Ethernet de tu ordenador. Puedes

observar el cable por detrás que lo une al punto de red de la mesa. Eso es eth0. Del

resto de los interfaces que ves, el indicado como loes el llamado interfaz de loopback

que sirve para que programas de este ordenador puedan hablarse entre sí usando

protocolos de red aunque el ordenador esté desconectado o no posea un interfaz

interfaz any no es un interfaz sino la manera en que Wireshark permite

físico. El

observar todos a la vez. En está práctica queremos observar la red Ethernet del

laboratorio así que elige siempre eth0.

Una vez elegido el interfaz a usar, podemos capturar directamente sin pensar mucho

(pulsando Start) o bien configurar algunas opciones en la captura (pulsando Options).

Esto mismo se podía hacer desde las opciones de la pantalla inicial o con los iconos de

arriba que dejan iniciar captura rápido desde el ultimo interfaz seleccionado o ir

directamente a las opciones.

Elige Options en el interfaz eth0(o el icono Capture Options). Aquí puedes configurar

algunas cosas de interés. Las que no se explican puedes dejarlas como están.

● Interface: permite elegir el interfaz. Disponemos de los mismos que hemos

visto anteriormente. Elige eth0 si no está ya seleccionado

● Link-layer header type: permite elegir el tipo de trama que se envía en ese

interfaz. En nuestro caso es Ethernet

● Capture packets in promiscuous mode: el modo promiscuo indica si

queremos capturar todas las tramas que se vean en ese interfaz o solo las

que haya enviado o vayan dirigidas a este ordenador. De momento vamos a

ver todas las disponibles, con lo que activaremos esta casilla

● Limit each packet to xxx bytes: se puede limitar que no se capturen paquetes

2

�ARQUITECTURA DE REDES, SISTEMAS Y SERVICIOS

Área de Telemática, Departamento de Automática y Computación

Universidad Pública de Navarra

enteros sino sólo el principio de cada uno para ahorrar memoria y espacio en

disco ya que es posible que lo que queramos ver son sólo las cabeceras,

siendo un tanto indiferente el contenido. De momento no capturaremos

muchos paquetes así que no indicaremos límite

● Capture filter: permite decidir de una manera flexible qué paquetes queremos

capturar y cuáles no. Es una expresión de texto en un lenguaje de reglas que

pone condiciones a todos los paquetes se reciben. Si un paquete cumple la

regla se captura y se muestra o se guarda y si no la cumple se descarta. En

esta primera prueba asegúrate de que el campo está vacío, lo que significa

que queremos capturarlos todos

● Deja el resto de opciones como están y pulsa Start

Wireshark empezará a capturar paquetes y mostrar una lista de los que ha capturado.

En cuanto haya unos cuantos detén la captura pulsando Stop.

Si seleccionas un paquete de la lista puedes ver detalles sobre ese paquete en los

paneles inferiores. Para ver la información un poco más clara, desactiva los colores

pulsando el botón colorize packets. Abajo del todo se ve el contenido del paquete

completo y en el medio el análisis que hace Wireshark del contenido del mismo.

Podemos desplegar cada una de las cabeceras y seleccionar los campos de cada

cabecera de modo que en el panel inferior se mostrará dónde está situado ese campo.

El nivel inferior del análisis, Frame, muestra los datos de la captura del paquete y no es

propiamente una cabecera. Dentro de Frame verás tramas Ethernet y dentro de las

tramas Ethernet veras paquetes IP o ARP. IP a su vez puede transportar paquetes TCP

o UDP. Por ejemplo elige un paquete cualquiera y observa con ayuda del análisis dónde

están situadas las direcciones origen y destino de Ethernet. Observa también cómo los

paquetes de diferentes tipos IP o ARP tienen diferente valor en el campo Type.

Busca en tu captura paquetes que transporten protocolos TCP o UDP sobre IP y

observa el encapsulado de unos paquetes dentro de otros.

Utiliza el comando ifconfigpara averiguar la dirección de tu interfaz Ethernet. Puedes

observar la dirección MAC (direcciónHW) y la dirección IP (Direc. Inet).

3

�ARQUITECTURA DE REDES, SISTEMAS Y SERVICIOS

Área de Telemática, Departamento de Automática y Computación

Universidad Pública de Navarra

$ ifconfig eth0

eth0 Link encap:Ethernet direcciónHW 00:1e:37:2c:db:b2

Direc. inet:10.1.1.26 Difus.:10.1.255.255 Másc:255.255.0.0

...

Utiliza la dirección IP para localizar un paquete enviado por tu ordenador. Fíjate que en

la lista de paquetes puedes aplicar un filtro para seleccionar algunos. Esto se llama

display filter y se escribe en un lenguaje de reglas. Puedes editar reglas y añadirlas

pulsando en el botón expression (tendrás que elegir en la lista los protocolos sobre los

que aplicar las reglas, busca Ethernet por ahí). Por ejemplo puedes ver solo los

paquetes que tengan una dirección IP o una dirección MAC concreta eligiendo reglas

como estas (averigua qué hacen). Pulsa en el botón apply para aplicar el filtro.

eth.addr==00:1e:37:2c:db:b2 (pon tu dirección MAC)

eth.src==00:1e:37:2c:db:b2 (pon tu dirección MAC)

ip.src==10.1.1.26 (pon tu dirección IP)

En este paquete examina la cabecera de Ethernet para comprobar las direcciones MAC

origen y destino de la trama Ethernet. Comprueba que la dirección MAC de origen

coincide con la de tu ordenador (que puedes ver también haciendo ifconfigen un

terminal). Observa que las direcciones IP origen y destino del paquete aparecen en la

cabecera de IP que va dentro de la trama Ethernet. Borra el filtro de display con clear

para volver a observar todos los paquetes.

Crear cuenta

Crear cuenta

Comentarios de: Practica 3 - Observando la red 1 (0)

No hay comentarios