Actualizado el 21 de Marzo del 2018 (Publicado el 9 de Octubre del 2017)

1.168 visualizaciones desde el 9 de Octubre del 2017

264,3 KB

16 paginas

Creado hace 15a (22/04/2010)

Una introducción a la Criptografía Clásica.

José Ramón Soler Fuensanta

Introducción.

La criptografía, al igual que cualquier rama del conocimiento humano, tiene su propia

nomenclatura. Consideramos que es necesario conocer ésta para una mejor comprensión del

tema en cuestión. Sin embargo, una mera presentación de los términos puede ser no solo

aburrida, sino contraproducente. Optamos pues en presentar en este apartado los diferentes

métodos, su funcionamiento, y la nomenclatura utilizada en una forma gradual y lo más práctica

posible ciñéndonos al campo de la criptografía clásica. Evidentemente no están todos los

métodos conocidos, pero sí alguno de los más representativos. Una introducción más profunda y

más matemática puede encontrarse en cualquier libro de los muchos que hay en el mercado

dedicados al estudio de la criptografía y sus métodos.

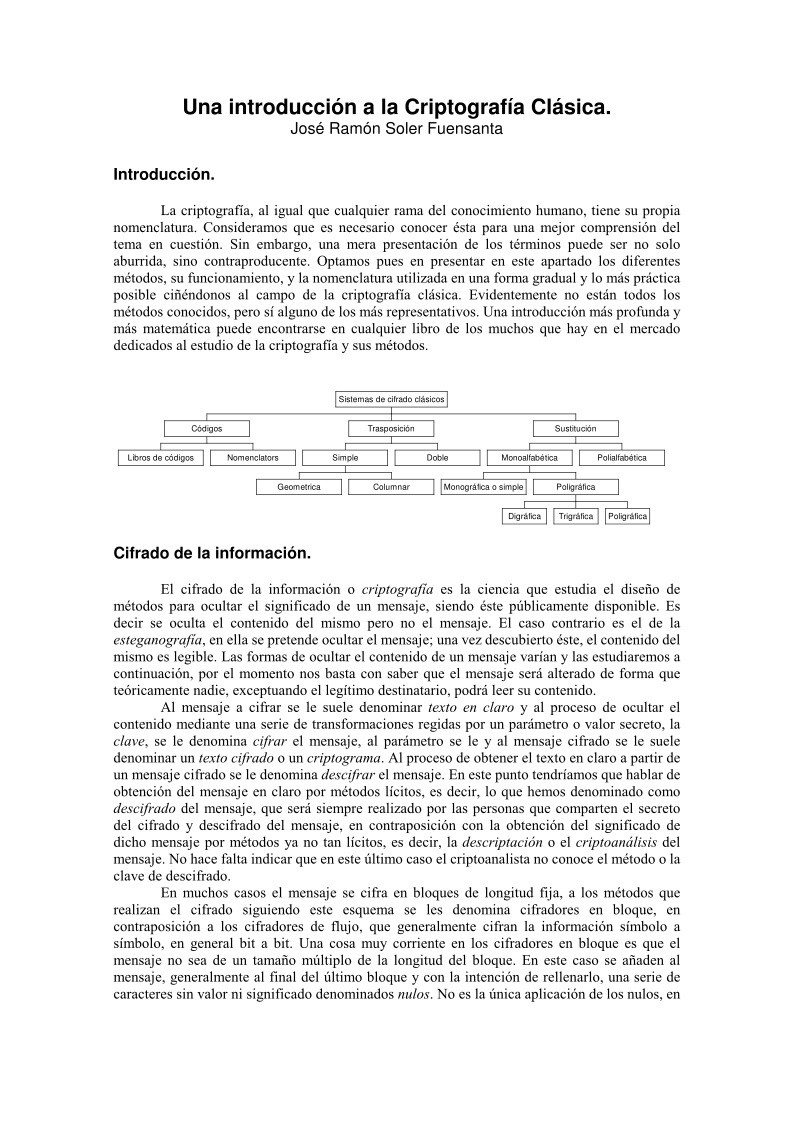

Sistemas de cifrado clásicos

Códigos

Trasposición

Sustitución

Libros de códigos

Nomenclators

Simple

Doble

Monoalfabética

Polialfabética

Geometrica

Columnar

Monográfica o simple

Poligráfica

Digráfica

Trigráfica

Poligráfica

Cifrado de la información.

El cifrado de la información o criptografía es la ciencia que estudia el diseño de

métodos para ocultar el significado de un mensaje, siendo éste públicamente disponible. Es

decir se oculta el contenido del mismo pero no el mensaje. El caso contrario es el de la

esteganografía, en ella se pretende ocultar el mensaje; una vez descubierto éste, el contenido del

mismo es legible. Las formas de ocultar el contenido de un mensaje varían y las estudiaremos a

continuación, por el momento nos basta con saber que el mensaje será alterado de forma que

teóricamente nadie, exceptuando el legítimo destinatario, podrá leer su contenido.

Al mensaje a cifrar se le suele denominar texto en claro y al proceso de ocultar el

contenido mediante una serie de transformaciones regidas por un parámetro o valor secreto, la

clave, se le denomina cifrar el mensaje, al parámetro se le y al mensaje cifrado se le suele

denominar un texto cifrado o un criptograma. Al proceso de obtener el texto en claro a partir de

un mensaje cifrado se le denomina descifrar el mensaje. En este punto tendríamos que hablar de

obtención del mensaje en claro por métodos lícitos, es decir, lo que hemos denominado como

descifrado del mensaje, que será siempre realizado por las personas que comparten el secreto

del cifrado y descifrado del mensaje, en contraposición con la obtención del significado de

dicho mensaje por métodos ya no tan lícitos, es decir, la descriptación o el criptoanálisis del

mensaje. No hace falta indicar que en este último caso el criptoanalista no conoce el método o la

clave de descifrado.

En muchos casos el mensaje se cifra en bloques de longitud fija, a los métodos que

realizan el cifrado siguiendo este esquema se les denomina cifradores en bloque, en

contraposición a los cifradores de flujo, que generalmente cifran la información símbolo a

símbolo, en general bit a bit. Una cosa muy corriente en los cifradores en bloque es que el

mensaje no sea de un tamaño múltiplo de la longitud del bloque. En este caso se añaden al

mensaje, generalmente al final del último bloque y con la intención de rellenarlo, una serie de

caracteres sin valor ni significado denominados nulos. No es la única aplicación de los nulos, en

�muchos casos se insertan en medio del texto en claro, con la pretensión de hacer más difícil la

labor al posible criptoanalista.

Libros de códigos.

Este método fue ampliamente utilizado durante siglos, y aún sigue utilizándose.

Consiste básicamente en la asociación de palabras o frases a palabras o grupos de letras, es

decir, se trata de un tipo de sustitución muy especializado. Un texto codificado puede a su vez

ser cifrado, a esto se le denomina un supercifrado. Como ventaja tiene el hecho de que al no

existir ningún tipo de relación en el código dificulta mucho la labor del criptoanalista. Como

desventaja presenta el hecho de tener que manejar un libro de códigos, en general voluminoso,

lo que hace que sea fácil cometer errores. Además, no es fácil de modificar el código si este cae

en manos de un potencial intruso. Hoy en día se siguen utilizando en combinación con un

método criptográfico potente.

En [ROD86], [SGA90] y [GAL95] pueden verse varios ejemplos de códigos utilizados

en la historia. Los libros de códigos tienen además la particularidad de que no solo sirven para

ofrecer seguridad sino también economía en la transmisión, por lo cual fueron y son

ampliamente utilizados tanto comercial como militarmente.

Existe asimismo una diferenciación entre los códigos en función del número de

elementos que contengan. Un código con pocos elementos, hasta unos mil, se suele denominar

un repertorio. El código propiamente dicho suele tener entre unos mil y unos diez mil. A un

código con más de diez mil elementos, se le suele denominar un diccionario.

Nomenclátor.

El principal problema de los libros de códigos es su inflexibilidad. La inclusión de

cualquier término obliga a una reescritura del mismo. Una solución para este problema es la

utilización de un código mixto en el que se codifiquen ciertas palabras y se utilice el cifrado en

el resto del texto. Este esquema se denomina un nomenclátor y, desafortunadamente, no

proporciona mucha más seguridad que el libro de códigos. Una vez conocido el método de

cifrado, las palabras codificadas son fácilmente deducibles por el contexto en el que se

encuentran. Uno de los nomencladores más famosos fue el utilizado en la correspondencia entre

Maria Estuardo y Babington, cuyo descriptado por Thomas Phelippes, secretario de cifras de

Lord Walsingham, les acarreó a ambos la muerte.

Códigos de trinchera.

Inicialmente desarrollados por los franceses a partir de 1916, se denominan así a los

códigos utilizados por los soldados en el frente para transmisiones durante acciones militares.

Su característica principal es que son códigos reducidos, y en general orientados al uso potencial

de los mismos, artillería, infantería, etc. Para aumentar su dificultad de interceptación y

descifrado por el enemigo, en algunos casos se cifraban. En guerras más dinámicas, su uso por

las fuerzas en combate queda descartado, ya que es muy difícil tanto la distribución como la

protección de los códigos, sin embargo, la primera guerra mundial se caracterizó por ser una

guerra de trincheras y fortificaciones. La estabilidad de las líneas permitió su adopción y

propició su éxito. Dada su utilidad, fueron rápidamente adoptados por otras naciones, entre las

cuales destacan, por su complejidad y completitud los códigos desarrollados por los alemanes.

Estos constaban de hasta cuatro mil términos y eran cambiados regularmente cada dos meses.

Bustrófedon.{PRIVATE }

Se trata de la forma en la que leían y escribían los etruscos y los griegos. Esta palabra

quiere decir “ el buey que da vueltas” y significaba que se empezaba a leer de derecha a

izquierda cambiando el sentido de la lectura en cada nueva línea.

�Se trata de obtener información oculta en el mismo mensaje. Básicamente consiste en

Acróstico.

utilizar la primera letra o palabra de cada párrafo o verso.

Métodos de sustitución monoalfabética.

En estos métodos se sustituye cada carácter del mensaje original por uno o varios

caracteres del alfabeto utilizado como cifra. En el caso de que cada carácter se sustituya por otro

se denominan métodos de sustitución monoalfabética monoliteral, siendo denominados

multiliterales en el caso de que cada carácter se sustituya por un grupo de caracteres. En los

métodos multiliterales el grupo de caracteres de sustitución siempre es el mismo, en caso

contrario estaríamos hablando de homófonos.

Método de Julio Cesar.

Este método lo describe Suetonio de la siguiente manera:

Se trata de un método de cifrado monoalfabetico por sustitución atribuido a Julio Cesar.

Para los negocios secretos utilizaba una manera de cifra que hacia

el sentido ininteligible, estando ordenadas las letras de manera que no

podía formarse ninguna palabra; para descifrarlas, tiene que cambiarse

el orden de las letras tomando la cuarta por la primera, esto es d por a,

y así las demás."

Se trata pues del desplazamiento de tres posiciones a la derecha de las letras del

alfabeto, con lo que el alfabeto quedaría como en la tabla siguiente.

Original A B C D E F G H I J K L M N O P Q R S T U V W X Y Z

Cifrado D E F G H I J K L M N O P Q R S T U V W X Y Z A B C

Octavio Augusto, siempre según Suetonio, utilizaría un método de cifrado similar al de

Cesar, pero desplazando una sola posición el texto, "Cuando escribía en cifra ponía la b por la

a, c por b y así con las otras letras; por x ponía dos a".

Método de desplazamiento.

Se denominan de esta manera todos aquellos métodos que impliquen la sustitución de

un carácter del alfabeto por otro desplazado x posiciones. Evidentemente se trata de una

generalización del método de Julio Cesar en el cual la clave puede ser cualquiera en un rango

entre 1 y n – 1, siendo n el número de elementos del alfabeto. El número de desplazamientos es

la clave.

Este método es muy fácil de romper con la simple aplicación de técnicas estadísticas,

una tabla de las pos

Crear cuenta

Crear cuenta

Comentarios de: Una introducción a la Criptografía Clásica (0)

No hay comentarios