Actualizado el 30 de Agosto del 2018 (Publicado el 31 de Octubre del 2017)

1.444 visualizaciones desde el 31 de Octubre del 2017

380,5 KB

16 paginas

Creado hace 16a (26/05/2009)

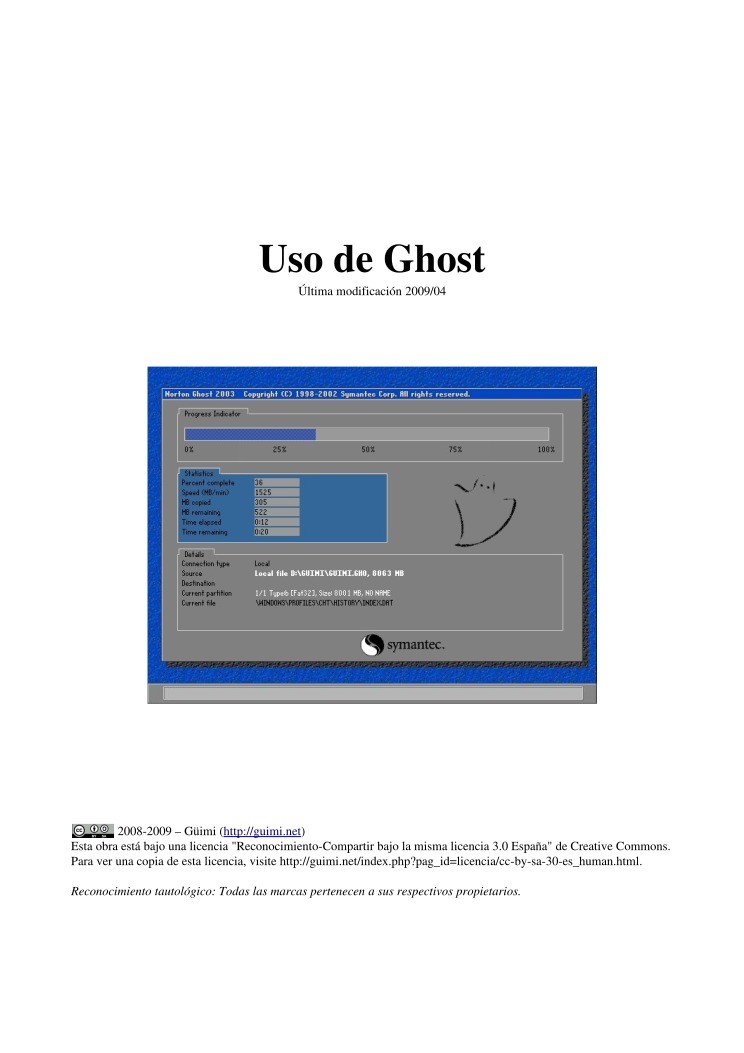

Uso de Ghost

Última modificación 2009/04

2008-2009 – Güimi (http://guimi.net)

Esta obra está bajo una licencia "Reconocimiento-Compartir bajo la misma licencia 3.0 España" de Creative Commons.

Para ver una copia de esta licencia, visite http://guimi.net/index.php?pag_id=licencia/cc-by-sa-30-es_human.html.

Reconocimiento tautológico: Todas las marcas pertenecen a sus respectivos propietarios.

�Uso de Ghost

Contenido

INTRODUCCIÓN................................................................................................................................................................3

Notas sobre las utilidades incluidas en Norton Ghost....................................................................................................3

LIMITACIONES..................................................................................................................................................................4

Diferencias de la capa de abstracción de hardware (HAL, Hardware Abstraction Layer).............................................4

Problemas con los controladores....................................................................................................................................4

Carpetas o archivos cifrados en el equipo de origen.......................................................................................................5

Ghost y RAID.................................................................................................................................................................5

Parámetro PnP OS del BIOS del equipo.........................................................................................................................5

RESUMEN DE USO............................................................................................................................................................6

Preparación para realizar la clonación:...........................................................................................................................6

Preparación del equipo de origen:...................................................................................................................................6

Utilización de Ghost para clonar:...................................................................................................................................6

CONEXIÓN TCP/IP PUNTO A PUNTO............................................................................................................................7

Para configurar el equipo esclavo...................................................................................................................................7

Para configurar el equipo maestro..................................................................................................................................7

MULTICASTING................................................................................................................................................................7

Pasos hay que seguir para hacer multidifusión...............................................................................................................8

SERVIDORES WINDOWS.................................................................................................................................................9

Cómo afecta el identificador de seguridad (SID) al proceso de clonación.....................................................................9

Copia de respaldo............................................................................................................................................................9

Migración........................................................................................................................................................................9

Redes diferentes..............................................................................................................................................................9

Clonación en varios equipos...........................................................................................................................................9

Otras consideraciones de configuración.........................................................................................................................9

USO DESDE LA LÍNEA DE COMANDOS.....................................................................................................................10

OPCIONES PRINCIPALES.........................................................................................................................................10

-clone.......................................................................................................................................................................10

-script.......................................................................................................................................................................10

-chkimg....................................................................................................................................................................11

-CRC32....................................................................................................................................................................11

MODIFICADORES......................................................................................................................................................12

ANEXO I – Creación de una imagen de un volumen distribuido con Ghost 11................................................................13

REFERENCIAS.................................................................................................................................................................16

Uso de Ghost

http://guimi.net

2 / 16

�INTRODUCCIÓN

Ghost (General Hardware-Oriented System Transfer) es un programa de clonación de discos y particiones escrito por

Murray Haszard en 1996 para Binary Research, compañía adquirida por Symantec en 1998.

En 2003 Symantec compró otra compañía, PowerQuest, creadora de productos como PartitionMagic y Drive Image. las

versiones actuales de Norton Ghost se basan en Drive Image, no en el Ghost original.

La principal diferencia es que el Ghost original funciona “en frío”, es decir sin arrancar el sistema que se desea clonar y

Drive Image funciona “en caliente”, es decir desde el propio sistema que está clonando (Windows). Así la tendencia de

Ghost es a funcionar como un sistema de copias de seguridad de Windows abandonando la faceta de sistema de clonado

independiente del sistema operativo (donde, por otra parte, cada vez hay más competencia, incluyendo software libre

muy competitivo como G4L o Clonezilla).

Algunas de las principales versiones son:

– Ghost 3.1: La primera versión que permitía clonar particiones, además de discos completos

– Ghost 4.0: Opción de multicasting. (4.1 añade protección por contraseña).

– Ghost 5: GUI.

– Ghost 6: Consola para gestionar múltiples equipos.

– Ghost 7.5: Partición Virtual. Escritura en CD.

– Ghost 8: Funcionamiento desde Windows y uso de NTFS para escribir/leer imágenes incluso desde DOS.

– Ghost 2003: Versión no-corporativa (sin consola) de Ghost 8.2. Incluye una interfaz desde Windows. Última

– Ghost 9: Primera versión basada en Drive Image y, por tanto, incompatible con las versiones anteriores de Ghost.

– Ghost 10: Incorpora encriptación de las imágenes, pero no incluye ninguna versión de Ghost “original”.

– Norton Save & Restore, versiones 1 y 2 (conocido como Ghost 11): Permite generar un CD de recuperación que

– Ghost 12: Versión con soporte oficial para Windows Vista.

En el resto del documento nos centraremos en el paquete Norton Ghost 2003. Sus principales características son:

– Unidades: IDE (hasta 128 GB), SATA emulando IDE, unidades de red asignadas, DVD y CD-ROM grabables y

incluye una versión de Ghost 8.2 capada. Tan rebuscado que mucha gente cree que no incorpora un Ghost original.

versión del Ghost original.

Incluye una copia de Ghost 2003.

–

regrabables, cintas ATAPI y SCSI, Firewire, USB 1.1 y 2.0, unidades ZIP y JAZ.

Sistemas Operativos: DOS, Windows 9x, NT, 2000 y XP, OS/2 o Linux.

Sistemas de archivos clonables: FAT 12, 16 y 32, NTFS y Ext2/3.

Sistemas de archivo para leer y escribir imágenes: FAT y NTFS.

–

–

–

– Conexiones punto a punto: red IP, LPT (cable paralelo) o USB de alta velocidad.

– Ghost Explorer: Exploración de archivos de imagen y recuperación de archivos individuales (todos los sistemas

– GDisk: Administración de discos y particiones desde DOS (tipo fdisk).

– Ghost Walker: permite actualizar los Identificadores de seguridad (SID) y los nombres de equipos (como sysprep,

pero no limpia la base de datos de hardware).

Interfaz Windows: permite lanzar Ghost sin tener que reiniciar el equipo, aunque las tareas de clonado se realizan

en frío. Para ello Ghost reinicia el equipo pero utiliza automáticamente las opciones seleccionadas en la GUI.

Partición virtual: elimina la necesidad de emplear un disco de arranque en algunos casos.

de ficheros) y edición de archivos de imagen -eliminar añadir archivos- (FAT 16 y 32, ext2/3).

–

Notas sobre las utilidades incluidas en Norton Ghost

Ghost Walker modifica el SID en equipos Windows 2000, pero no insta al sistema a volver a crear la base de datos de

controladores Plug-and-Play, como hace sysprep.

Las imágenes modificadas con Ghost Explorer conviene “compilarlas”, es decir desfragmentarlas.

Ghost Explorer no puede tratar archivos de dispositivo ni vínculos simbólicos y puede generar problemas al modificar

imágenes ext2/3 con nombres de archivo no permitidos en Windows.

GDisk no crea sistemas de archivos de Linux, ni reconoce las particiones extendidas de Linux.

Uso de Ghost

http://guimi.net

3 / 16

�LIMITACIONES

“Norton Ghost se diseñó con el objeto de restaurar y clonar hardware idéntico

Crear cuenta

Crear cuenta

Comentarios de: Uso de Ghost (0)

No hay comentarios