Actualizado el 8 de Agosto del 2020 (Publicado el 3 de Noviembre del 2017)

6.297 visualizaciones desde el 3 de Noviembre del 2017

15,0 MB

221 paginas

Creado hace 11a (29/09/2013)

Sin título-5 1

08/10/2013 11:49:58

�libro-MBSIA.indd 1

29/09/2013 1:32:12

�libro-MBSIA.indd 2

29/09/2013 1:32:12

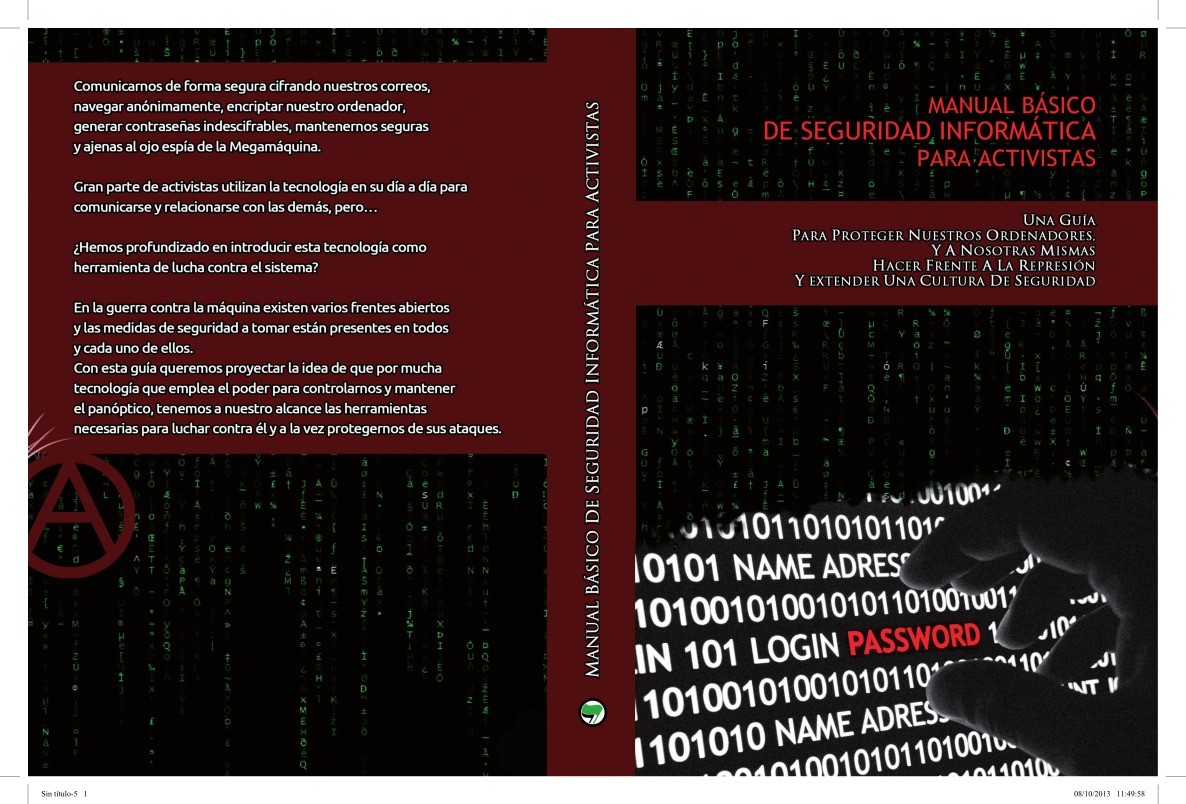

�MANUAL BÁSICO

DE SEGURIDAD INFORMÁTICA

PARA ACTIVISTAS

PARA PROTEGER NUESTROS ORDENADORES

UNA GUÍA

Y A NOSOTRAS MISMAS

HACER FRENTE A LA REPRESIÓN

Y EXTENDER UNA CULTURA DE SEGURIDAD

libro-MBSIA.indd 3

29/09/2013 1:32:12

�Manual Básico De Seguridad Informática Para Activistas

Barcelona – Agosto de 2013

Escrito y Diseñado por Mënalkiawn (Andar en libertad)

Esta obra no está sujeta a ningún tipo de registro, ni copyright ni nada por

el estilo. Eres libre de hacer con ella lo que te dé la gana. Pero sobretodo…

Copia, difunde y piratea

Todos los textos en cursiva que preceden a los capítulos, excepto la

“declaración de principios” y el “prólogo” han sido extraídos del libro

“Bienvenidos a la Máquina” (Editorial Klinamen)

libro-MBSIA.indd 4

29/09/2013 1:32:12

�libro-MBSIA.indd 5

29/09/2013 1:32:13

�libro-MBSIA.indd 6

29/09/2013 1:32:13

�UNA DECLARACIÓN DE PRINCIPIOS

PRÓLOGO

SEGURIDAD EN LA RED

FIREWALL (CORTAFUEGOS)

UFW

AVAST

ANTIMALWARE - ANTIROOTKITS

SPYBOT SEARCH AND DESTROY

ZEMANA ANTILOGGER

CHKROOTKIT - RKHUNTER

MAIL

RISEUP

NAVEGADORES

FIREFOX

SEAMONKEY

ANONIMATO

TOR

TAILS

PROXYCHAINS

VPN

PROXYS WEB

HIDE IP MEGAPACK

ÍNDICE

13

17

25

27

29

31

33

35

36

39

43

47

49

54

59

62

64

68

71

74

75

libro-MBSIA.indd 7

29/09/2013 1:32:13

�CONVERSACIONES SEGURAS

THUNDERBIRD

PIDGIN + OTR

SEGURIDAD LOCAL

CONTRASEÑAS

KEEPASS - KEEPASSX

CIFRADO

KLEOPATRA

AESCRYPT

CCRYPT

TRUECRYPT

LIMPIEZA

BLEACHBIT

SECURE DELETE

CCLEANER

REGISTRY MECHANIC

RASTROS

EL PROBLEMA DE ELIMINAR DATOS CON SEGURIDAD

UBUNTU PRIVACY REMIX - LIVE CD

BORRADO “SEGURO” DE ARCHIVOS

ERASER

SHRED

SOBRE-ESCRIBIENDO EL DISCO DURO

SECURE DELETE160

RECUPERAR DATOS

RECUVA

TESTDISK Y PHOTOREC

FOREMOST

SCALPEL

77

80

90

93

95

101

104

106

110

111

129

130

132

135

137

139

141

147

153

155

156

159

163

164

165

168

170

libro-MBSIA.indd 8

29/09/2013 1:32:13

�SEGURIDAD MÓVIL

CORREOS CIFRADOS

ENCRIPTAR DIRECTORIOS

APLICACIONES VARIAS

MISCELÁNEO

¿PODEMOS FIARNOS DE TRUECRYPT?

HACKERS DEL FBI FRACASAN AL

INTENTAR HACKEAR TRUECRYPT

ASÍ DESCIFRA LA GUARDIA CIVIL TRUECRYPT...

EL FBI INSTALÓ “BACKDOORS” EN OPENBSD

PROYECTO PRISMA - ESPIONAJE DE ESTADO

PRISM - LA RED AL DESCUBIERTO

INGLATERRA AMENAZA A GOOGLE

CON JUICIO POR ESPIONAJE

TENEMOS QUE HABLAR DE FACEBOOK

ENCRIPTACIÓN - ¿ES SEGURO PGP?

FUENTES

175

177

180

181

187

188

190

191

194

196

197

200

201

205

213

libro-MBSIA.indd 9

29/09/2013 1:32:13

�libro-MBSIA.indd 10

29/09/2013 1:32:13

�libro-MBSIA.indd 11

29/09/2013 1:32:13

�libro-MBSIA.indd 12

29/09/2013 1:32:14

�UNA DECLARACIÓN DE PRINCIPIOS

Una Declaración de Principios

“…Actúo de forma que el ejército enemigo tome mis puntos fuertes por débiles,

Mis puntos débiles por fuertes, mientras que yo convierto en débiles sus puntos

Fuertes y desvelo sus fallos…

Disimulo mis huellas hasta hacerlas imperceptibles:

Guardo silencio para que nadie pueda oírme”

“Ho Yen Hsi” El Arte de la Guerra – Sun Tzu

Cuando se me ofrece colaborar redactando algún texto, de

todas las ideas e inspiraciones que revolotean por mi cabeza,

la que siempre está presente es la infancia.

Bajo mi punto de vista, la infancia puede ser una etapa de ideales

y de principios inquebrantables, una etapa en que se plantean

muchas dudas hasta el punto de cuestionar lo impuesto y no

aceptar por ejemplo, el género que nos ha sido asignado y los roles y

comportamientos equivalentes a tal género (cisgénero).

Otro pensamiento que me vino a la cabeza es:

¿Por qué tenemos que justificarnos cuando no actuamos en

concordancia a lo establecido, en este caso, por el heteropatriarcado?

libro-MBSIA.indd 13

13

29/09/2013 1:32:14

�MANUAL INFORMÁTICA ACTIVISTAS

El heteropatriarcado sigue influenciándonos…

De pequeña se esperaba que fuera fina y educada, que vistiera con

faldas y de rosa, que jugara con muñecas.

De mayor, se espera de mí que me depile, que sea madre, que tenga

pareja, que rinda en el trabajo como cualquiera, en la vida dar todo

lo que pueda sin respetar mi ciclo menstrual...

Explicaciones continuamente

Haber nacido con ovarios, no es sinónimo de madre

Tener pelos no obliga a depilarlos

Tendré pareja sólo si lo deseo, amando libremente

Daré todo lo que pueda en todos los ámbitos respetando mis

necesidades físicas y psíquicas.

Y aquí me veo, casi dando explicaciones de por qué escribir un libro

en femenino...

¡Somos personas! Tan sencillo como eso, persona, una persona,

muchas personas

Suena bonito ¿alguna se siente excluida? revisa tus masculinidades

y destrúyelas…

Larga Vida!

14

libro-MBSIA.indd 14

29/09/2013 1:32:14

�libro-MBSIA.indd 15

29/09/2013 1:32:14

�libro-MBSIA.indd 16

29/09/2013 1:32:14

�PRÓLOGO

Prólogo

“Esta acción policial está perfectamente pensada para desacreditar el

trabajo que se ha hecho por los animales. Su intención es la de dañar la

reputación de las personas envueltas en campañas y de las campañas en

sí mismas. Mediante los registros han conseguido que nuestra oficina, y

cuatro oficinas más se queden durante una temporada en punto muerto.

Nuestros ordenadores, así como nuestra base de datos, nuestros teléfonos

móviles y datos sobre años de investigaciones han sido confiscados.

No tenemos posibilidad de contactar con quienes nos apoyan. Nuestro

teléfono y nuestro fax fueron inhabilitados durante algún tiempo, lo que

nos hizo imposible contactar con los medios de comunicación.”

Caso contra las 10 activistas por la Liberación Animal en Austria

Registros, controles, videovigilancia, registros de huellas

dactilares, pruebas biométricas, detenciones,

REPRESIÓN.

cárcel,

El estado nos controla hasta límites totalmente impensables. Con los

avances tecnológicos, la represión física y brutal de antes, se ha visto

transformada en una sutil y a veces invisible, o casi invisible pero no

menos letal, represión a escala internacional y global. La represión

actualmente no está centrada únicamente en la lucha contra la

disidencia, sino que esta se ha expandido hacia un control

total.

libro-MBSIA.indd 17

17

29/09/2013 1:32:14

�MANUAL INFORMÁTICA ACTIVISTAS

La vigilancia se ha vuelto global, controlando cualquier aspecto de

nuestras vidas. Puede encontrarse desde los sistemas de localización

GPS, el control de redes sociales, chips RFID. Llegando incluso hasta

el proyecto del DARPA llamado TIA (siglas en inglés de Sistema

de Vigilancia Total - “Total Investigation Awareness”) que tras las

críticas pasó a llamarse, aunque de todos modos, TIA (siglas de

Terrorism Information Awareness. Donde los datos almacenados y

monitorizados se cuentan en Petabytes.

O incluso el nuevo anteproyecto del código penal en España para

modificar la ley y que podría permitir que el estado envíe Troyanos

(software espía) a los ordenadores de personas que estén bajo

vigilancia y que todas podamos ser hackeadas y monitorizadas

cuando a una jueza le plazca, bajo cualquier situación o actitud que

le pudiera parecer sospechosa a dicha jueza.

Es obvio que nunca podremos luchar contra el estado en su propio

terreno, pero dadas las circunstancias deberemos protegernos lo

mejor que podamos.

Esta sociedad ha basado su comunicación y estilo de vida a través

de la tecnología y nosotras no estamos exentas de ella. Podemos

intentar utilizarla lo menos posible, pero lo que sí es cierto es que

puede considerarse como un arma de doble filo y ahí es donde

deberemos trabajar.

En los últimos años la represión ha invertido una gran cantidad de

esfuerzos y dinero en la vigilancia a través de internet. Uno de los

casos más próximos, en los que se demuestra que el estado intenta

aplacar a la disidencia mediante el control a través de la red, es el que

ha sucedido contra “Las 5 Anarquistas de Barcelona”, quienes han

sido detenidas y acusadas de Asociación Terrorista y enaltecimiento

del terrorismo, por verter sus opiniones y sus ideas libertarias en el

medio virtual y en las redes sociales.

Encarando el tema de las redes sociales existe un debate sobre el que

ahora no opinaremos, pero al final de la guía se podrá encontrar

un artículo, realizado por las compañeras de nadir.org, sobre el uso

18

libro-MBSIA.indd 18

29/09/2013 1:32:14

�PRÓLOGO

o no de estas redes sociales por activistas y no activistas, y del que

recomendamos su lectura.

Realmente esta guía no opinará sobre si debemos o no utilizar la

tecnología como una herramienta de lucha política, ya que damos

por hecho su uso. Como se adelantaba unas líneas más arriba, el

uso de la tecnología, más explícitamente internet y ordenadores,

puede ser un arma eficaz contra el sistema ya que ofrece muchas

posibilidades de sabotaje, además de encarar una cultura adecuada

de seguridad.

Existe bastante literatura sobre seguridad para activistas, alguna guía

de contravigilancia y varios textos destinados a informar y difundir

esta cultura de seguridad dentro del entorno de las que luchan

contra este sistema asesino. En varios de estos textos se comenta el

uso de herramientas para asegurar nuestras comunicaciones a través

de internet o utilidades para navegar de forma anónima. Pero para

nuestra desgracia, no hay demasiada información que profundice

en la materia de la seguridad informática. Por este motivo, y a

pesar de que quien ha realizado esta guía no es informática, sino

alguien con el suficiente tiempo y ganas de enrolarse en la búsqueda

de herramientas que pudieran asegurar un poco su ordenador, se

tomó la decisión

Crear cuenta

Crear cuenta

Comentarios de: Manual básico de seguridad informática para activistas (0)

No hay comentarios