Actualizado el 21 de Marzo del 2018 (Publicado el 12 de Noviembre del 2017)

1.281 visualizaciones desde el 12 de Noviembre del 2017

14,0 KB

1 página

Creado hace 12a (19/08/2012)

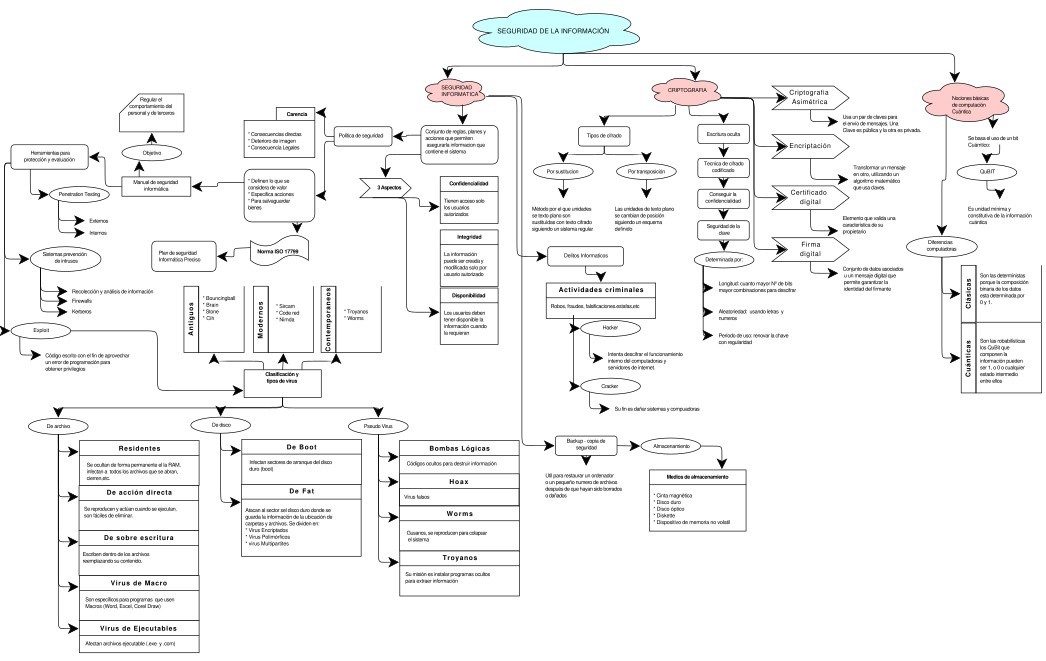

SEGURIDAD DE LA INFORMACIÓN

SEGURIDAD

INFORMATICA

CRIPTOGRAFIA

Política de seguridad

Conjunto de reglas, planes y

acciones que permiten

asegurarla informacion que

contiene el sistema

Tipos de cifrado

Escritura oculta

3 Aspectos

Confidencialidad

Tienen acceso solo

los usuarios

autorizados

Integridad

La información

puede ser creada y

modificada solo por

usuario autorizado

Disponibilidad

Los usuarios deben

tener disponible la

información cuando

la requieran

Por sustitucion

Por transposición

Método por el que unidades

se texto plano son

sustituídas con texto cifrado

siguiendo un sistema regular

Las unidades de texto plano

se cambian de posición

siguiendo un esquema

definido

Delitos Informaticos

Actividades criminales

Robos, fraudes, falsificaciones.estafas,etc

Hacker

Criptografia

Asimétrica

Encriptación

Certificado

digital

Firma

digital

Tecnica de cifrado

codificado

Conseguir la

confidencialidad

Seguridad de la

clave

Determinada por:

Longitud: cuanto mayor Nº de bits

mayor combinaciones para descifrar

Aleatoriedad: usando letras y

numeros

Período de uso: renovar la chave

con regularidad

Nociones básicas

de computación

Cuántica

Usa un par de claves para

el envío de mensajes. Una

Clave es pública y la otra es privada.

Transformar un mensaje

en otro, utilizando un

algoritmo matemático

que usa claves.

Elemento que valida una

característica de su

propietario

Conjunto de datos asociados

u un mensaje digital que

permite garantizar la

identidad del firmante

Diferencias

computadoras

Se basa el uso de un bit

Cuámtico:

QuBIT

Es unidad mínima y

constitutiva de la información

cuántica

s

a

c

i

s

á

l

C

s

a

c

i

t

n

á

u

C

Son las deterministas

porque la composición

binaria de los datos

esta determinada por

0 y 1.

Son las robabilísticas

los QuBit que

componen la

información pueden

ser 1, o 0 o cualquier

estado intermedio

entre ellos

Regular el

comportamiento del

personal y de terceros

Herramientas para

protección y evaluación

Objetivo

Penetration Testing

Manual de seguridad

informática

Externos

Internos

Carencia

* Consecuencias directas

* Deterioro de imagen

* Consecuencia Legales

* Definen lo que se

considera de valor

* Especifica acciones

* Para salvaguardar

bienes

Sistemas prevención

de intrusos

Plan de seguridad

Informática Preciso

Norma ISO 17799

Recolección y análisis de información

Firewalls

Kerberos

Exploit

Código escrito con el fin de aprovechar

un error de programación para

obtener privilegios

* Bouncingball

* Brain

* Stone

* Cih

s

o

u

g

i

t

n

A

* Sircam

* Code red

* Nimda

s

o

n

r

e

d

o

M

* Troyanos

* Worms

s

o

e

n

a

r

o

p

m

e

t

n

o

C

Clasificación y

tipos de virus

De archivo

De disco

Pseudo Virus

Intenta descifrar el funcionamiento

interno del computadoras y

servidores de internet.

Cracker

Su fin es dañar sistemas y compuadoras

Backup - copia de

seguridad

Almacenamiento

De Boot

Infectan sectores de arranque del disco

duro (boot)

Bombas Lógicas

Códigos ocultos para destruir información

D e F a t

Virus falsos

Atacan al sector sel disco duro donde se

guarda la información de la ubicación de

carpetas y archivos. Se dividen en:

* Virus Encriptados

* Virus Polimórficos

* virus Multipartites

Gusanos, se reproducen para colapsar

el sistema

Troyanos

Su misión es instalar programas ocultos

para extraer información

H o a x

W o r m s

Util para restaurar un ordenador

o un pequeño numero de archivos

después de que hayan sido borrados

o dañados

Medios de almacenamiento

* Cinta magnética

* Disco duro

* Disco óptico

* Diskette

* Dispositivo de memoria no volatil

Residentes

Se ocultan de forma permanente el la RAM,

infectan a todos los archivos que se abran,

cierren,etc.

De acción directa

Se reproducen y actúan cuando se ejecutan,

son fáciles de eliminar.

De sobre escritura

Escriben dentro de los archivos

reemplazando su contenido.

Virus de Macro

Son específicos para programas que usen

Macros (Word, Excel, Corel Draw)

Virus de Ejecutables

Afectan archivos ejecutable (.exe y .com)

Crear cuenta

Crear cuenta

Comentarios de: Seguridad de la información (0)

No hay comentarios