Actualizado el 21 de Marzo del 2018 (Publicado el 12 de Noviembre del 2017)

838 visualizaciones desde el 12 de Noviembre del 2017

59,7 KB

1 página

Creado hace 12a (21/08/2012)

Text

Text

Text

Text

Text

Text

Text

Text

Text

Text

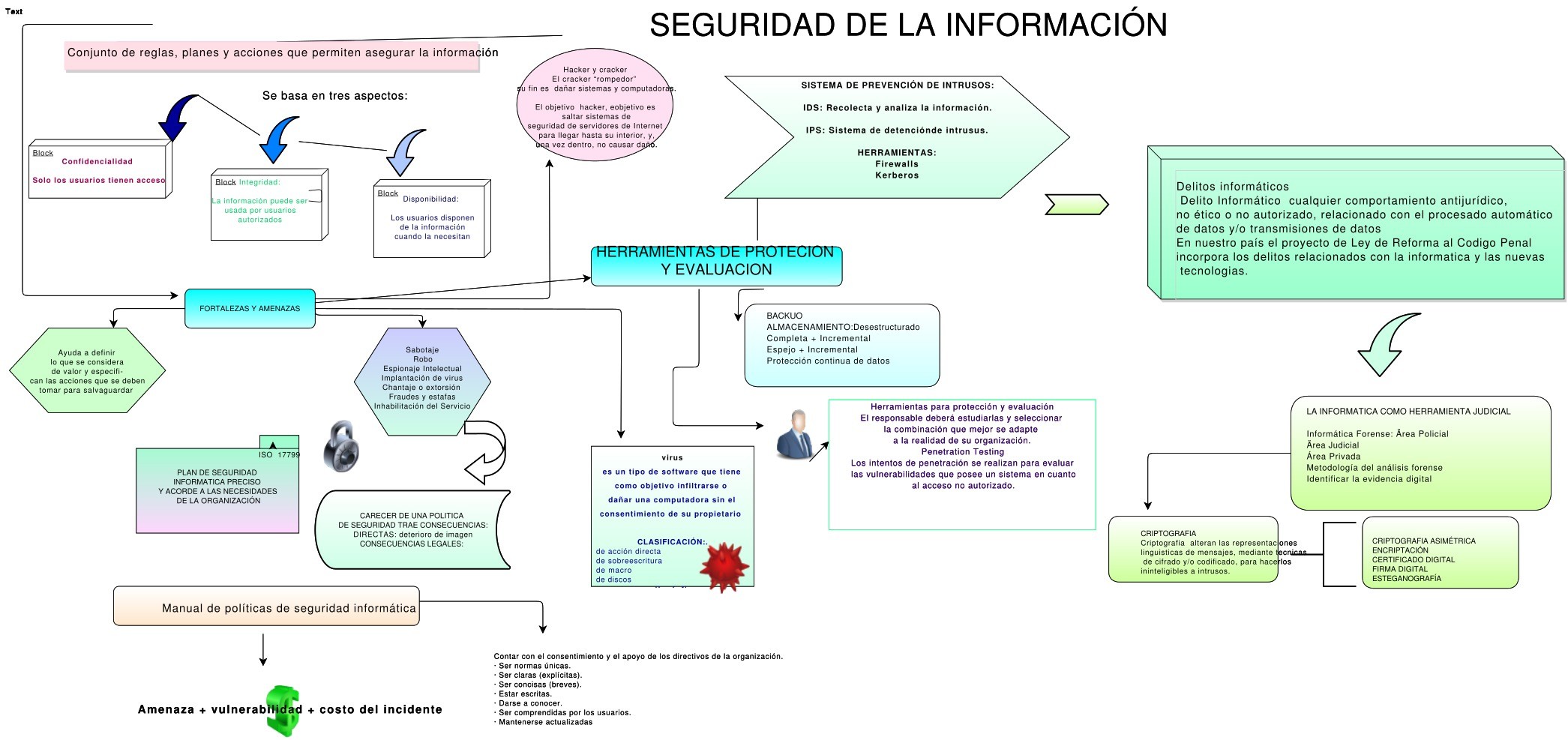

Conjunto de reglas, planes y acciones que permiten asegurar la información

Conjunto de reglas, planes y acciones que permiten asegurar la información

Se basa en tres aspectos:

Se basa en tres aspectos:

Block

Block

Confidencialidad

Confidencialidad

Solo los usuarios tienen acceso

Solo los usuarios tienen acceso

Block

Block

Integridad:

Integridad:

La información puede ser

La información puede ser

usada por usuarios

usada por usuarios

autorizados

autorizados

Block

Block

Disponibilidad:

Disponibilidad:

Los usuarios disponen

Los usuarios disponen

de la información

de la información

cuando la necesitan

cuando la necesitan

FORTALEZAS Y AMENAZAS

FORTALEZAS Y AMENAZAS

Ayuda a definir

Ayuda a definir

lo que se considera

lo que se considera

de valor y especifi-

de valor y especifi-

can las acciones que se deben

can las acciones que se deben

tomar para salvaguardar

tomar para salvaguardar

Sabotaje

Sabotaje

Robo

Robo

Espionaje Intelectual

Espionaje Intelectual

Implantación de virus

Implantación de virus

Chantaje o extorsión

Chantaje o extorsión

Fraudes y estafas

Fraudes y estafas

Inhabilitación del Servicio

Inhabilitación del Servicio

SEGURIDAD DE LA INFORMACIÓN

SEGURIDAD DE LA INFORMACIÓN

Hacker y cracker

Hacker y cracker

El cracker “rompedor”

El cracker “rompedor”

su fin es dañar sistemas y computadoras.

su fin es dañar sistemas y computadoras.

El objetivo hacker, eobjetivo es

El objetivo hacker, eobjetivo es

saltar sistemas de

saltar sistemas de

seguridad de servidores de Internet

seguridad de servidores de Internet

para llegar hasta su interior, y,

para llegar hasta su interior, y,

una vez dentro, no causar daño.

una vez dentro, no causar daño.

SISTEMA DE PREVENCIÓN DE INTRUSOS:

SISTEMA DE PREVENCIÓN DE INTRUSOS:

IDS: Recolecta y analiza la información.

IDS: Recolecta y analiza la información.

IPS: Sistema de detenciónde intrusus.

IPS: Sistema de detenciónde intrusus.

HERRAMIENTAS:

HERRAMIENTAS:

Firewalls

Firewalls

Kerberos

Kerberos

HERRAMIENTAS DE PROTECION

HERRAMIENTAS DE PROTECION

Y EVALUACION

Y EVALUACION

BACKUO

BACKUO

ALMACENAMIENTO:Desestructurado

ALMACENAMIENTO:Desestructurado

Completa + Incremental

Completa + Incremental

Espejo + Incremental

Espejo + Incremental

Protección continua de datos

Protección continua de datos

Delitos informáticos

Delitos informáticos

Delito Informático cualquier comportamiento antijurídico,

Delito Informático cualquier comportamiento antijurídico,

no ético o no autorizado, relacionado con el procesado automático

no ético o no autorizado, relacionado con el procesado automático

de datos y/o transmisiones de datos

de datos y/o transmisiones de datos

En nuestro país el proyecto de Ley de Reforma al Codigo Penal

En nuestro país el proyecto de Ley de Reforma al Codigo Penal

incorpora los delitos relacionados con la informatica y las nuevas

incorpora los delitos relacionados con la informatica y las nuevas

tecnologias.

tecnologias.

ISO 17799

ISO 17799

PLAN DE SEGURIDAD

PLAN DE SEGURIDAD

INFORMATICA PRECISO

INFORMATICA PRECISO

Y ACORDE A LAS NECESIDADES

Y ACORDE A LAS NECESIDADES

DE LA ORGANIZACIÓN

DE LA ORGANIZACIÓN

CARECER DE UNA POLITICA

CARECER DE UNA POLITICA

DE SEGURIDAD TRAE CONSECUENCIAS:

DE SEGURIDAD TRAE CONSECUENCIAS:

DIRECTAS: deterioro de imagen

DIRECTAS: deterioro de imagen

CONSECUENCIAS LEGALES:

CONSECUENCIAS LEGALES:

Manual de políticas de seguridad informática

Manual de políticas de seguridad informática

virus

virus

es un tipo de software que tiene

es un tipo de software que tiene

como objetivo infiltrarse o

como objetivo infiltrarse o

dañar una computadora sin el

dañar una computadora sin el

consentimiento de su propietario

consentimiento de su propietario

CLASIFICACIÓN:.

CLASIFICACIÓN:.

de acción directa

de acción directa

de sobreescritura

de sobreescritura

de macro

de macro

de discos

de discos

encriptados(cid:160) polimórficos

encriptados(cid:160) polimórficos

Amenaza + vulnerabilidad + costo del incidente

Amenaza + vulnerabilidad + costo del incidente

Contar con el consentimiento y el apoyo de los directivos de la organización.

Contar con el consentimiento y el apoyo de los directivos de la organización.

· Ser normas únicas.

· Ser normas únicas.

· Ser claras (explícitas).

· Ser claras (explícitas).

· Ser concisas (breves).

· Ser concisas (breves).

· Estar escritas.

· Estar escritas.

· Darse a conocer.

· Darse a conocer.

· Ser comprendidas por los usuarios.

· Ser comprendidas por los usuarios.

· Mantenerse actualizadas

· Mantenerse actualizadas

Herramientas para protección y evaluación

Herramientas para protección y evaluación

El responsable deberá estudiarlas y seleccionar

El responsable deberá estudiarlas y seleccionar

la combinación que mejor se adapte

la combinación que mejor se adapte

a la realidad de su organización.

a la realidad de su organización.

Penetration Testing

Penetration Testing

Los intentos de penetración se realizan para evaluar

Los intentos de penetración se realizan para evaluar

las vulnerabilidades que posee un sistema en cuanto

las vulnerabilidades que posee un sistema en cuanto

al acceso no autorizado.

al acceso no autorizado.

LA INFORMATICA COMO HERRAMIENTA JUDICIAL

LA INFORMATICA COMO HERRAMIENTA JUDICIAL

Informática Forense: Ärea Policial

Informática Forense: Ärea Policial

Ärea Judicial

Ärea Judicial

Área Privada

Área Privada

Metodología del análisis forense

Metodología del análisis forense

Identificar la evidencia digital

Identificar la evidencia digital

CRIPTOGRAFIA

CRIPTOGRAFIA

Criptografia alteran las representaciones

Criptografia alteran las representaciones

linguisticas de mensajes, mediante tecnicas

linguisticas de mensajes, mediante tecnicas

de cifrado y/o codificado, para hacerlos

de cifrado y/o codificado, para hacerlos

ininteligibles a intrusos.

ininteligibles a intrusos.

CRIPTOGRAFIA ASIMÉTRICA

CRIPTOGRAFIA ASIMÉTRICA

ENCRIPTACIÓN

ENCRIPTACIÓN

CERTIFICADO DIGITAL

CERTIFICADO DIGITAL

FIRMA DIGITAL

FIRMA DIGITAL

ESTEGANOGRAFÍA

ESTEGANOGRAFÍA

Crear cuenta

Crear cuenta

Comentarios de: Seguridad de la información (0)

No hay comentarios