Actualizado el 21 de Marzo del 2018 (Publicado el 19 de Noviembre del 2017)

772 visualizaciones desde el 19 de Noviembre del 2017

77,0 KB

47 paginas

Creado hace 22a (27/04/2003)

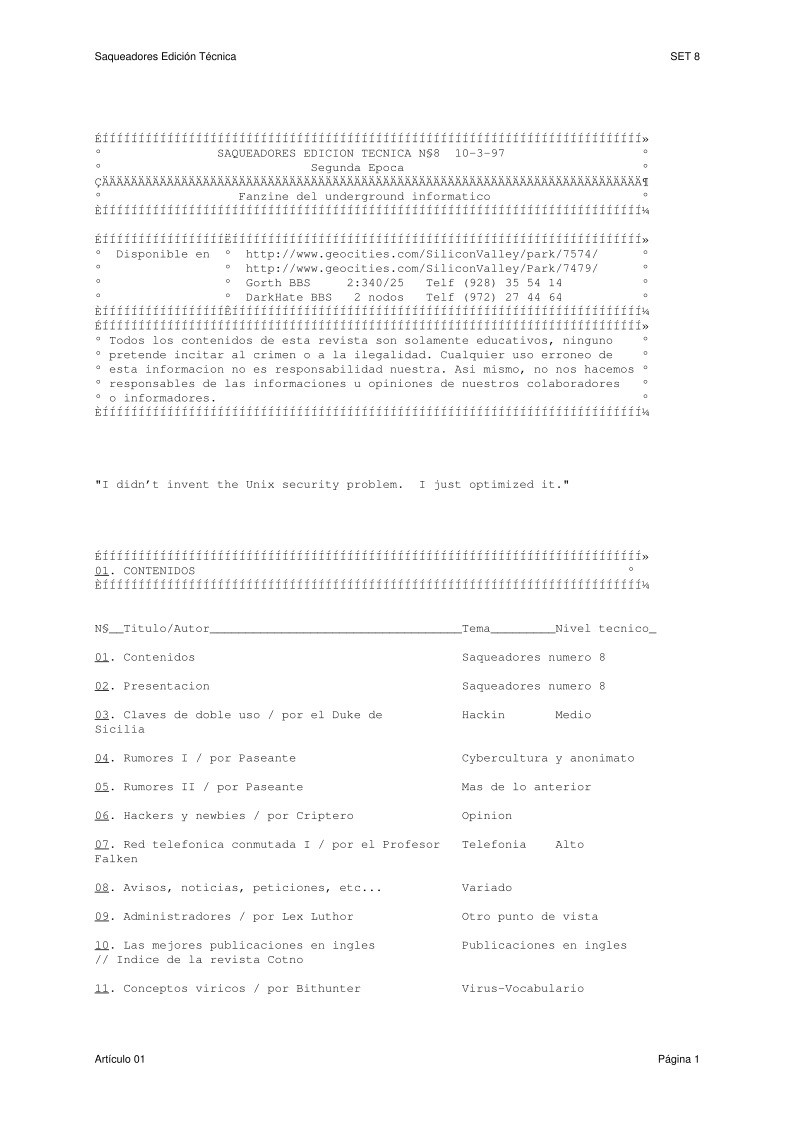

Saqueadores Edición Técnica

SET 8

ÉÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍ»

º SAQUEADORES EDICION TECNICA N§8 10-3-97 º

º Segunda Epoca º

ÇÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄÄĶ

º Fanzine del underground informatico º

ÈÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍͼ

ÉÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍËÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍ»

º Disponible en º http://www.geocities.com/SiliconValley/park/7574/ º

º º http://www.geocities.com/SiliconValley/Park/7479/ º

º º Gorth BBS 2:340/25 Telf (928) 35 54 14 º

º º DarkHate BBS 2 nodos Telf (972) 27 44 64 º

ÈÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÊÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍͼ

ÉÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍ»

º Todos los contenidos de esta revista son solamente educativos, ninguno º

º pretende incitar al crimen o a la ilegalidad. Cualquier uso erroneo de º

º esta informacion no es responsabilidad nuestra. Asi mismo, no nos hacemos º

º responsables de las informaciones u opiniones de nuestros colaboradores º

º o informadores. º

ÈÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍͼ

"I didn’t invent the Unix security problem. I just optimized it."

ÉÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍ»

01. CONTENIDOS º

ÈÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍͼ

N§__Titulo/Autor___________________________________Tema_________Nivel tecnico_

01. Contenidos Saqueadores numero 8

02. Presentacion Saqueadores numero 8

03. Claves de doble uso / por el Duke de Hackin Medio

Sicilia

04. Rumores I / por Paseante Cybercultura y anonimato

05. Rumores II / por Paseante Mas de lo anterior

06. Hackers y newbies / por Criptero Opinion

07. Red telefonica conmutada I / por el Profesor Telefonia Alto

Falken

08. Avisos, noticias, peticiones, etc... Variado

09. Administradores / por Lex Luthor Otro punto de vista

10. Las mejores publicaciones en ingles Publicaciones en ingles

// Indice de la revista Cotno

11. Conceptos viricos / por Bithunter Virus-Vocabulario

Artículo 01

Página 1

�Saqueadores Edición Técnica

SET 8

12. Curso de hacking empezando desde cero IV Hackin Bajo

por el Duke de Siclia

13. Mensajes y preguntas de los lectores Vuestra seccion

14. Como pillar las claves (llaves o keys) de Hackin/Irc Medio-Bajo

canales de Irc / por Inmortal

15. Contestadores automaticos / por Red_Cool Telefonia/Hackin Medio

16. El bug del mes / por el Duke de Sicilia Hackin Alto

17. Despedida Otro numero mas

*EOF*

Artículo 01

Página 2

�Saqueadores Edición Técnica

SET 8

ÉÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍ»

º 02. PRESENTACION º

ÈÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍͼ

Aqui estamos de nuevo :-) estamos batiendo records de velocidad. Habiamos

calculado que cada numero de la revista nos iba a costar sacarlo por lo

menos dos meses y gracias a nuestros estupendos colaboradores, estamos

consiguiendo un ritmo de un numero al mes (GUAU----) Y no solo eso, sino

que cada vez sacamos mas articulos y la revista va engordando, en este

numero ya hemos superado los 100K de informacion, SIIII y ya empieza

a costar encontrar los articulos de los numeros anteriores.

Pero tranquilos porque vamos a sacar un indice de todos los articulos,

y vamos a ampliar algunos de ellos. Y quiero decir ampliar, NO volver

a publicar, o sea, sera un articulo sobre el mismo tema, pero mucho,

mucho mas detallado. (Y corregidos algunos peque¤os deslices :-)

No os hago esperar mas y aqui os dejo el numero ocho.

El Editor

*EOF*

Artículo 02

Página 3

�Saqueadores Edición Técnica

SET 8

ÉÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍ»

º 03. CLAVES DE DOBLE USO º

ÈÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍÍͼ

Introduccion:

-------------

El contenido de este documento requiere unos conocimientos tecnicos

medios, por eso no me voy a parar en explicar detalles ni conceptos

basicos. Si hay algo en este texto que no comprendes es mejor que busques

otros textos mas acordes con tu nivel. Aunque no creo que te cueste

mucho cojer la idea central.

La tecnica que vamos a explicar, no va a requerir unos conociminetos

altos en estos temas, es muy general y no requiere mucha destreza para ser

aplicada. No es una tecnica de alto nivel, simplemente lo que nos facilitara

sera una primera entrada en el sistema, el resto es cosa vuestra. Por eso

a pesar de ser sencilla, solo debe ser usada cuando se sepa que hacer una

vez dentro.

Metodo:

-------

La mayoria de los sistemas informaticos que hay en internet, son

de acceso publico o contienen informacion para un grupo amplio de clientes.

Por eso en casi todos los ordenadores conectados a internet hay una cuenta

publica, como la famosa cuenta "guest", unos sencillos menus de bienvenida,

o una peque¤a presentacion. La mayoria de estas cuentas, tienen un shell

restringido o unos lentos menus, que limitan mucho nuestras posibilidades de

entrar realmente el sistema.

Para conseguir acceso real al sistema hay dos tecnicas basicas,

conseguir salir del shell restringido, o la tecnica que aqui vamos a

explicar, usar el nombre de acceso de esa cuenta restringida para acceder

al sistema en si.

El truco es el siguiente, para acceder a esa cuenta publica,

normalmente nos facilitan un login y un password, o a veces simplemente

un login sin password. El quiz de la cuestion, es que un sistema en

internet, no solo tienen una forma de acceder a el, sino que tienen un

gran numero de puertos de acceso. Si el login que nos dan para esa cuenta

de demostracion funciona en una conexion telnet, porque no va a funcionar

en una conexion ftp, o en un rlogin, o en rsh?.

Pues resulta que en algunos sitios si que funciona, y en esos

maravillosos casos, el shell restringio ya no aparece, sino que tenemos el

acceso total al sistema.

Por ejemplo, la mayoria de las bbs en internet, tienen una conexion

telnet, pero en algunas de ellas con el mismo login y password de la bbs,

puedes acceder mediante ftp, o hacer un rlogin, etc...

Tambien hay servidores web, que necesitan un password de acceso,

pero, ¨has probado ese mismo password en una conexion telnet al mismo

ordenador?. Pruebalo y te llevaras muchas sorpresas. Hay administradores

realmente torpes.

Generalmente se accedera con un nivel muy bajo, por eso se

necesitan unos conociemientos altos en hacking, porque el verdadero trabajo

empieza ahora. Pero lo importante es que ya estas dentro, y con las manos

Artículo 03

Página 4

�Saqueadores Edición Técnica

SET 8

libres para probar todo lo que quieras.

Segun nuestra experiencia esta tecnica tiene una efectividad de

aproximadamente, un 5% de los ordenadores que tienen una cuenta publica,

pero esta efectividad se dispara en ordenadores de universidades, donde tiene

una efectividad de hasta el 10% o 20%. Yo creo que son unos porcentajes

bastante buenos, para una tecnica tan simple.

Ademas esta tecnica es casi-universal, funciona en todos los

sistemas operativos practicamente. Por muy seguro que sea el sistema,

si esta mal configurado seguro que hay una brecha de seguridad, y si el

administrador es tan torpe de dejarnos un peque¤o hueco abierto,

por el entraremos.

Donde:

------

Los ordenadores donde probablemente exista una cuenta publica de

facil acceso son:

-Universidades y centros educativos; con cuentas como ’catalog’,

’indice’, ’consultas’, etc...

-Bibliotecas y hemerotecas; con cuentas como ’hemero’, ’biblio’,

’libros’, etc...

-BBS y servicios de correo publico; con cuentas como ’bbs’, ’nuevo’,

’new’, ’prueba’, etc...

-OPACs (Online Public Acces Catalog); con cuentas como ’opac’,

’public’, etc..

-Organismos publicos; con cuentas como ’publico’, ’dudas’, etc...

-Proveedores de internet.

-Sites warez; con cuentas como ’warez’, ’gamez’, ’anon’, etc...

-Etc...

Habia pensado en publicar una lista de ordenadores donde funciona

esta tecnica, pero Eljaker, no me ha dejado. A si que no os lo vamos a

poner tan facil y os la vais a tener que currar un poco para encontrar

estos lugares.

Os deseo buena suerte en la busqueda del saber...

El Duke de Sicilia

*NOTA* Este fue uno de los textos que fue presentado como candidato

a ser expediente secreto. Como veis no tiene nada de especial y

por eso no ha habido problemas para publicarlo. Los que esperaban

informacion super-criptica y trucos infalibles de los super-hackers,

a lo mejor se han desilusonado, pero es que ese tipo de informacion

tan peliculera que todos esperabais, normalmente nunca sale a la luz

publica. (Esa es una

Crear cuenta

Crear cuenta

Comentarios de: SET #8 (0)

No hay comentarios