Índice de Contenidos:

1.- Introducción

1.1.- Principios de Seguridad

1.2.- Consejos Básicos de Seguridad

2.- Seguridad Básica en Internet

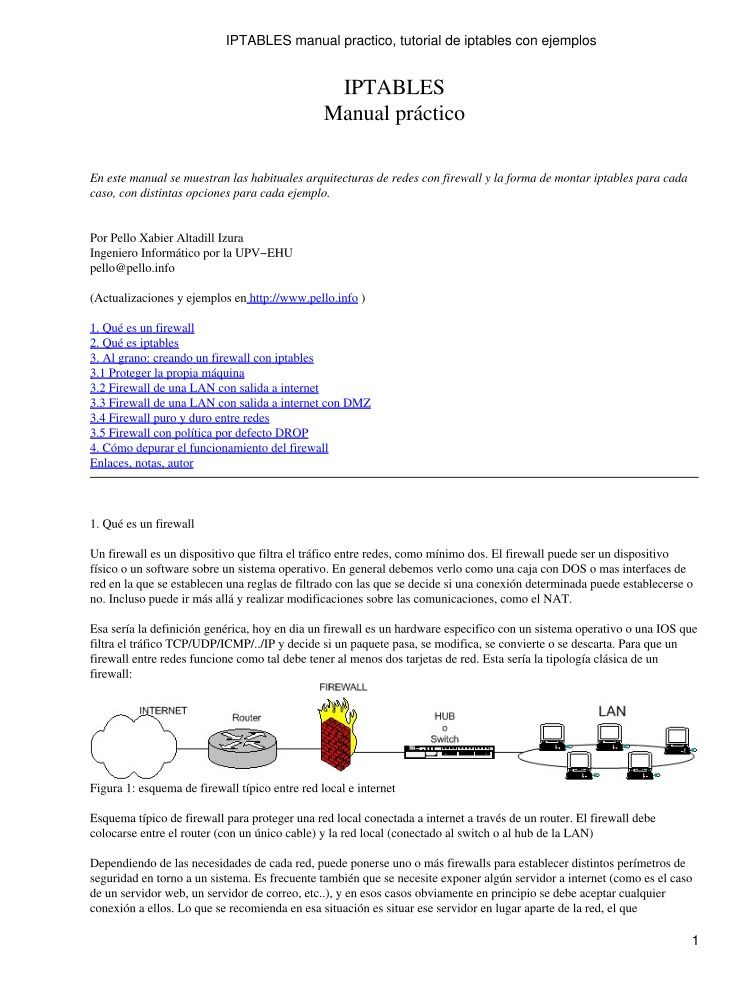

2.1.- Cortafuegos (Firewall)

2.2.- Navegadores Web

2.3.- Correo Electrónico y Spam

2.4.- Servidores FTP

3.- Seguridad a Nivel Usuario

3.1.- Software malicioso

3.2.- Antivirus

3.3.- Software Espía

3.4.- Phishing

3.5.- Contraseñas Seguras

4.- Seguridad Aplicada a la Oficina

4.1.- Seguridad en Redes Wireless (Wi-Fi)

4.2.- Dispositivos Fijos y Móviles

4.3.- Comunicaciones y Suministros de Energía

4.4.- Copias de Seguridad, Backups y Redundancia de Datos

4.5.- Acceso al Software y al Hardware

5.- Apéndice A

5.1.- Confidencialidad

5.2.- Tratamiento de los datos de carácter personal:

5.3.- Claves de acceso o identificadores de usuario:

5.4.- Documentos de trabajo

5.5.- Titularidad y uso de los equipos y programas informáticos

5.6.- Uso de ordenadores personales

5.7.- Uso de otros equipos personales: Palm's, Memory Sticks, etc

5.8.- Navegación en Internet

5.9.- Uso del correo electrónico

5.10.- Uso de programas de ordenador

5.11.- Antivirus:

5.12.- Conexiones inalámbricas

6.- Glosario

7.- Bibliografia

8.- FDL

En formato pdf. Contiene 30 páginas.

Fundamentos de seguridad informática

Fundamentos de seguridad informática