Publicado el 27 de Abril del 2018

568 visualizaciones desde el 27 de Abril del 2018

1,0 MB

2 paginas

Creado hace 22a (02/06/2001)

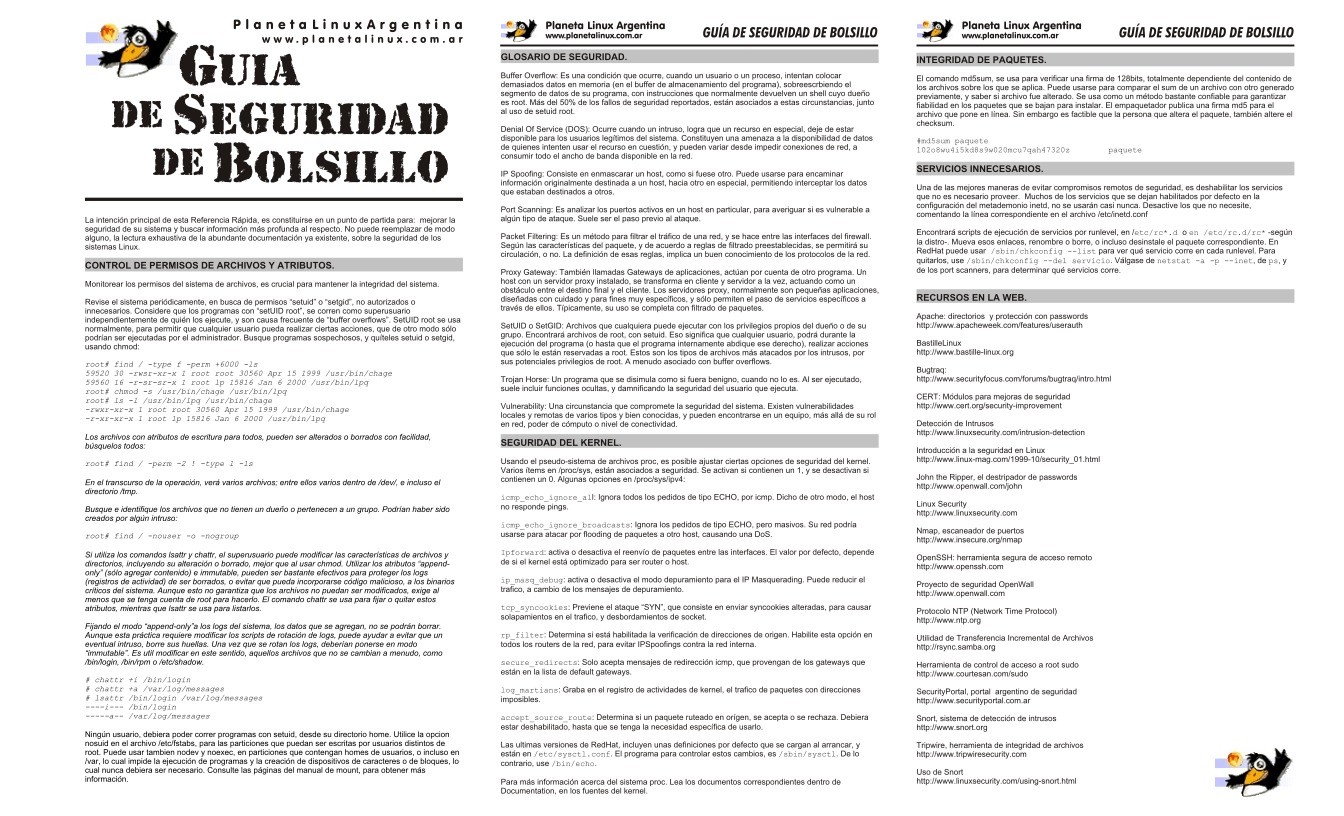

GLOSARIO DE SEGURIDAD.

INTEGRIDAD DE PAQUETES.

La intención principal de esta Referencia Rápida, es constituirse en un punto de partida para: mejorar la

seguridad de su sistema y buscar información más profunda al respecto. No puede reemplazar de modo

alguno, la lectura exhaustiva de la abundante documentación ya existente, sobre la seguridad de los

sistemas Linux.

CONTROL DE PERMISOS DE ARCHIVOS Y ATRIBUTOS.

Monitorear los permisos del sistema de archivos, es crucial para mantener la integridad del sistema.

Revise el sistema periódicamente, en busca de permisos “setuid” o “setgid”, no autorizados o

innecesarios. Considere que los programas con “setUID root”, se corren como superusuario

independientemente de quién los ejecute, y son causa frecuente de “buffer overflows”. SetUID root se usa

normalmente, para permitir que cualquier usuario pueda realizar ciertas acciones, que de otro modo sólo

podrían ser ejecutadas por el administrador. Busque programas sospechosos, y quíteles setuid o setgid,

usando chmod:

root# find / -type f -perm +6000 -ls

59520 30 -rwsr-xr-x 1 root root 30560 Apr 15 1999 /usr/bin/chage

59560 16 -r-sr-sr-x 1 root lp 15816 Jan 6 2000 /usr/bin/lpq

root# chmod -s /usr/bin/chage /usr/bin/lpq

root# ls -l /usr/bin/lpq /usr/bin/chage

-rwxr-xr-x 1 root root 30560 Apr 15 1999 /usr/bin/chage

-r-xr-xr-x 1 root lp 15816 Jan 6 2000 /usr/bin/lpq

Buffer Overflow: Es una condición que ocurre, cuando un usuario o un proceso, intentan colocar

demasiados datos en memoria (en el buffer de almacenamiento del programa), sobreescrbiendo el

segmento de datos de su programa, con instrucciones que normalmente devuelven un shell cuyo dueño

es root. Más del 50% de los fallos de seguridad reportados, están asociados a estas circunstancias, junto

al uso de setuid root.

Denial Of Service (DOS): Ocurre cuando un intruso, logra que un recurso en especial, deje de estar

disponible para los usuarios legítimos del sistema. Constituyen una amenaza a la disponibilidad de datos

de quienes intenten usar el recurso en cuestión, y pueden variar desde impedir conexiones de red, a

consumir todo el ancho de banda disponible en la red.

IP Spoofing: Consiste en enmascarar un host, como si fuese otro. Puede usarse para encaminar

información originalmente destinada a un host, hacia otro en especial, permitiendo interceptar los datos

que estaban destinados a otros.

Port Scanning: Es analizar los puertos activos en un host en particular, para averiguar si es vulnerable a

algún tipo de ataque. Suele ser el paso previo al ataque.

Packet Filtering: Es un método para filtrar el tráfico de una red, y se hace entre las interfaces del firewall.

Según las características del paquete, y de acuerdo a reglas de filtrado preestablecidas, se permitirá su

circulación, o no. La definición de esas reglas, implica un buen conocimiento de los protocolos de la red.

Proxy Gateway: También llamadas Gateways de aplicaciones, actúan por cuenta de otro programa. Un

host con un servidor proxy instalado, se transforma en cliente y servidor a la vez, actuando como un

obstáculo entre el destino final y el cliente. Los servidores proxy, normalmente son pequeñas aplicaciones,

diseñadas con cuidado y para fines muy específicos, y sólo permiten el paso de servicios específicos a

través de ellos. Típicamente, su uso se completa con filtrado de paquetes.

SetUID o SetGID: Archivos que cualquiera puede ejecutar con los privilegios propios del dueño o de su

grupo. Encontrará archivos de root, con setuid. Eso significa que cualquier usuario, podrá durante la

ejecución del programa (o hasta que el programa internamente abdique ese derecho), realizar acciones

que sólo le están reservadas a root. Estos son los tipos de archivos más atacados por los intrusos, por

sus potenciales privilegios de root. A menudo asociado con buffer overflows.

Trojan Horse: Un programa que se disimula como si fuera benigno, cuando no lo es. Al ser ejecutado,

suele incluir funciones ocultas, y damnificando la seguridad del usuario que ejecuta.

Vulnerability: Una circunstancia que compromete la seguridad del sistema. Existen vulnerabilidades

locales y remotas de varios tipos y bien conocidas, y pueden encontrarse en un equipo, más allá de su rol

en red, poder de cómputo o nivel de conectividad.

Los archivos con atributos de escritura para todos, pueden ser alterados o borrados con facilidad,

búsquelos todos:

SEGURIDAD DEL KERNEL.

El comando md5sum, se usa para verificar una firma de 128bits, totalmente dependiente del contenido de

los archivos sobre los que se aplica. Puede usarse para comparar el sum de un archivo con otro generado

previamente, y saber si archivo fue alterado. Se usa como un método bastante confiable para garantizar

fiabilidad en los paquetes que se bajan para instalar. El empaquetador publica una firma md5 para el

archivo que pone en línea. Sin embargo es factible que la persona que altera el paquete, también altere el

checksum.

#md5sum paquete

102o8wu4i5kd8s9w020mcu7qah47320z

paquete

SERVICIOS INNECESARIOS.

Una de las mejores maneras de evitar compromisos remotos de seguridad, es deshabilitar los servicios

que no es necesario proveer. Muchos de los servicios que se dejan habilitados por defecto en la

configuración del metademonio inetd, no se usarán casi nunca. Desactive los que no necesite,

comentando la línea correspondiente en el archivo /etc/inetd.conf

Encontrará scripts de ejecución de servicios por runlevel, en /etc/rc*.d o en /etc/rc.d/rc* -según

la distro-. Mueva esos enlaces, renombre o borre, o incluso desinstale el paquete correspondiente. En

RedHat puede usar /sbin/chkconfig --list para ver qué servicio corre en cada runlevel. Para

quitarlos, use /sbin/chkconfig --del servicio. Válgase de netstat -a -p --inet, de ps, y

de los port scanners, para determinar qué servicios corre.

RECURSOS EN LA WEB.

Apache: directorios y protección con passwords

http://www.apacheweek.com/features/userauth

BastilleLinux

http://www.bastille-linux.org

Bugtraq:

http://www.securityfocus.com/forums/bugtraq/intro.html

CERT: Módulos para mejoras de seguridad

http://www.cert.org/security-improvement

Detección de Intrusos

http://www.linuxsecurity.com/intrusion-detection

Introducción a la seguridad en Linux

http://www.linux-mag.com/1999-10/security_01.html

John the Ripper, el destripador de passwords

http://www.openwall.com/john

Linux Security

http://www.linuxsecurity.com

Nmap, escaneador de puertos

http://www.insecure.org/nmap

OpenSSH: herramienta segura de acceso remoto

http://www.openssh.com

Proyecto de seguridad OpenWall

http://www.openwall.com

Protocolo NTP (Network Time Protocol)

http://www.ntp.org

Utilidad de Transferencia Incremental de Archivos

http://rsync.samba.org

Herramienta de control de acceso a root sudo

http://www.courtesan.com/sudo

SecurityPortal, portal argentino de seguridad

http://www.securityportal.com.ar

root# find / -perm -2 ! -type l -ls

En el transcurso de la operación, verá varios archivos; entre ellos varios dentro de /dev/, e incluso el

directorio /tmp.

Busque e identifique los archivos que no tienen un dueño o pertenecen a un grupo. Podrían haber sido

creados por algún intruso:

root# find / -nouser -o -nogroup

Si utiliza los comandos lsattr y chattr, el superusuario puede modificar las características de archivos y

directorios, incluyendo su alteración o borrado, mejor que al usar chmod. Utilizar los atributos “append-

only” (sólo agregar contenido) e immutable, pueden ser bastante efectivos para proteger los logs

(registros de actividad) de ser borrados, o evitar que pueda incorporarse código malicioso, a los binarios

críticos del sistema. Aunque esto no garantiza que los archivos no puedan ser modificados, exige al

menos que se tenga cuenta de root para hacerlo. El comando chattr se usa para fijar o quitar estos

atributos, mientras que lsattr se usa para listarlos.

Fijando el modo “append-only”a los logs del sistema, los datos que se agregan, no se podrán borrar.

Aunque esta práctica requiere modificar los scripts de rotación de logs, puede ayudar a evitar que un

eventual intruso, borre sus huellas. Una vez que se rotan los logs, deberían ponerse en modo

“immutable”. Es util modificar en este sentido, aquellos archivos que no se cambian a menudo, como

/bin/login, /bin/rpm o /etc/shadow.

# chattr +i /bin/login

# chattr +a /var/log/messages

# lsattr /bin/login /var/log/messages

----i--- /bin/login

-----a-- /var/log/messages

Ningún usuario, debiera poder correr programas con setuid, desde su directorio home. Utilice la opcion

nosuid en el archivo /etc/fstabs, para las particiones que puedan ser escritas por usuarios distintos de

root. Puede usar tambien nodev y noexec, en particiones que contengan homes de usuarios, o incluso en

/var, lo cual impide la ejecución de programas y la creación de dispositivos de caracteres o de bloques, lo

cual nunca debiera ser necesario. Consulte las páginas del manual de mount, para obtener más

información.

Usando el pseudo-sistema de archivos proc, es posible ajustar ciertas opciones de seguridad del kernel.

Varios ítems en /proc/sys, están asociados a seguridad. Se activan si contienen un 1, y se desactivan si

contienen un 0. Algunas opciones en /proc/sys/ipv4:

icmp_echo_ignore_all: Ignora todos los pedidos de tipo ECHO, por icmp. Dicho de otro modo, el host

no responde pings.

icmp_echo_ignore_broadcasts: Ignora los pedidos de tipo ECHO, pero masivos. Su red podría

usarse para atacar por flooding de paquetes a otro host, causando una DoS.

Ipforward: activa o desactiva el reenvío de paquetes entre las interfaces. El valor por defecto, depende

de si el kernel está optimizado para ser router o host.

ip_masq_debug: activa o desactiva el modo depuramiento para el IP Masquerading. Puede reducir el

trafico, a cambio de los mensajes de depuramiento.

tcp_syncookies: Previene el ataque “SYN”, que consiste en enviar syncookies alt

Crear cuenta

Crear cuenta

Comentarios de: Guía de seguridad de bolsillo (0)

No hay comentarios