Publicado el 11 de Agosto del 2018

2.252 visualizaciones desde el 11 de Agosto del 2018

2,3 MB

11 paginas

Creado hace 9a (08/07/2015)

Uso de IDS (Sistema de Detección de Intrusos) – SNORT

– NTOP – ARPWATCH

Instalando EasyIDS

EasyIDS es una distribución precompilada basada en CentOS que permite

instalar y administrar fácilmente el sistema de detección de intrusos en Red

Snort y analizar su comportamiento a través del frontend BASE. Además

incorpora varias herramientas útiles como monitores de red, del sistema,

nmap, etc

1. Cargar una nueva máquina virtual basad en Linux e instalar EasyIDS-0.4.

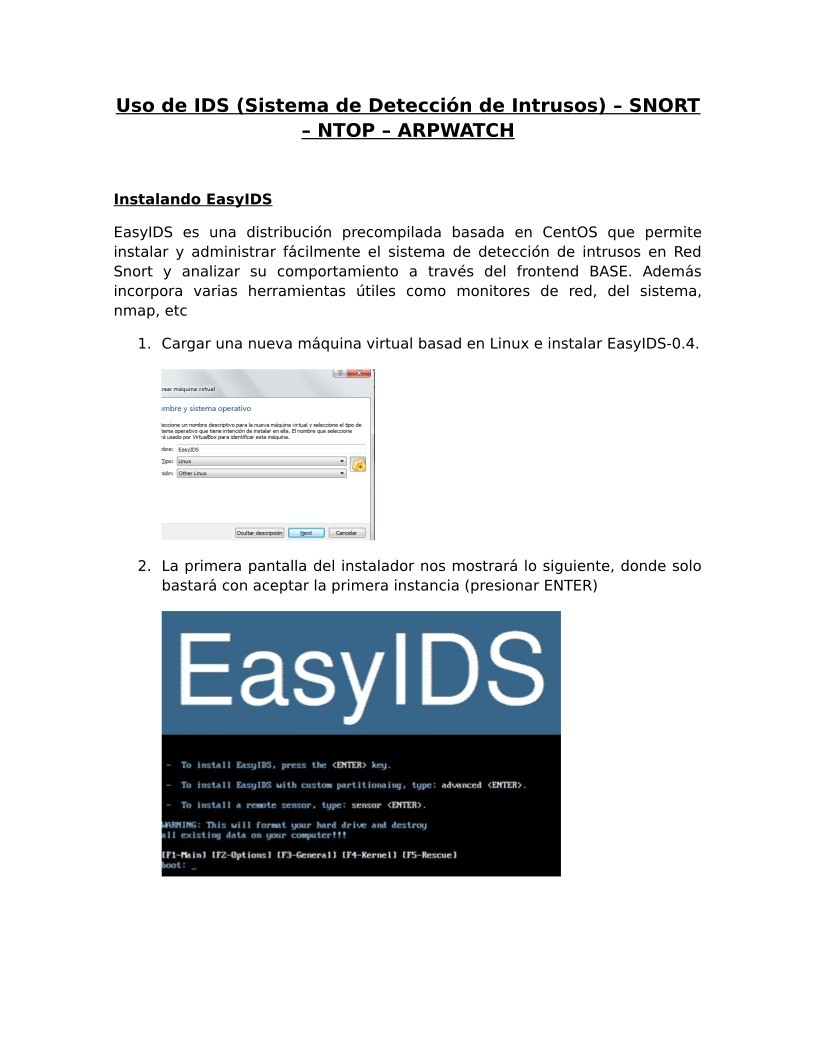

2. La primera pantalla del instalador nos mostrará lo siguiente, donde solo

bastará con aceptar la primera instancia (presionar ENTER)

�3. El proceso de instalación del SO CentOS y paquetes principales es muy

sencillo y automático. Se preguntará por el idioma del teclado, zona

horaria y password del root del sistema.

4. Una vez terminada la instalación, adicionalmente se instalarán

automáticamente (mediante scripts) los paquetes correspondientes a las

herramientas necesarias talees como mysql, Snort, librerías, apache,

etc.

5. Finalmente y luego de la instalación aparecerá la venta de root (CentOS)

paraingresar al sistema

6. Se deberá de acceder y se terminará de actualizar la herramienta, liego

mostrará una ventana como la que sigue:

7. Luego podremos abrir un navegador y digitar la dirección IP que nos

muestra (recordar poner en adaptador puente la maquina virtual):

https://xx.yy.ww.zz

8. Ya que se ha instalado seguridad al servidor Apache (automáticamente),

solicitará

defecto

(admin/password) y nos saldrá una ventana para crear usuario y

password de la base de datos a crear:

inicialmente usuario y password por

9. Finalmente nos mostrara la pantalla principal de EasyIDS, mostrando el

menú principal y las herramientas montadas:

�10.Lo primero que debemos de corroborar es el estado de los servicios

(status -> system):

11.Normalmente los servicios de NTOP y SNORT nos están “corriendo”. Para

inicializarlos, bastará con ir a:

NTOP: Damos clic en Setting -> NTOP -> Network Settings e

ingresamos la subred donde estará nuestra IDS, damos clic en Save e

iniciamos el servicio.

�12.Ahora nos centramos en el motor IDS: SNORT. Para poder habilitar el

servicio deberemos de revisar las interfaces que están “sensando” la red

ya que es posible que tanto la interfa9ce de monitorización (sensor

snort) y la interface de administración no esté correctamente

configuradas. Para esto accedemos a consola del terminal del servidor

(ya sea directamente o mediante putty ya que se ha instalado un

servidor

vi

/etc/easyids/easyids.conf

Podremos ver que la interface de monitoreo está siendo eth1,

cambiamos a eth0 y guardamos

automáticamente)

digitamos:

ssh

y

13.Finalmente realizamos service snort restart, para reiniciar solamente

el servicio de snort y veremos que ahora si todos los servicios se

encuentran inicializados y listos para empezar a funcionar:

14.Antes de empezar a explorara nuestro IDS, recordar que este servidor

Linux tiene IPTABLES por defecto en servicio, configurado con reglas

estándar y eso puede interferir en la captura de paquetes por parte de

SNORT, por lo que será recomendable setener el servicio: service

iptables stop

Analizando las Alertas con SNORT

1. Podemos desde una PC (distinta a donde tenemos instalado el servidor)

que esté dentro de la misma red realizar un nmap al servidor instalado

con SNORT, por ejemplo si usa un laboratorio anterior o una máquina

con Linux no se olvide de instalar la herramienta nmap: yum install –y

nmap

�2. Podrá digitar: nmap <dirección IP del servidor IDS>, luego veremos

que el IDS ha sensado alertas (en este caso 8 alertas) diferenciadas por

tipo de puerto (TCP o UDP), puede navegar entre sus diferentes opciones

para identificar correctamente los detalles:

¿Qué puertos y servicios tiene abierto el servidor que contiene al IDS?

(de nmap)

_________________________________________________________________________

_________________________________________________________________________

_________________________________________________________________________

_________________________________________________________________________

___

¿Cuáles son las alertas presentadas luego del escaneo de puertos, como

la clasifica SNORT y desde donde vienen?

_________________________________________________________________________

_________________________________________________________________________

_________________________________________________________________________

___

¿Qué dice el resumen de ataque del propio SNORT para el Ataque por

Reconocimiento?

_________________________________________________________________________

_________________________________________________________________________

_

3. Ahora desde otra máquina virtual realice lo siguiente hacia su servidor

IDS

nmap -sU <IP del IDS> -T5

nmap -PU <IP del IDS>

�nmap -sT <IP del IDS>

nmap -PU <IP del IDS>

nmap -sO <IP del IDS>

nmap -sF <IP del IDS>

¿Qué tipo de paquetes ahora alerta el IDS?, ¿Qué porcentaje son TCP,

UDP, ICMP?

_________________________________________________________________________

_________________________________________________________________________

_________________________________________________________________________

___

¿Puede indicar a que se refiere con SCAN Amanda para puertos UDP?

_________________________________________________________________________

_________________________________________________________________________

__

4. Puede ahora desde otra PC levantar la aplicación NetScanTools y realizar

un “mapeo” de puertos al servidor

¿Cómo identificaría ahora desde donde está viniendo el “mapeo” de

puertos y cuantos “request” de scan realizo esta PC hacia el servidor?

_________________________________________________________________________

_________________________________________________________________________

_________________________________________________________________________

__

Ingrese a varias páginas web desde el servidor IDS y nuevamente realice

un scan de puertos, finalmente realice un “refresh” al IDS.

¿Qué direcciones IP de destino muestra?

�_________________________________________________________________________

_________________________________________________________________________

_________________________________________________________________________

__

5. Ahora puede borrar los registros de la BD Mysql de SNORT para “limpiar”

todo lo anterior.

6. Ahora utilice la aplicación Netscantools -> Packet Flooder para generar

una inundación de paquetes UDP hacia el servidor IDS, luego compruebe

las alertas de SNORT

�¿A qué se refiere con “Fragmentation overlap”?

_________________________________________________________________________

_________________________________________________________________________

_________________________________________________________________________

___

Nota Importante:

Los IDS no solo detectan posibles ataques realizados hacia el propio servidor,

sino que detectan también los que pueden ocurrir en diferentes hosts de su

red. Pruebe ahora a realizar un nmap desde un sistema Linux hacia otra PC

distinta al servidor. Y compruebe el IDS, que resultados le dio.

7. finalmente podrá tener gráficas de las alertas generadas para consultarlo

cuando considere o guardarlas para futuras revisiones: Graphs -> Snort

NTOP

Es una herramienta que permite monitorizar en tiempo real una red. Es útil

para controlar los usuarios y aplicaciones que estén consumiendo recursos de

red en un instante concreto. Los protocolos que es capaz de monitorear son:

TCP/UDP/ICMP, ARP, IPX, DLC y es capaz de agruparlos por FTP, HTTP, DNS,

Telnet, SMTP/POP/IMAP, SNMP

1. Analice el tráfico generado en “eth0”. Para eso deberá estar en la pantalla

principal de NTOP y buscar entre las gráficas Historical Data, para acceder a

la gráfica general:

�1. Podrá ver la gráfica para la carga que se está generando en la red: TCP

Traffic, VoIP, Telnet Traffic, ICMP Traffic, HTTP Traffic, FTP Traffic,

UDP Traffic, SSH Traffic,

2. Retornando a la página principal podrá ver también la distribución

general de su red para los puertos TCP o UDP:

3. También podrá ver la carga que existe por tipo de protocolo

�4. Si da clic en “Zoom” podrá manipular a más detalle la gráfica.

5. Finalmente en la página principal podrá ver el resumen de protocolos

que se han cursado en su red: Historical View

6. También podrá visualizar los Hosts que han interactuado en su red,

pudiendo identificarlos y hasta indicando si son potencialmente

peligrosos o no, debido al BW que están consumiendo y la actividad que

han generado cada uno de ellos.

Adicionalmente se podrá ver con que Hosts nuestra red ha interactuado

(internet)

7. Adicionalmente podrá ingresar a cada Hosts, para ver la estadística a

detalle de cada uno y poder determinar si se trata de algún equipo con

potencial riesgos o no. Además podrá visualizar toda la actividad de ese

equipo.

8. Finalmente puede desde una PC crear una conexión cliente servidor FTP

(mediante Filezilla) y activar en NTOP el Plugin Host Last Seen para

identificar la última sesión del Host. Ingrese a la IP del host donde realizo

esta conexión

Crear cuenta

Crear cuenta

Comentarios de: Uso de IDS (Sistema de Detección de Intrusos) - SNORT - NTOP - ARPWATCH (0)

No hay comentarios