Actualizado el 10 de Abril del 2020 (Publicado el 16 de Abril del 2017)

1.357 visualizaciones desde el 16 de Abril del 2017

466,9 KB

12 paginas

Creado hace 23a (03/09/2001)

VIRTUAL PRIVATE NETWORKS

Red Privada Virtual

Que es una Red Privada Virtual

Una VPN es un grupo de dos o mas sistemas de ordenadores, generalmente conectados a una

red privada (mantenida por una organización independiente), con acceso publico restringido,

que se comunican "con seguridad" sobre una red publica. Es decir, es la conexión de dos o

mas sistemas, utilizando una red publica, aplicando unos métodos de seguridad para garantizar

la privacidad de los datos que se intercambian entre ambas, y protocolos de túneles. Las

VPN's extienden la red corporativa de una empresa a las oficinas distantes, por ejemplo. En

lugar de alquilar líneas dedicadas con un coste muy elevado, las VPN's utilizan los servicios

mundiales de IP, incluyendo la Internet. Usando una VPN, se crea una conexión privada

segura a través de una red publica como Internet. Los usuarios remotos pueden hacer una

llamada local a Internet, y no usar llamadas de larga distancia.

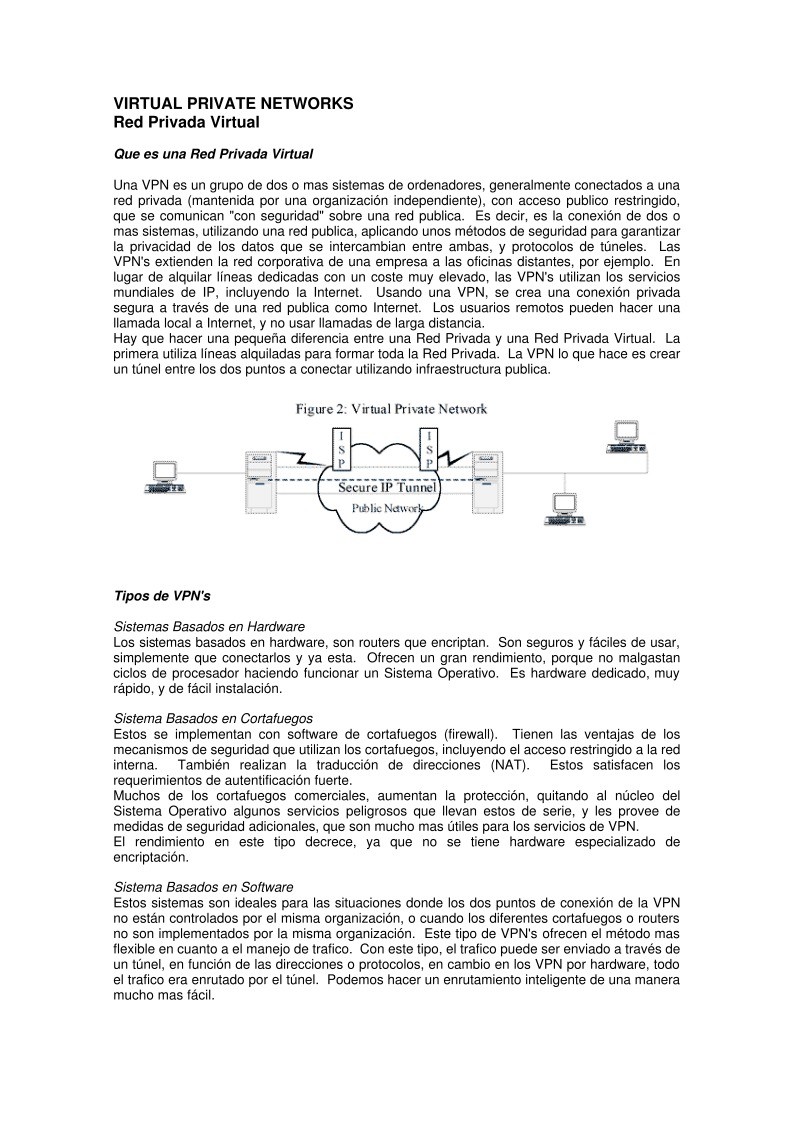

Hay que hacer una pequeña diferencia entre una Red Privada y una Red Privada Virtual. La

primera utiliza líneas alquiladas para formar toda la Red Privada. La VPN lo que hace es crear

un túnel entre los dos puntos a conectar utilizando infraestructura publica.

Tipos de VPN's

Sistemas Basados en Hardware

Los sistemas basados en hardware, son routers que encriptan. Son seguros y fáciles de usar,

simplemente que conectarlos y ya esta. Ofrecen un gran rendimiento, porque no malgastan

ciclos de procesador haciendo funcionar un Sistema Operativo. Es hardware dedicado, muy

rápido, y de fácil instalación.

Sistema Basados en Cortafuegos

Estos se implementan con software de cortafuegos (firewall). Tienen las ventajas de los

mecanismos de seguridad que utilizan los cortafuegos, incluyendo el acceso restringido a la red

interna. También realizan la traducción de direcciones (NAT). Estos satisfacen los

requerimientos de autentificación fuerte.

Muchos de los cortafuegos comerciales, aumentan la protección, quitando al núcleo del

Sistema Operativo algunos servicios peligrosos que llevan estos de serie, y les provee de

medidas de seguridad adicionales, que son mucho mas útiles para los servicios de VPN.

El rendimiento en este tipo decrece, ya que no se tiene hardware especializado de

encriptación.

Sistema Basados en Software

Estos sistemas son ideales para las situaciones donde los dos puntos de conexión de la VPN

no están controlados por el misma organización, o cuando los diferentes cortafuegos o routers

no son implementados por la misma organización. Este tipo de VPN's ofrecen el método mas

flexible en cuanto a el manejo de trafico. Con este tipo, el trafico puede ser enviado a través de

un túnel, en función de las direcciones o protocolos, en cambio en los VPN por hardware, todo

el trafico era enrutado por el túnel. Podemos hacer un enrutamiento inteligente de una manera

mucho mas fácil.

�Requerimientos básicos de una Red Privada Virtual

Una Red Privada Virtual ha de proveer de los siguientes mecanismos básicos, aunque en

ocasiones y situaciones puedes obviarse algunos.

- Autentificación de usuarios, verificar la identidad de los usuarios, para poder restringir

el acceso a la VPN solo a los usuarios autorizados.

- Administración de direcciones, debe asignar una dirección del cliente sobre la red

privada, y asegurar que las direcciones privadas se mantienen privadas.

- Encriptación de datos, los datos que viajan por la red publica, deben ser transformados

para que sean ilegibles para los usuarios no autorizados.

- Administración de claves, debe mantener un mantenimiento de claves de encriptación

para los clientes y los servidores.

- Soporte multiprotocolo, ha de ser capaz de manejar protocolos comunes, usando las

red publica, por ejemplo IPX, IP, etc...

Como funciona, encriptación y rendimiento en una VPN

La tecnología de VPN se centra en el medio que hay entre las redes privadas y las redes

publicas. El dispositivo intermediario, ya se orientado a software, orientado a hardware o la

combinación de ambos, actúa como una red privada como a la que protege. Cuando un host

local manda un paquete a una red remota, los datos primero pasan de la red privada por el

gateway protegido, viajando a través de la red publica, y entonces los datos pasan por el

gateway que esta protegiendo el host destino de la red remota. Una VPN protege los datos

encriptandolos automáticamente antes de enviarlos de una red privada a otra, encapsulando

los datos dentro de un paquete IP. Cuando estos llegan al destino, los datos son

desencriptados. El proceso es el siguiente:

1- Un ordenador cliente llama a un ISP local y conecta a Internet.

2- Un software especial cliente reconoce un destino especificado y negocia una sesión de

VPN encriptada

3- Los paquetes encriptados son envueltos en paquetes IP para crear el túnel y

mandarlos a través de Internet.

4- El servidor de VPN negocia la sesión de VPN y desencripta los paquetes.

5- El trafico no encriptado fluye a otros servidores y recursos con normalidad.

El fuerte de los componentes en VPN es la encriptación. El objetivo es restringir el acceso a

los usuarios y hosts apropiados, y asegurar que los datos transmitidos por Internet sean

encriptados para que solo estos usuarios y los hosts sean capaces de ver los datos. La técnica

usada es envolver las datos de carga encriptados, con cabeceras que puedes ser leídas. Esto

es lo que se llama Túnel. Una vez conectado, una VPN abre un Túnel seguro, en el cual el

contenido será encapsulado y encriptado y los usuarios son autentificados.

Pero por supuesto, todos estos mecanismos empleados, aumenta la seguridad en el

intercambio de datos pero no añade una reducción en el rendimiento de la comunicación por

las sobrecargas. Muchas VPN, ya sean basadas en hardware o en software, deberían ser

capaces de procesar la encriptación en conexiones hasta al menos una velocidad de 10BaseT.

En velocidades superiores, el consumo de CPU necesaria en las VPN basadas en software es

tan elevada que el rendimiento decrece. El los sistema orientados a hardware, que usas

maquinas dedicadas estas velocidades aumentan. En conexiones como módems, el

procesamiento en las VPN es mucho mas rápido que los retardos introducidos por el ancho de

banda disponible. Las perdidas de paquetes y la latencia en conexiones a Internet de baja

calidad afecta mas al rendimiento mas, que la carga añadida por la encriptación.

Que es Tunneling

Tunneling es una técnica que usa una infraestructura entre redes para transferir datos de una

red a otra. Los datos o la carga pueden ser transferidas como tramas de otro protocolo. El

protocolo de tunneling encapsula las tramas con una cabecera adicional, en vez de enviarla

como la produjo en nodo original. La cabecera adicional proporciona información de routing

para hacer capaz a la carga de atravesar la red intermedia. Las tramas encapsuladas son

�enrutadas a través de un tunel que tiene como puntos finales los dos puntos entre la red

intermedia. El túnel en una camino lógico a través del cual se encapsulan paquetes viajando

entre la red intermedia. Cuando un trama encapsulada llega a su destino en la red intermedia,

se desencapsula y se envía a su destino final dentro de la red. Tunneling incluye todo el

proceso de encapsulado, desencapsulado transmisión de las tramas.

Las tecnologías de Tunneling son:

IPX for Novell Netware over IP

- DLSW- Data Link Switching (SNA over IP)

-

- GRE – Generic Routing Encapsulation (rfc 1701/2)

- ATMP – Ascend Tunnel Management Protocol

- Mobile IP – For mobile users

-

- PPTP - Point-to-Point Tunneling Protocol

-

-

L2F – Layer 2 Forwarding

L2TP – Layer 2 Tunneling Protocol

IPSec – Internet Protocol Security Tunnel Mode

Que es el PPTP

El protocolo fue originalmente designado como un mecanismo de encapsulamiento, para

permitir el transporte de protocolos diferentes del TCP/IP, como por ejemplo IPX sobre la red

Internet. La especificación es bastante genérica, y permite una variedad de mecanismos de

autentificación y algoritmos de encriptación.

El Protocolo de Túnel Punto-a-Punto (Point to Point Tunneling Protocol) es un protocolo que

permite establecer conexiones con túneles PPP, a través de una red IP, creando una VPN. La

compañía Microsoft, ha implementado sus propios algoritmos y protocolos con soporte PPTP,

el Microsoft PPTP, y este es uno de los mas ampliamente extendidos, por la popularidad de los

productos Microsft (Windows 98/ME, NT4, 2000) los cuales llevan incluidos de serie estos

protocolos.

Fue desarrollado por el Forum PPTP que esta constituido por la siguientes organizaciones:

Ascend Communications, Microsoft Corporation, 3 Com/Primary Access, ECI Telematics, and

U.S. Robotics.

PPTP and VPN

Generalmente hay tres ordenadores involucrados en el uso del PPTP. Hay un cliente PPTP,

un servidor de acceso a la red y un servidor de PPTP. En el caso de una LAN, el servidor de

acceso a la red no es necesario, porque ya esta en la misma red. La comunicación segura

creada usando el protocolo PPTP conlleva tres fases, cada una de los cuales requiere la

finalización correcta de las anteriores. Estas son: PPP conexión y comunicación, PPTP control

de conexión, PPTP data tunneling.

PPP conexión y comunicación

Primero el cliente

Crear cuenta

Crear cuenta

Comentarios de: Que es una Red Privada Virtual (0)

No hay comentarios