Publicado el 3 de Agosto del 2017

3.520 visualizaciones desde el 3 de Agosto del 2017

481,2 KB

6 paginas

Creado hace 12a (26/02/2013)

Nombre

Objetivos

en fichero

-iR <num> Objetivos

aleatorios

Lista

exclusión

Fichero

exclusión

--exclude

<hosts>

--excludefile

Opción

-iL <fich>

<fich>

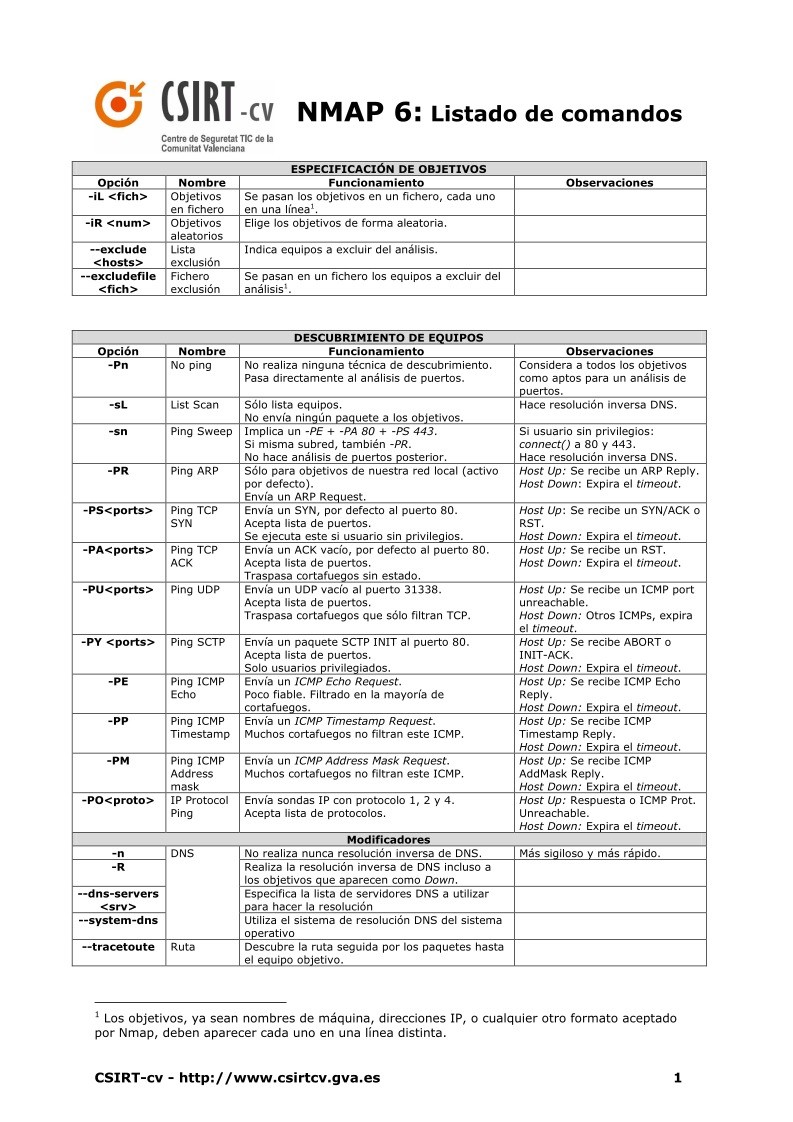

NMAP 6: Listado de comandos

ESPECIFICACIÓN DE OBJETIVOS

Funcionamiento

Se pasan los objetivos en un fichero, cada uno

en una línea1.

Elige los objetivos de forma aleatoria.

Indica equipos a excluir del análisis.

Se pasan en un fichero los equipos a excluir del

análisis1.

Observaciones

Opción

-Pn

Nombre

No ping

DESCUBRIMIENTO DE EQUIPOS

Funcionamiento

No realiza ninguna técnica de descubrimiento.

Pasa directamente al análisis de puertos.

-sL

-sn

List Scan

Sólo lista equipos.

No envía ningún paquete a los objetivos.

Ping Sweep Implica un -PE + -PA 80 + -PS 443.

-PR

Ping ARP

-PS<ports>

-PA<ports>

Ping TCP

SYN

Ping TCP

ACK

-PU<ports>

Ping UDP

-PY <ports> Ping SCTP

-PE

-PP

-PM

-PO<proto>

Ping ICMP

Echo

Ping ICMP

Timestamp

Ping ICMP

Address

mask

IP Protocol

Ping

-n

-R

DNS

--dns-servers

<srv>

--system-dns

--tracetoute Ruta

Si misma subred, también -PR.

No hace análisis de puertos posterior.

Sólo para objetivos de nuestra red local (activo

por defecto).

Envía un ARP Request.

Envía un SYN, por defecto al puerto 80.

Acepta lista de puertos.

Se ejecuta este si usuario sin privilegios.

Envía un ACK vacío, por defecto al puerto 80.

Acepta lista de puertos.

Traspasa cortafuegos sin estado.

Envía un UDP vacío al puerto 31338.

Acepta lista de puertos.

Traspasa cortafuegos que sólo filtran TCP.

Envía un paquete SCTP INIT al puerto 80.

Acepta lista de puertos.

Solo usuarios privilegiados.

Envía un ICMP Echo Request.

Poco fiable. Filtrado en la mayoría de

cortafuegos.

Envía un ICMP Timestamp Request.

Muchos cortafuegos no filtran este ICMP.

Envía un ICMP Address Mask Request.

Muchos cortafuegos no filtran este ICMP.

Envía sondas IP con protocolo 1, 2 y 4.

Acepta lista de protocolos.

Modificadores

No realiza nunca resolución inversa de DNS.

Realiza la resolución inversa de DNS incluso a

los objetivos que aparecen como Down.

Especifica la lista de servidores DNS a utilizar

para hacer la resolución

Utiliza el sistema de resolución DNS del sistema

operativo

Descubre la ruta seguida por los paquetes hasta

el equipo objetivo.

Observaciones

Considera a todos los objetivos

como aptos para un análisis de

puertos.

Hace resolución inversa DNS.

Si usuario sin privilegios:

connect() a 80 y 443.

Hace resolución inversa DNS.

Host Up: Se recibe un ARP Reply.

Host Down: Expira el timeout.

Host Up: Se recibe un SYN/ACK o

RST.

Host Down: Expira el timeout.

Host Up: Se recibe un RST.

Host Down: Expira el timeout.

Host Up: Se recibe un ICMP port

unreachable.

Host Down: Otros ICMPs, expira

el timeout.

Host Up: Se recibe ABORT o

INIT-ACK.

Host Down: Expira el timeout.

Host Up: Se recibe ICMP Echo

Reply.

Host Down: Expira el timeout.

Host Up: Se recibe ICMP

Timestamp Reply.

Host Down: Expira el timeout.

Host Up: Se recibe ICMP

AddMask Reply.

Host Down: Expira el timeout.

Host Up: Respuesta o ICMP Prot.

Unreachable.

Host Down: Expira el timeout.

Más sigiloso y más rápido.

1 Los objetivos, ya sean nombres de máquina, direcciones IP, o cualquier otro formato aceptado

por Nmap, deben aparecer cada uno en una línea distinta.

CSIRT-cv - http://www.csirtcv.gva.es

1

�

NMAP 6: Listado de comandos

Opción

-sT

Nombre

Connect

-sS

SYN

Stealth

-sU

UPD Scan

-sI

Idle Scan

<zombie[:por

t]>

-sA

TCP ACK

-sN

TCP NULL

ANÁLISIS DE PUERTOS

Funcionamiento

Envía un SYN, luego un RST para cerrar

conexión.

Puede utilizarse sin privilegios de root .

Se utilizan llamadas del SO.

Menos eficiente que SYN Stealth.

Envía un SYN.

Es la técnica usada por defecto.

Rápida, fiable y relativamente sigilosa.

También denominada half-open scan.

Envía UDP vacío.

Más lento que un análisis TCP.

Se puede realizar en paralelo a otras técnicas.

Para diferenciar entre Open y Filtered se puede

usar el detector de versiones (-sV).

Compleja. Usa IP origen de un equipo

intermedio (Zombie) para analizar el objetivo.

Según los cambios en el IPID del zombie, se

deduce el estado de los puertos del objetivo.

Envía ACK vacío.

Sólo determina si los puertos están o no

filtrados.

Envía TCP con todos los flags a 0.

-sF

-sX

-sM

-sW

TCP FIN

Envía TCP con el flag FIN a 1.

XMas Scan Envía TCP con los flags FIN, PSH y URG a 1.

TCP

Maimon

TCP

Window

Envía ACK con el flag FIN a 1.

Envía ACK vacío.

Muy parecido a ACK Stealth.

Diferencia entre puertos open y closed.

No siempre es fiable.

--scanflags

<flags>

TCP

Personal.

Envía TCP con los flags que se indiquen.

Por defecto, trata estado de puertos como lo

hace -sS, pero se puede especificar otro scan.

-sO

IP Protocol Envía paquetes IP con la cabecera vacía

(excepto para TCP, UDP e ICMP) iterando sobre

el campo IP Protocol.

Determina los protocolos de transporte

soportados por el objetivo.

-sY

SCTP INIT

Envía paquetes SCTP INIT (inicio conexión).

Equivalente a TCP SYN.

-sZ

SCTP

Cookie

Echo

Envía paquetes SCTP Cookie Echo (3ª fase

conexión).

Útil si hay cortafuegos sin estado.

-b <ftpsrv>

FTP Bounce Usa la funcionalidad Proxy-FTP para recorrer

puertos del objetivo.

Las respuestas FTP indican estado del puerto.

Parámetro: username:pwd@server:port

Observaciones

Closed: Recibe RST.

Open: Recibe SYN/ACK.

Filtered: ICMP unreachable o

expira el timeout.

Closed: Recibe RST.

Open: Recibe SYN/ACK.

Filtered: ICMP unreachable o

expira el timeout.

Closed: Recibe ICMP port

unreachable.

Filtered: Recibe otros ICMP

unreachable.

Open: Ha habido una respuesta.

Open|Filtered: Expira el timeout.

Técnica muy avanzada y sigilosa.

No queda registro de ningún

paquete directo al objetivo.

Unfiltered: Recibe RST.

Filtered: ICMP error; expira el

timeout.

Closed: Recibe RST.

Filtered: Recibe ICMP

unreachable.

Open|Filtered: expira el timeout.

Open: Recibe RST con Window

size positivo.

Closed: Recibe RST con Window

size cero.

Filtered: ICMP error; expira el

timeout.

Flags posibles: URG, ACK, PSH,

RST, SYN, y FIN. Sin espacios.

Open: Recibe cualquier respuesta

(no error).

Closed: Recibe ICMP protocol

unreachable.

Filtered: Recibe otros ICMP

unreachable.

Open|Filtered: expira el timeout.

Open: Recibe SCTP INIT-ACK.

Closed: Recibe SCTP ABORT.

Filtered: Recibe ICMP

unreachable o expira el timeout.

Closed: Recibe SCTP ABORT.

Open|Filtered: Expira timeout.

Filtered: Recibe ICMP

unreachable.

Explota las conexiones Proxy-

FTP, poco extendidas.

Se usa para traspasar

cortafuegos.

Opción

-F

-r

ESPECIFICACIÓN DE PUERTOS

Funcionamiento

Limita el análisis a los 100 puertos más comunes (ver

archivo nmap-services).

Los puertos se analizan en orden secuencial creciente.

Observaciones

Por defecto, se usan los 1000 puertos

más comunes.

Por defecto, la lista de puertos se

recorre aleatoriamente.

CSIRT-cv - http://www.csirtcv.gva.es

2

�

-p<rango>

--top-ports

<num>

--port-ratio

<ratio>

Opción

-sV

--allports

--version-

intensity

<num>

--version-

light

NMAP 6: Listado de comandos

Especifica el rango de puertos a analizar.

-p- escanea todos los puertos.

U: indica sólo UDP; T: sólo TCP; S: sólo SCTP.

Analiza los <num> puertos más comunes, según

clasificación de Nmap.

Analiza los puertos cuyo ratio de uso sea superior a

<ratio>.

Ej: -p U:53,111,T:21-25,80,139,S:9

Sin espacios.

DETECCIÓN DE VERSIONES

Funcionamiento

Interroga al conjunto de puertos abiertos detectados

para tratar de descubrir servicios y versiones en puertos

abiertos.

Incluye todos los puertos en la fase de detección de

versiones. Por defecto se excluyen algunos.

Intensidad con que se realizan pruebas para comprobar

servicios y versiones disponibles.

Valores de 0 (ligera) a 9 (todas pruebas disponibles).

Alias de --version-intensity 2

Observaciones

También usado para distinguir entre

puertos marcados como open|filtered.

--version-all Alias de --version-intensity 9

--version-

trace

Muestra traza de actividad del análisis de versiones y

servicios.

Útil para tareas de depuración.

Opción

-O

--osscan-

limit

--osscan-

guess

--max-os-

tries

DETECCIÓN DE SISTEMA OPERATIVO

Funcionamiento

Envía paquetes TCP y UDP al objetivo.

Analiza las respuestas para conocer qué tipo de

implementación de la pila TCP/IP tiene el objetivo.

Limita la detección del SO a objetivos prometedores.

Observaciones

Muy efectivo si al menos existe un

puerto abierto y otro cerrado.

Realiza un proceso más agresivo para la detección del

SO.

Fija máximo de intentos para detectar el SO.

Alias: --fuzzy

Por defecto, 5 intentos.

EVASIÓN DE CORTAFUEGOS/IDS Y SPOOFING

Opción

-f

Nombre

Fragmentar

paquetes

--mtu

--data-length Tamaño del

--randomize-

hosts

paquete

Objetivos

aleatorios

-D

Señuelos

<host1>[,<h

ostN>]

-S <IP>

--spoof-mac

<mac>

Falsear

dirección/

puerto

origen

-g <port>

--sourceport

<port>

-e <iface>

Funcionamiento

Divide los paquetes en fragmentos de 8 bytes

después de la cabecera IP.

Cada f extra aumenta en 8 bytes más el tamaño

de los fragmentos.

Especifica el tamaño deseado.

En múltiplos de 8 bytes.

Añade datos aleatorios a los paquetes enviados.

Por defecto, las sondas se envían vacías.

Divide la lista de objetivos en grupos de hasta

16384 equipos y los analiza en orden aleatorio.

Permite especificar un conjunto de IP válidas

que se usarán como dirección origen en el

análisis a modo de señuelos.

Las respuestas de los objetivos llegarán también

a los señuelos.

Envía paquetes IP con la dirección origen

especi

Crear cuenta

Crear cuenta

Comentarios de: NMAP 6: Listado de comandos (0)

No hay comentarios