Actualizado el 28 de Julio del 2017 (Publicado el 14 de Enero del 2017)

3.235 visualizaciones desde el 14 de Enero del 2017

643,6 KB

24 paginas

Creado hace 19a (14/12/2005)

La Criptografía clásica

LA CRIPTOGRAFÍA CLÁSICA

Santiago Fernández (*)

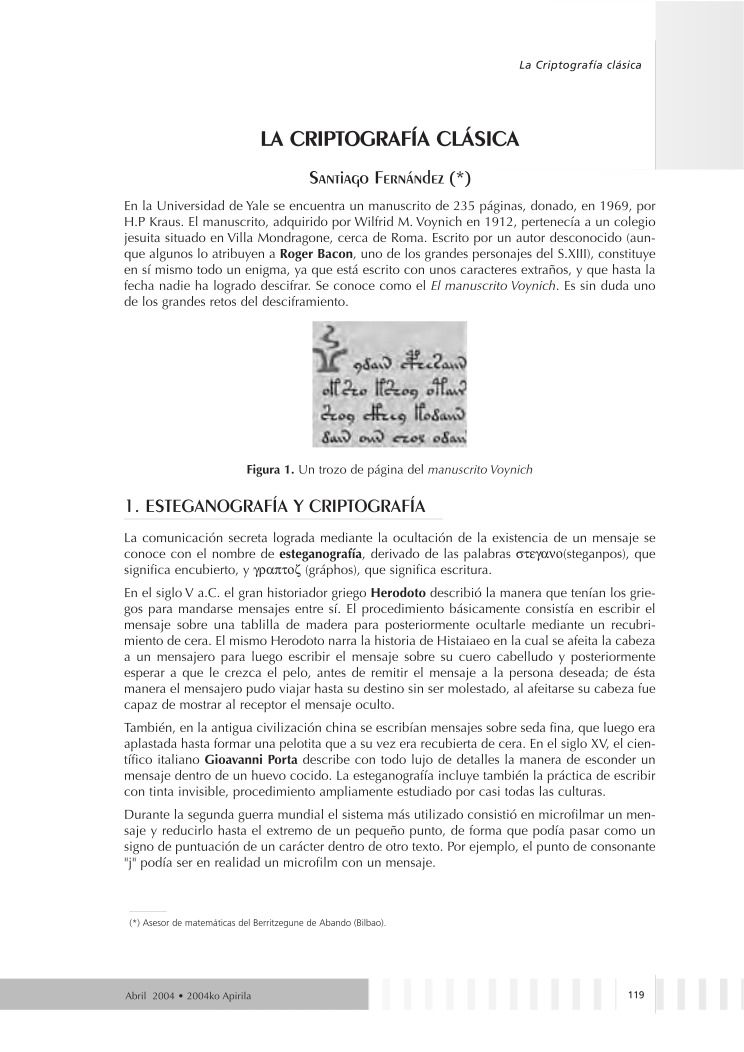

En la Universidad de Yale se encuentra un manuscrito de 235 páginas, donado, en 1969, por

H.P Kraus. El manuscrito, adquirido por Wilfrid M. Voynich en 1912, pertenecía a un colegio

jesuita situado en Villa Mondragone, cerca de Roma. Escrito por un autor desconocido (aun-

que algunos lo atribuyen a Roger Bacon, uno de los grandes personajes del S.XIII), constituye

en sí mismo todo un enigma, ya que está escrito con unos caracteres extraños, y que hasta la

fecha nadie ha logrado descifrar. Se conoce como el El manuscrito Voynich. Es sin duda uno

de los grandes retos del desciframiento.

Figura 1. Un trozo de página del manuscrito Voynich

1. ESTEGANOGRAFÍA Y CRIPTOGRAFÍA

La comunicación secreta lograda mediante la ocultación de la existencia de un mensaje se

conoce con el nombre de esteganografía, derivado de las palabras στεγανο(steganpos), que

significa encubierto, y γραπτοζ (gráphos), que significa escritura.

En el siglo V a.C. el gran historiador griego Herodoto describió la manera que tenían los grie-

gos para mandarse mensajes entre sí. El procedimiento básicamente consistía en escribir el

mensaje sobre una tablilla de madera para posteriormente ocultarle mediante un recubri-

miento de cera. El mismo Herodoto narra la historia de Histaiaeo en la cual se afeita la cabeza

a un mensajero para luego escribir el mensaje sobre su cuero cabelludo y posteriormente

esperar a que le crezca el pelo, antes de remitir el mensaje a la persona deseada; de ésta

manera el mensajero pudo viajar hasta su destino sin ser molestado, al afeitarse su cabeza fue

capaz de mostrar al receptor el mensaje oculto.

También, en la antigua civilización china se escribían mensajes sobre seda fina, que luego era

aplastada hasta formar una pelotita que a su vez era recubierta de cera. En el siglo XV, el cien-

tífico italiano Gioavanni Porta describe con todo lujo de detalles la manera de esconder un

mensaje dentro de un huevo cocido. La esteganografía incluye también la práctica de escribir

con tinta invisible, procedimiento ampliamente estudiado por casi todas las culturas.

Durante la segunda guerra mundial el sistema más utilizado consistió en microfilmar un men-

saje y reducirlo hasta el extremo de un pequeño punto, de forma que podía pasar como un

signo de puntuación de un carácter dentro de otro texto. Por ejemplo, el punto de consonante

"j" podía ser en realidad un microfilm con un mensaje.

(*) Asesor de matemáticas del Berritzegune de Abando (Bilbao).

Abril 2004 • 2004ko Apirila

119

�Santiago Fernández

Con la llegada de los ordenadores se han ampliado y diversificado las técnicas esteganográfi-

cas. Una de las más comunes consiste en esconder un mensaje dentro de contenidos multi-

media, mezclando los bits del mensaje original entre los bits del archivo gráfico o de sonido.

El archivo resultante será una imagen o archivo de audio totalmente funcional que, a primera

vista, no levanta ninguna sospecha, pero con el software adecuado es posible extraer la infor-

mación oculta.

Actualmente, un grupo de investigadores de la Universidad George Mason, de Virginia, tra-

bajan desde hace años en una herramienta capaz de detectar imágenes "esteganografiadas" en

Internet. La novedosa ciencia, denominada esteganálisis, permite detectar información escon-

dida en imágenes o archivos de sonido.

Pero, por muy bien que ocultemos los mensajes corremos el riesgo que tras una revisión con-

cienzuda alguien sea capaz de descubrirlos, lo que claramente compromete la seguridad. Por

esta razón la ocultación física de los mensajes ha dejado paso, a otro procedimiento más sofis-

ticado: La criptografía.

El objetivo de la criptografía no es ocultar la existencia de un mensaje, sino más bien ocul-

tar su significado, un proceso que se conoce como codificación.

2. LA CRIPTOLOGÍA

La criptología (1) (del griego krypto y logos, significa el estudio de lo oculto, lo escondido) es

la ciencia que trata los problemas teóricos relacionados con la seguridad en el intercambio de

mensajes en clave entre un emisor y un receptor a través de un canal de comunicaciones (en

términos informáticos, ese canal suele ser una red de computadoras).

Esta ciencia está dividida en dos grandes ramas: la criptografía, ocupada del cifrado de men-

sajes en clave y del diseño de criptosistemas, y el criptoanálisis, que trata de descifrar los

mensajes en clave, rompiendo así el criptosistema.

La criptografía es la disciplina que se encarga del estudio de códigos secretos o llamados tam-

bién códigos cifrados (en griego kriptos significa secreto y gráhos, escritura).

La criptografía es una disciplina muy antigua, sus orígenes se remontan al nacimiento de nues-

tra civilización. En origen, su único objetivo era el proteger la confidencialidad de informa-

ciones militares y políticas. Sin embargo, en la actualidad es una ciencia interesante no sólo

en esos campos, sino para cualquier otro que esté interesado en la confidencialidad de unos

determinados datos.

Aunque el objetivo original de la criptografía era mantener en secreto un mensaje, en la actua-

lidad no se persigue únicamente la privacidad o confidencialidad de los datos, sino que se

busca además garantizar la autenticación de los mismos (el emisor del mensaje es quien dice

ser, y no otro), su integridad (el mensaje que leemos es el mismo que nos enviaron) y su no

repudio (el emisor no puede negar el haber enviado el mensaje).

3. BREVE HISTORIA DE LA CRIPTOGRAFÍA

3.1. La Criptografía antigua

Cuestiones militares, religiosas y comerciales impulsaron desde tiempos remotos el uso de

escrituras secretas. Ya los antiguos egipcios usaron métodos criptográficos. Por ejemplo, los

120

SIGMA Nº 24 • zk. 24 SIGMA

�La Criptografía clásica

sacerdotes egipcios utilizaron la escritura hierática (jeroglífica) que era claramente incom-

prensible para el resto de la población. Los antiguos babilonios también utilizaron métodos

criptográficos en su escritura cuneiforme.

(a la izquierda, textos “en clave”, con los textos “descifrados” a la derecha)

Figura 2: Criptogramas egipcios

3.1.1. La escitala espartana

El primer caso claro de uso de métodos criptográficos se dio durante la guerra entre Atenas y

Esparta. El historiador griego Plutarco, describe la escitala de la siguiente manera:

“La escitala era un palo o bastón en el cual se enrollaba en espiral una tira de cuero.

Sobre esa tira se escribía el mensaje en columnas paralelas al eje del palo. La tira desen-

rollada mostraba un texto sin relación aparente con el texto inicial, pero que podía leerse

volviendo a enrollar la tira sobre un palo del mismo diámetro que el primero”.

Con este sistema los gobernantes de Espartana transmitieron, con eficacia, sus instrucciones

secretas a los generales de su ejército, durante las campañas militares.

Lógicamente, este procedimiento suponía que tanto el emisor como el receptor del mensaje

dispusieran de un palo o bastón con las mismas características físicas: grosor y longitud.

Ejemplo:

Figura 3. La escitala espartana

El texto a remitir es : ASI CIFRABAN CON LA ESCITALA, mientras que el texto cifrado o crip-

tograma será: AAC SNI ICT COA INL FLA RA AE BS

3.1.2. El Cifrario de César

Este método fue empleado en los tiempos de la Roma Imperial. El algoritmo de César, llamado así

porque es el procedimiento que empleaba Julio César para enviar mensajes secretos a sus legio-

nes, es uno de los algoritmos criptográficos más simples. Es un algoritmo de sustitución, su cifrado

consistía simplemente en sustituir una letra por la situada tres lugares más allá en el alfabeto esto

es la A se transformaba en D, la B en E y así sucesivamente hasta que la Z se convertía en C.

A B C D E

F G H I

J

K L M N O P Q R S

T U V W X Y Z

Alfabeto

original

Alfabeto D E

cifrado

F G H I

J

K L M N O P Q R S

T U V W X Y Z A B C

Abril 2004 • 2004ko Apirila

121

�Santiago Fernández

Por ejemplo : El mensaje FIRMA LA PAZ se convierte en ILUPD OD SDC

Figura 4. Julio César

Nota: Hoy en día, cualquier alfabeto que esté codificado con el alfabeto desplazado pero en

su orden se llama “cifrado de César”, aun cuando la letra inicial sea diferente de la D:

Tratamiento matemático:

Si asignamos a cada letra un número (A =00, B =01, C=02,.......Z=25), y consideramos un alfa-

beto de 26 letras, la transformación criptográfica en términos matemáticos se puede explicar

bajo la siguiente fórmula de congruencias:

C≡ (M + 3) ( mód 26)

M, corresponde a la letra del mensaje original

C, es la letra correspondiente a M pero en el mensaje cifrado.

Obsérvese que este algoritmo ni siquiera posee clave, puesto que la transformación siempre

es la misma. Obviamente, para descifrar basta con restar 3 al número de orden de las letras

del criptograma.

Ejemplo:

Asumiendo un alfabeto de 26 símbolos como el siguiente:

A B C D E F G H I

J K L M N O P Q R S

T U V W X Y Z

00 01 02 03 04 05 06 07 08 09 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25

vamos a cifrar el siguiente mensaje: PAZ

Podemos hacerlo manualmente o utilizado la fórmula anteriormente dada:

1. Reemplazar M por el valor de la primera letra, en este caso P equivale a 15.

2. Realizar la operación indicada: C = (15 + 3) (mód 26) = 18.

3. Corresponder el número obtenido con la letra , en nuestro caso la S.

4. Realizar la operación con las letras restantes.

Así obtenemos las siguientes correspondencias :

M

C

P S

A D

Z C

122

SIGMA Nº 24 • zk. 24 SIGMA

�La Criptografía clásica

Por tanto el Mensaje Codificado es : SDC (la palabra PAZ se ha convertido en SDC).

3.1.3. El atbash hebreo

El atbash se emplea en el libro de Jeremías.25,26 de la Biblia, donde la palabra Babilonia, en

hebreo: Babel se convierte en Sheshash. Las letras del mensaje de origen se sustituyen una a

una, de acuerdo con la norma siguiente: si la letra original se encu

Crear cuenta

Crear cuenta

Comentarios de: La Criptografía clásica (0)

No hay comentarios