82000

8 4 1 4 0 9 0 2 0 2 7 5 6

EDITORIAL

ORIAL

EDIT

DESPEGA LA SEGUNDA ETAPA DEL PROYECTO HXC.

MUCHOS CAMBIOS Y UNA AMENAZA: LA LEY MORDAZA

Estimados amigos de Hack x Crack, esta es la segunda vez que tengo el

placer de escribir esta editorial.

Tienes ante ti el número 28 de PC PASO A PASO // Los Cuadernos de

hackxcrack, el segundo número de la nueva etapa de esta revista. En la

anterior editorial te anunciábamos que toda una serie de cambios estaban

en camino, pues bien, muchos de esos cambios ya son perfectamente

visibles y otros muchos están en el punto de mira.

El primer cambio, el más importante, el motor, el que ha permitido que este

número esté en tus manos y contenga importantes mejoras

es un cambio

que no "se ve", es la apertura del proyecto HXC. Esta publicación ya no

es responsabilidad de un director y unos pocos colaboradores directos, el

proyecto HXC se ha abierto y ahora somos muchas las personas que

estamos colaborando, aportando nuestros conocimientos (cuanto creemos

saber), nuestro talento (si es que tenemos alguno), nuestro tiempo (muchas

horas robadas al sueño) y, en definitiva, empujando cuanto podemos y

utilizando todos los recursos que hay a nuestro alcance.

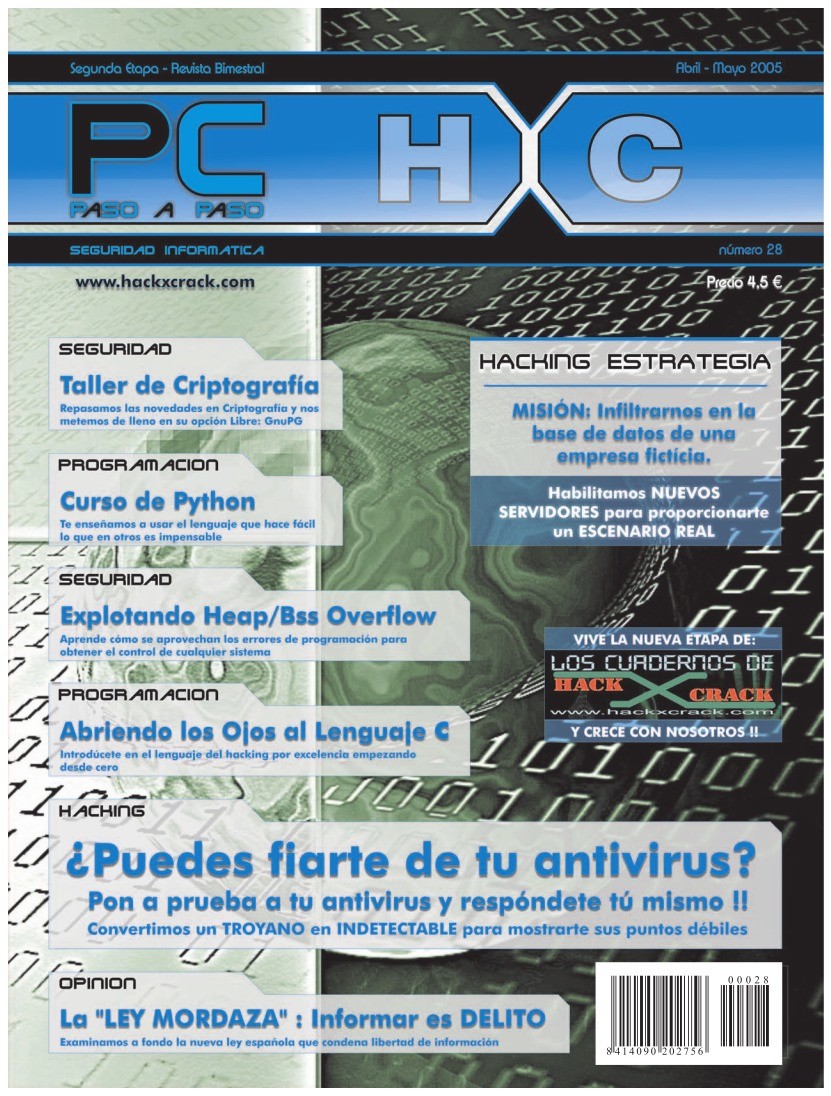

El segundo cambio, la cabecera de La Portada (cambio de "logo"),

portada en sí misma y reestructuración completa de la maquetación

interna. Hace mucho tiempo que teníamos pendiente mejorar el aspecto

de la revista, por fin, gracias al talento, a las aportaciones y al trabajo de

muchas personas, aquí está el primer resultado. Seguiremos avanzando

en este campo, intentaremos mejorar en cada nuevo número.

El tercer cambio, reactivación los servidores de pruebas (servidores

de hack) para que puedas hacer las prácticas propuestas en la revista

sin temor a incumplir la Ley. Este punto ha sido una cruz para esta revista,

en su día se montaron los servidores PERO estaban más tiempo fuera de

servicio que ON LINE. Bien, hemos trabajado mucho para encontrar una

solución factible y finalmente creemos haberla encontrado. En este número

hemos habilitado 4 servidores (dos escenarios completos) para que puedas

completar la práctica propuesta en el primer artículo: HACKING

ESTRATEGIA. Visita nuestro foro y en concreto el enlace

http://www.hackxcrack.com/phpBB2/viewtopic.php?t=23301

En este enlace tienes toda la información necesaria sobre los Servidores

de Hack del Proyecto HXC.

El cuarto cambio y caminando en la dirección de hacer HXC lo más abierto

posible, se ha "construido" en el foro (www.hackxcrack.com) una "Sala de

Votaciones" donde ya se ha propuesto y resuelto la primera votación: la

portada de este número 28 NO fue decidida por ningún director, fue decidida

por todos los integrantes del foro. No te pierdas la oportunidad de votar y

decidir sobre la revista, regístrate en el foro y utiliza tu voto para que HXC

llegue a ser como tú deseas.

Muchos cambios, si, muchos avances, si, muchas cosas buenas, si

pero

todavía hay muchos temas pendientes en los que ya estamos trabajando

y que esperamos presentarte para el próximo número, estamos poniendo

todo nuestro empeño. Trabajaremos en la Web, en la organización interna,

en la atención telefónica, en los pedidos, en la publicidad (imprescindible

si queremos aumentar las páginas de la revista) y, entre otras cosas, crear

un sistema de Bandeja de Entrada compartida desde donde podremos

responder TODOS los mails que nos lleguen

¿no te lo crees?... tiempo

al tiempo, ahora tenemos "el poder" que ofrece el trabajo en grupo. Si

conseguimos organizarnos bien, todo eso y mucho más será posible ;)

Hay mucho por hacer, mucho!!! Pero con la ayuda del grupo que estamos

formando, parte de cuyo esfuerzo ya puedes ver reflejado en este número,

iremos consiguiendo cada una de las metas.

Y recuerda algo muy importante

nosotros sin ti, NO SOMOS NADA!!!

¡Un fuerte abrazo a todos!

AZIMUT, administrador de los foros de hackxcrack

(www.hackxcrack.com).

P.D: Los artículos publicados este mes han precisado de

consulta/asesoramiento externo debido a que una nueva ley intenta

silenciarnos (silenciarnos a nosotros, a ti y a cualquier medio de

comunicación). La llamada LEY MORDAZA es un atentado contra la

libertad de expresión que puede provocar condenas de cárcel en

España por el mero hecho de IMFORMAR. Al final de la revista tienes

la explicación a esta posdata en forma de artículo de opinión.

1.- PORTADA

2.- EDITORIAL - INDICE - DATOS

3.- HACKING ESTRATEGIA

10.- CURSO DE PYTHON

15.- PONIENDO A PRUEBA EL ANTIVIRUS

34.- EXPLOTANDO HEAP/BBS OVERFLOWS

42.- ¿QUIERES ESCRIBIR PARA ESTA REVISTA?

43.- CURSO DE C

52.- TALLER DE CRIPTOGRAFIA

61.- VISITA NUESTRO FORO

62.- LA LEY MORDAZA: INFORMAR ES DELITO

66.- ATENCION AL CLIENTE

67.- PON PUBLICIDAD EN LA REVISTA POR 99 EUROS

68.- PIDE LOS NUMEROS ATRADOS

Moleman, a.k.a Héctor M. --->

[email protected]

Ramiro C.G. (alias Death Master) // Alex F. (CrashCool)

t a c a d i s s e n y s

[email protected]

g r u p o H X C

j u a n m a t

EDITOTRANS S.L.

B43675701

PERE MARTELL Nº 20, 2º - 1ª

43001 TARRAGONA (ESPAÑA)

Director Editorial

I. SENTIS

E-mail contacto

[email protected]

Título de la publicación

Los Cuadernos de HACK X CRACK.

Nombre Comercial de la publicacíón

PC PASO A PASO

Web: www.hackxcrack.com

IMPRIME:

I.G. PRINTONE S.A. Tel 91 808 50 15

DISTRIBUCIÓN:

SGEL, Avda. Valdeparra 29 (Pol. Ind.)

28018 ALCOBENDAS (MADRID)

Tel 91 657 69 00 FAX 91 657 69 28

WEB: www.sgel.es

© Copyright Editotrans S.L.

NUMERO 28 -- PRINTED IN SPAIN

PERIOCIDAD MENSUAL

Deposito legal: B.26805-2002

Código EAN: 8414090202756

Bienvenidos a esta serie de artículos en los que aprenderemos diversas técnicas de intrusión usadas

en la realidad bajo un marco de suspense y con una trama y escenarios ficticios que te situarán

junto al atacante, nos convertiremos en agentes especiales y se nos entregará una misión que

deberemos llevarla al éxito.

Soy CrashCool y os doy la bienvenida a hacking de estrategia. ;)

Documento de la misión:

Necesitamos que altere la base de datos de WADAL SL y modifique la dirección de entrega de un pedido que sospe

chamos es ilegal, deberá modificar el lugar de entrega para que podamos tenderle allí una trampa y capturar a

Wadalberto, jefe de WADAL SL y principal sospechoso

A continuación le doy los datos técnicos que nuestros agentes han conseguido:

Tanto el sistema de pedidos como la Web de la compañía comparten el mismo servidor de bases de datos, solo

es posible acceder a dicho servidor desde las propias oficinas de la empresa o desde el servidor Web donde se

aloja la página de la empresa, ambos servidores corren Linux como sistema operativo.

El pedido se entregará el día 12/05/05,el lugar y hora de entrega es desconocido y deberá averiguarlo, segui

damente deberá modificarlo siendo el nuevo destino: C\Secreta N 99 Wadalbertia

La Web de WADAL SL se encuentra en http://172.16.1.2

Mucha suerte en su misión

1- Trazando el esquema de ataque

Tenemos que infiltrarnos en el servidor de bases de datos,

la única manera de hacerlo es desde el servidor Web o

desde las oficinas de WADAL SL.

Deslizarnos desde un helicóptero por la rejilla de

ventilación del edificio de WADAL.SL para acceder a las ofi

cinas y procurar que no se nos caiga la gota de sudor al

suelo, se lo dejaremos a Tom Cruise, nosotros vamos a in

tentar infiltrarnos en la base de datos desde el servidor

Web.

El escenario se nos presenta así: (ver imagen 1)

Lo que haremos será lo siguiente:

Nos infiltraremos en el servidor Web

A través de ahí conectaremos con el servidor

BBDD

3

mos resultados, auditaremos cada uno de

los servicios que corra el servidor.

Vistamos la Web para comenzar la audi

toria de la aplicación.

http://172.16.1.2 (ver imagen 2)

Visitamos las distintas secciones de la

Web y nos fijamos en el enlace de cada

sección:

http://172.16.1.2/index.php?seccion=i

nicio.html

http://172.16.1.2/index.php?seccion=

empresa.html

http://172.16.1.2/index.php?seccion=

procuctos.html

http://172.16.1.2/index.php?seccion=

contacto.html

Esto nos hace sospechar que nos en

contramos ante un peligroso error de

programación, más conocido como re

mote file inclusión , la base de este bug

es la inclusión de un archivo en el códi-

go de la Web, el cual se ejecutará en el

propio servidor.

Podemos deducir que en el código de

index.php encontraremos en alguna

parte algo parecido a esto:

<?php

include($_GET['seccion']);

?>

Como podemos ver seccion es una va

riable que se recoge con GET y se inclu

ye el nombre del archivo que contenga.

Así pues, esto:

http://172.16.1.2/index.php?seccion=

empresa.html

equivaldría a:

<?php

include('empresa.html');

?>

La sentencia include de PHP permite por

defecto incluir archivos remotos, si

montáramos un servidor Web en nues

tro PC http://172.16.1.45 y guardára

mos empresa.html en el directorio raíz

de nuestro servidor, al acceder a:

http://172.16.1.2/index.php?seccion=

http://172.16.1.45/empresa.html no

Imagen 1

Imagen 2

Visualizaremos las bases de da

tos alojadas para seleccionar la

que nos resulte sospechosa de

ser la encargada de alojar los pe

didos.

Visualizaremos las tablas de esa

base de datos y haremos una

consulta a dicha tabla para visua

lizar su contenido

4

Alteraremos la tabla y finaliza

remos el ataque.

2- Preparando el ataque

Lo primero que haremos será una audito

ria al servidor, para ello primero auditare

mos la aplicación Web y si no consegui

notaríamos diferencia alguna que acce

der por http://172.16.1.2/index.php?

seccion=empresa.html , pero si vamos

más allá, ¿Qué pasaría si creamos un

script en PHP? el código que programe

mos se ejecutaría en el servidor Web.

2.1 Diseñando los scripts para la

misión

Una vez que podemos ejecutar código

arbitrario dentro del servidor, tenemos

acceso a él, y por tanto al servidor

BBDD.

Sabemos que la Web comparte el mis

mo servidor de bases de datos que con

tiene el pedido que tenemos

Crear cuenta

Crear cuenta

Comentarios de: PC Paso a Paso - 28 (0)

No hay comentarios