Los Cursos más visitados de Redes

Listado de los Cursos más visitados durante los últimos 30 días

En formato pdf. Contiene 24 páginas.

Apuntes correspondientes al Curso de Seguridad Informática impartido por Unai Arronategui, Elvira Mayordomo y Fernando Tricas.

En formato pdf. Contiene 60 páginas.

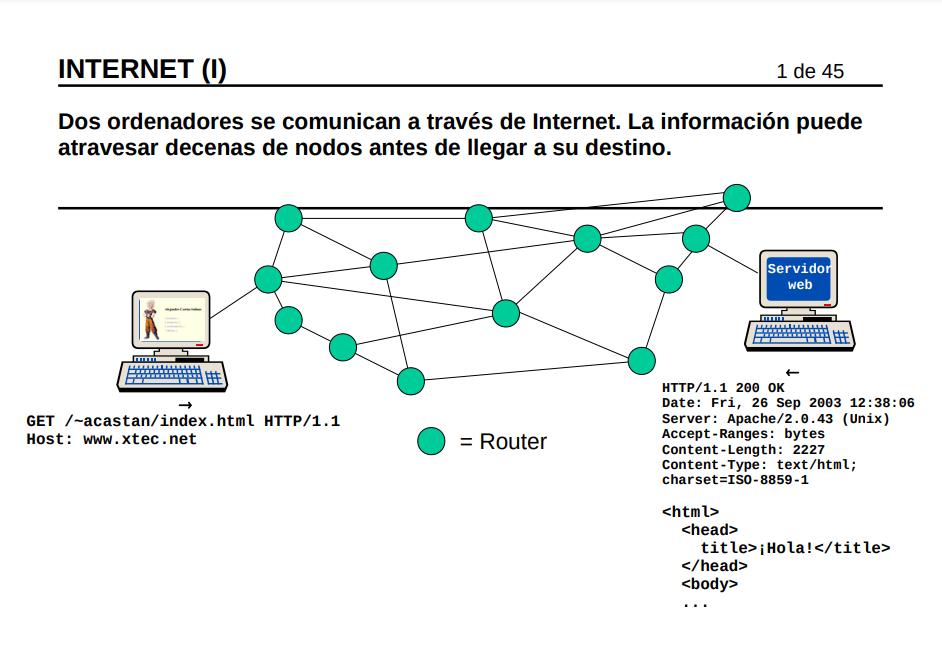

En este Curso se estudian los protocolos más importantes de la familia TCP/IP clasificándolos en las capas de red, transporte y aplicación. En la capa de aplicación se estudia el servicio de nombres de dominio (DNS).

En formato pdf. Contiene 60 páginas.

En formato pdf. Contiene 45 páginas.

En formato pdf. Contiene 48 páginas.

Índice de Contenidos:

1 Introducción

2 Información general

3 Cuestiones importantes en materia de política relacionadas con el uso general de redes IP

4 Gestión técnica y coordinación de los recursos de TIC y otros temas conexos

5 Cuestiones relativas a la convergencia, en particular las relaciones técnicas y políticas

6 Utilización de aplicaciones IP

7 Conclusión

8 Otras fuentes de información: lecturas sugeridas y recursos en línea útiles

Documento realizado por José Luis Gil. En formato pdf. contiene 35 páginas.

En formato pdf. Contiene 121 páginas.

Documento correspondiente al trabajo de fin de carrera de Juan Marugán Merinero de la Escuela Universitaria de Informática (Universidad Politécnica de Madrid).

Índice de Contenidos:

1.- Introducción

2.- Objetivos

3.- Requerimientos

4.- Entorno tecnológico del proyecto

5.- Diseño y realización del proyecto

6.- Presupuesto

7.- Posibles mejoras y perspectivas de futuro

8.- Bibliografía

9.- Glosario

10.- Anexos

En formato pdf. Contiene 123 páginas.

En formato pdf. Contiene 250 páginas.

Curso de Redes telemáticas en vídeos:

1.1. Introducción. Conceptos básicos

1.2. Tipos de redes. LAN y WLAN

1.3. Modelo de capas, una analogía

1.4. Arquitecturas de redes. Descripción de las capas

1.5. El modelo TCP/IP y su arquitectura

1.6. Protocolos e información de control

1.7. El modelo de internetworking de Cisco

1.8. Estándares

1.9. Breve historia de la telemática

1.10. Principios de diseño: una pincelada

2.1. Medios de transmision. Introducción

2.2.1. Cables metálicos. Corrientes eléctricas

2.2.2. Cables metálicos. Trenzado

2.2.3. Cables metálicos. Atenuación y pérdida de retorno

2.2.4. Cables metálicos. Diafonía

2.2.5. Cables metálicos. ACR

2.2.6. Cables metálicos. Diafonía 'alien'

2.2.7. Cables metálicos. Comparación de NEXT, FEXT, ANEXT y AFEXT

2.3.1. Sistemas de cableado estructurado. Origen y normativas

2.3.2. Sistemas de cableado estructurado. Tipos de cables y de apantallamiento

2.3.3. Sistemas de cableado estructurado. Cables y categorías

2.3.4. Sistemas de cableado estructurado. Comprobación de cables.

2.3.5. Sistemas de cableado estructurado. Consejos prácticos

2.3.6. Sistemas de cableado estructurado. Conectores

2.3.7. Sistemas de cableado estructurado. PoE e interferencias externas

2.4.1. Cables de fibra óptica. Cuestiones generales

2.4.2. Cables de fibra óptica. Fibra multimodo

2.4.3. Cables de fibra óptica. Fibra monomodo

2.4.4. Cables de fibra óptica. Algunos ejemplos

2.4.5 Cables de fibra óptica. Atenuación, ventanas y bandas

2.4.6. Cables de fibra óptica. Amplificadores y repetidores

2.4.7. Cables de fibra óptica. Emisores de luz

2.4.8. Cables de fibra óptica. Dispersión en fibras multimodo. Tipos de fibras

2.4.9. Cables de fibra óptica. Dispersión en fibras monomodo. Tipos de fibras

2.4.10. Cables de fibra óptica. Aspectos prácticos

2.4.11. Cables de fibra óptica. Tipos de pulido.

2.4.12. Cables de fibra óptica. Transceptores ópticos

2.4.13 Fibra oscura, envejecimiento y comparación con el cobre

2.5.1 WDM (Wavelength Division Multiplexing). Aspectos generales

2.5.2 WDM. Amplificadores EDFA, Fibras DSF y NZDSF

2.5.3. WDM. Redes ópticas

2.5.4. WDM. Coarse WDM y Short WDM

2.6.1. Medios inalámbricos. Bandas y tipos de transmisión

2.6.2. Medios inalámbricos. Interferencia multitrayectoria

2.6.3. Medios inalámbricos. Bandas, canales y estándares

2.6.4. Medios inalámbricos. Negociación de velocidad

2.6.5. Medios inalámbricos. Intensidad de la señal

2.6.6. Medios inalámbricos. Interferencias

2.6.7. Medios inalámbricos. Aspectos prácticos en la instalación de APs

2.6.8. Medios inalámbricos. Antenas y ganancias

2.6.9. Medios inalámbricos. Puentes inalámbricos

2.6.10. Medios inalámbricos. MIMO

2.6.11. Medios inalámbricos. Nuevos desarrollos

2.7. Modulación, codificación, señales

2.8.1. Transmisión digital. Códigos de línea

2.8.2. Transmisión digital. Códigos de bloque

2.8.3. Transmisión digital. Códigos de multinivel

2.9.1. Transmisión digital. Modulación, constelaciones

2.9.2. Transmisión digital. Ley de Shannon

2.9.3. Transmisión digital. ADSL

2.9.4. Transmisión digital. ADSL, ejemplo práctico

3.1. Funciones de la capa de enlace

3.2. Delimitación de tramas

3.3.1. Control de errores. Como se miden

3.3.2. Control de errores. Códigos detectores

3.3.3. Control de errores. Códigos correctores

3.3.4. Control de errores. Interleaving

3.4. Definición de tiempos

3.5. Modos de conmutación

3.6. Protocolos de nivel de enlace

3.7. Protocolo PPP y redes SONET/SDH

4.1. Antecedentes. Red Aloha

4.2. Origen de Ethernet

4.3.1. El nivel de enlace en Ethernet. Formato de trama

4.3.2. El nivel de enlace en Ethernet. Protocolo CSMA/CD

4.4.1. Estandarización. Diferencias Ethernet-IEEE 802.3

4.4.2. Estandarización. Desarrollos recientes

5.1.1. Puentes transparentes. Cómo funcionan

5.1.2. Puentes transparentes. Aparición de los conmutadores

5.2. Microsegmentación. Full Dúplex

5.3. Ataques en conmutadores

5.4.1. Bucles entre puentes. Spanning tree. Planteamiento del problema

5.4.2. Bucles entre puentes. Spanning tree. Solución

5.4.3. Bucles entre puentes. Spanning tree. Protocolo

5.4.4. Bucles entre puentes. Spanning tree. Ataques

5.4.5. Demo Wireshark

5.5.1. Redes locales virtuales (VLANs). Planteamiento del problema.

5.5.2. Redes locales virtuales (VLANs). Enlaces 'trunk'.

5.5.3. Redes locales virtuales (VLANs). Spanning tree.

5.6. Conmutadores configurables y gestionables

6.1.1. Redes 802.11. Topología y organización. Arquitectura

6.1.2. Redes 802.11. Topología y organización. Identificación

6.2. Redes 802.11. Conectividad e itinerancia

6.3. Redes 802.11. Formato de trama

6.4. Redes 802.11. Protocolo MAC

6.5.1 Redes 802.11. Tipos de envíos.

6.5.2 Redes 802.11. Problema de la estación oculta

6.5.3 Redes 802.11. Fragmentación/Agrupación

6.6. Redes 802.11. Rendimiento y compatibilidad

Memoria Final correspondiente al Trabajo de fin de Grado del Graduado en Ingeniería Informática de la Universidad Politécnica de Madrid. Realizado por Pablo Trujillo Díez.

En formato pdf. Contiene 104 páginas.

En formato pdf. Contiene 24 páginas.

Curso de redes en vídeos:

Contenidos:

1. Definición e introducción de redes

2. Curso de redes Introducción a redes de computadoras - Clases de 1 hora

3. Porque molestarme en hacer una red y sus ventajas

4. Uso e implementación de carpetas compartidas en una red

5. Buenas practicas para el uso de carpetas compartidas

6. Diferencias entre clientes y servidores

7. Server dedicados y peers o pc multitarea

8. ¿que cosas hacen funcionar una red?

9. Las pc ya no son personales (curso de redes)

10. Que es un administrador de redes y sus funciones

11. Como diagramar y organizar una red informática

12. ¿que es un nombre y como se usa en una red?

13. Logeandose en una red o inicio de sesión en una red (log in in the network)

14. Curso de Redes: Cómo funciona la SUBNET o máscara de subred.

15. DHCP diferencias entre exclusiones y reservaciones.

16. Modelo OSI explicación con ejemplos en las 7 capas

17. Introducción a números binarios

18. Introducción a las redes ip.

19. Los diferentes tipos de cables de red ethernet (curso de red)

20. Empalme unión de cable de red o telefonía (usando conectores 3M uy2)

21. Guía básica para el armado de una red curso de redes networking

22. Clasificaciones direcciones ip (clases A B C)

23. ¿Qué es subnetting?

24. ¿Qué es dhcp? Curso de redes.

25. Las 5 funciones del dhcp. Curso de redes

26. ¿Qué es dhcp lease time?

27. ¿Qué es "ethernet"?

28. Teoría del armado rj45 recto y cruzado (cable de red)

29. ¿Qué es un router? y sus diferentes tipos (Soho, Enterprise e Industrial).

30. ¿Que es WiFi? y sus derivados - curso de redes

31. Introducción a ondas y frecuencias wireless (inalámbricas) - Curso de redes

32. ¿Que es un access point? y como usarlo {teoria} (AP-conexiones wifi)

33. ¿que es el modo infraestructura en AP? y como funciona (access point)

34. ¿que es un adaptador de red inalambrico? y sus diferentes tipos (usb pci ethernet WiFi- Wireless)

35. Tiene mas potencia WIFI con antenas detachables (conexiones inalambricas "wireless")

36. ¿que es el modo ad hoc? (adhoc Wi-Fi) redes wireless

37. Que es WDS? y como funciona en repetidores Wi-Fi

38. 5 cosas fundamentales antes de instalar windows (server / escritorio)

39. Historia e introducción a windows nt 4

40. historia e introduccion de windows 2000 server/advance/datacenter

41. Historia e introducion de windows 2003 server

42. historia e introduccion del windows 2008

43. Historia e introduccion a windows 2008 r2

44. historia e introduccion a windows 2012 server

45. Usuarios claves y grupos aplicados en una red

46. diferencias entre usuarios locales y del dominio (usuario local vs dominio)

47. ¿Porque la Cuenta administrador en la red y dispositivos es importante?

48. Concepto de GRUPOS de usuarios en una red informatica (windows server active directory)

49. ¿que es NOS? (sistema operativo de redes) / (network operating system)

50. ¿que es un file server? o servidor de archivos y su funciones

51. ¿que es un file server? y sus opciones (clon - hp, ibm,dell - NAS) servidor de archivos

52. ¿Cuales son los derechos de los usuarios de red?

53. ¿Qué es un dns?

54. ¿Qué es un scoope? y sus funciones.

55. ¿Qué es un network ID y el host?

56. Los Pro y Contra del servicio en la Nube o Cloud service

57. Perfil de usuario móvil en windows local y de red o Roaming user profile

58. ¿que es un VPN? o virtual private network o red virtual privada

59. ¿Que es SaaS? y sus caracteristicas (Software as a service o Software como servicio)

60. ¿Que es PaaS? y como funciona Platform as a Service o Plataforma como servicio

61. ¿Que es iaaS? y como funciona (Infrastructure as a service) o (infraestructura como servicio)

62. Que diferencia hay entre backup local y en la red

63. seguridad fisica en una red (networking)

64. Patch panel y rosetas de red. Guía teórica, Curso de red

65. 7 puntos básicos de los switch de redes

66. Introducción a seguridad en las redes networking (curso de seguridad informatica)

67. ¿Qúe es un Firewall y cómo funciona? Curso de redes

68. Que es seguridad abierta o cerrada en computación (pc - redes - networking)

69. Como elegir una clave segura (curso de seguridad informática)

70. Que es un cuello de botella en la informatica (pc redes servidores)

71. Que es la virtualización (curso, clase introductoria)

72. 5 diferentes conexiones de Internet (Clases-curso)

73. Diferencias entre recursos locales y remotos de la red

74. ¿Qué significa NAT? (Funcionamiento básico de un router)

75. ¿Qué es la FCC y la CNC? Funciones (Organismos Reguladores de Comunicaciones)

76. ¿que es la norma IEEE 802.11?

77. Recomendaciones al comprar un server

78. Diferencias entre las particiones NTFS vs fat32 vs ReFS

79. Instalación de rack puestos de trabajo y organización de cables de red

80. Armado de red rack puestos de trabajo servidores y repetidores teoría y práctica

Manual de routers y switches Cisco en formato pdf. Supera las 400 páginas

Este manual contiene un conjunto de prácticas de laboratorio que sirven como guía para el estudio de los protocolos TCP/IP que se utilizan en Redes de Computadores como Internet. El manual está estructurado en cuatro prácticas. Cada práctica contiene una introducción teórica y un guión con ejercicios.

De forma resumida, el contenido de cada práctica es el siguiente:

Práctica 1: Red de Área Local (LAN)

Esta práctica repasa conceptos fundamentales de TCP/IP y enseña cómo se configura en Linux la tarjeta de red para crear una red de área local (LAN). También se introducen algunos comandos básicos como ifconfig o ping, se analiza cuál es el papel del protocolo ARP en la resolución de direcciones y se muestra la utilidad de aplicaciones como SSH (Secure Shell) o FTP (File Transfer Protocol).

Práctica 2: Análisis de protocolos

En esta práctica se realizan ejercicios muy similares a los de la práctica anterior pero observando lo que ocurre desde un punto de vista diferente, ya que se captura y se analiza el tráfico de datos que circula por la red. Para ello, se aprende a manejar como usuario el analizador de protocolos de red denominado Wireshark. El análisis del tráfico capturado permite estudiar cómo funcionan los protocolos, cómo se encapsulan los datos transmitidos o cuáles son los problemas de seguridad más comunes de ciertas aplicaciones.

Práctica 3: Enrutamiento estático

En esta práctica se explican conceptos de enrutamiento IP y qué es y para que sirve una tabla de rutas. Además, se realiza una introducción a los comandos del sistema operativo CISCO IOS, lo cuál servirá para configurar los

routers y crear las tablas de rutas de forma manual.

Práctica 4: Enrutamiento dinámico

En práctica es análoga a la anterior, con la diferencia de que la tabla de rutas se configura utilizando enrutamiento dinámico. En particular, se analiza el funcionamiento del protocolo RIP (Router Information Protocol).

En formato pdf. Contiene 95 páginas.

Una obra imperdible para aprender de forma visual y práctica todo sobre las redes basadas en tecnología Cisco.

Este libro permitirá al lector adquirir todos los conocimientos necesarios para planificar, instalar y administrar redes de computadoras. Todas las tecnologías y servicios Cisco desarrollados de manera visual y práctica en una obra única.

Contenidos:

1. Redes y dispositivos de red

2. Instalación y administración de redes pequeñas

3. Instalación y administración de redes medianas

4. Servidores

5. Redes Inalámbricas

6. Seguridad en las redes

7. Implementación de VPNs

8. Telefonía IP

En formato pdf. Contiene 324 páginas.

En formato pdf. Contiene 121 páginas.

Este documento muestra los pasos necesarios para conseguir la integración de una red compuesta por equipos consistemas operativos GNU/Linux y MS Windows.

Tutorial de redes en formato pdf.

1.- Introducción

2.- Redes locales

3.- Redes remotas

4.- Sistemas operativos

5.- Elementos de diseño

6.- Diseños de objetos

7.- Ruteo y control

En formato pdf de 47 páginas.

Esta guía orienta en la configuración y administración de software de red TCP/IP en sistemas UNIX. El TCP/IP es el paquete de software que domina las comunicaciones de datos en UNIX. Es el software de comunicaciones dominante para redes locales UNIX e intranets corporativos, y es la base para el Internet mundial. Este manual explica sus características.

En formato pdf de 22 páginas.

Curso de redes para Linux dividido en siete secciones: Breve historia de Linux, introducción a las redes, IP en líneas serie, slip y ppp, el protocolo de control de transmisión, TCP, El proyecto y la licencia general pública.

Manual del sistema de enrutamiento dinámico OSPF

Los controladores syncppp en Linux suministran una implementación bastante completa del HDLC de Cisco y una mínima implementación de PPP. La meta última es cambiar la capa PPP a la interface genérica PPP que es nueva en Linux 2.3.x. La API debería de permanecer sin cambios cuando esto haya sido realizado, pero el soporte estará entonces disponible para IPX, compresión y otras características de PPP

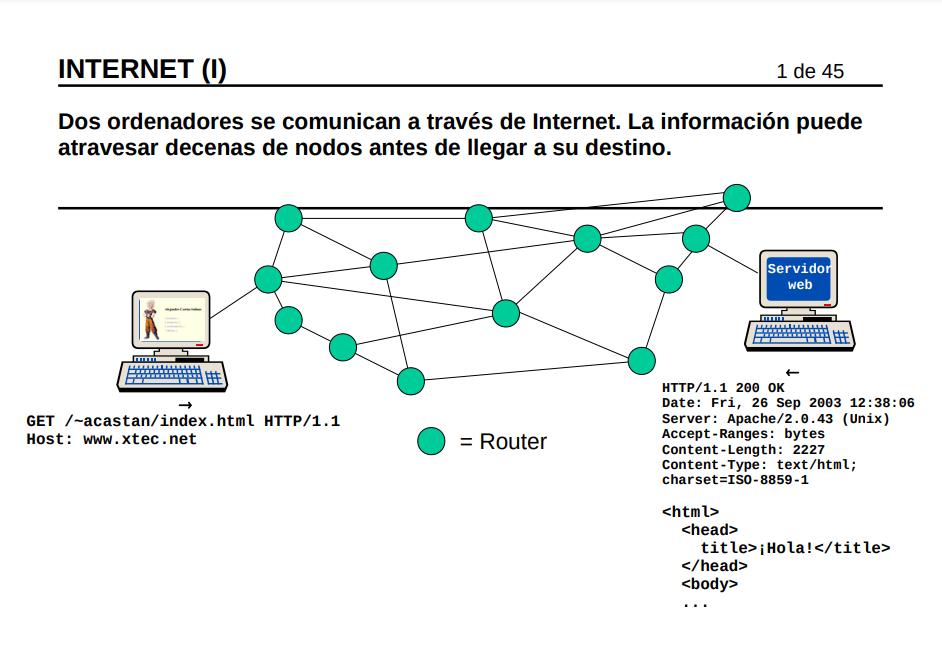

Extenso manual de redes de computadores en formato html y pdf.

El proceso de lograr que cada máquina de una red se pueda comunicar con otra en la Internet se denomina enrutamiento. Sin éste, la máquina estaría limitada sólo a una red local, definida por el dominio de difusión (broadcast). El enrutamiento permite que el tráfico de una red busque el camino óptimo a un destino en cualquier lugar del mundo, pasando eventualmente a través de varias redes. Como administradores de redes es necesario asegurar que las rutas del sistema estén correctamente configuradas.

En esta práctica se estudiará cómo asignar direcciones IP y cómo configurar los enrutadores en redes cableadas e inalámbricas, para que máquinas ubicadas en redes locales diferentes puedan comunicarse. En las redes inalámbricas se configurarán las tarjetas de red y completarán las tablas de enrutamiento, tanto mediante enrutamiento estático como mediante enrutamiento dinámico utilizando el protocolo OSPF. Adicionalmente crearemos un enrutador basado en el Software Zebra.

Trabajo de final de carrera realizado por Alex Hans Hunter Mena, Universidad de CHILE.

El presente proyecto se orientó al desarrollo de una plataforma de VoIP, con base en el diseño e implementación de un sistema de comunicación de voz sobre IP a través de una red LAN conectada por protocolo TCP/IP, mediante el uso de herramientas de software de código abierto. La plataforma de VoIP que se propone es abierta, flexible, escalable y está basada en librerías abiertas. Además sigue el principio de que todo servicio multimedia puede ser accesible mediante el protocolo H.323 o SIP, sea cual sea la naturaleza del servicio.

Por lo tanto, el principal objetivo es presentar una solución que pueda servir para mejorar los sistemas de comunicación y de mensajería de voz, ya sea en un entorno residencial o de una pequeña organización. Para este propósito se tuvieron en cuenta los análisis previos en cuanto a los fundamentos teóricos y prácticos de todos los aspectos relacionados con el tema para posteriormente formular la propuesta de diseño de la aplicación.

Incluye:

Capítulo I. INTRODUCCIÓN

Capítulo II. REDES DE COMPUTADORES

Capítulo III. CODIFICACIÓN DE VOZ APLICADA A REDES DE PAQUETES

Capítulo IV. VOZ SOBRE IP (VOIP)

Capítulo V. ASTERISK

Capítulo VI. IMPLEMENTACIÓN

Capítulo VII. CONCLUSIONES

En formato pdf. Contiene 171 páginas.

¡Eh!, ¿la programación de sockets te quita el sueño? ¿Todo esto es demasiado complicado para desentrañarlo sólo con las páginas de man? Quieres hacer buenos programas para Internet, pero no tienes tiempo de pelearte con montones de structs para tratar de adivinar si tienes que ejecutar bind() antes que connect() , etc., etc.

Bueno, ¿sabes qué?, ya me he ocupado de todo ese molesto asunto y estoy deseando compartir la información con todo el mundo. Has venido al lugar adecuado. Este documento debería bastar para que un programador en C medianamente competente empiece a trabajar en un entorno de redes.

Este documento se ha escrito a modo de tutorial, y no como una guía de referencia. Probablemente, es de máxima utilidad para personas que están empezando a programar con sockets y buscan donde apoyarse. No es, en absoluto, la guía completa de programación de sockets.

Sin embargo, con suerte será suficiente para que esas páginas de man empiecen a cobrar sentido...

En formato pdf. Contiene 50 páginas.

Curso de redes Inalámbricas en formato pdf (contiene 54 páginas). Extensa información acerca de este tema.

Introducción a los sistemas operativos en red. Redes Windows

Introducción a los sistemas operativos en red. Redes Windows