Índice de vídeos:

1.- Las tres bases de la seguridad informática

2.- Factores que promueven la inseguridad informática

3.- Ley de mínimos privilegios para usuarios

4.- Fundamentos de la ingeniería social

5.- Superficie de ataque en una infraestructura tecnológica

6.- Tipos de malware | Virus, gusanos, troyanos y spyware

7.- Protección contra malware | Seguridad informática

8.- Seguridad en navegadores web

9.- Privacidad en navegadores web

10.- Identificar webs seguras en la red

11.- Redes inalámbricas WiFi

12.- Protocolos de cifrado y acceso WiFi

13.- Filtrado de direcciones MAC y ocultación del SSID

14.- Técnicas de cifrado | Seguridad informática

15.- Cifrado simétrico y asimétrico | Seguridad Informática

16.- Cifrado de archivos, directorios y discos

17.- Cifrado de correo electrónico | Sistema PGP

18.- Qué es una VPN | Red Privada Virtual

19.- Detalles de la autenticación mediante contraseñas

20.- Autenticación mediante tarjetas, tokens y sistemas multifactor

21.- Autenticación mediante biometría | Detalles y variantes de los sistemas biométricos

22.- Qué es RADIUS | Remote Access Dial-In User Service

23.- Sistema de archivos NTFS | Permisos de seguridad

24.- Permisos de archivos y directorios en Windows

25.- Estructura y componentes de Active Directory en Windows

26.- Auditoría de sistemas | Habilitar, guardar y proteger registros

27.- Seguridad en un servidor | Aislamiento de conexión

28.- Seguridad en un servidor | Fortificación del sistema

29.- Seguridad en un servidor | Buenas prácticas de gestión

30.- Seguridad del correo electrónico | Seguridad informática

31.- Registros PTR o Pointer de DNS

32.- Servidor de correo electrónico

33.- Registros SPF de DNS | Convenio de remitentes

34.- Estándares y frameworks en seguridad informática

35.- Riesgos informáticos en una infraestructura IT

36.- Qué es el estándar ISO | Serie ISO 27000

37.- Qué es el framework COBIT de ISACA

38.- Gestión del proceso DSS05 de COBIT 5

39.- Implementación de metodologías de control | Seguridad informática

40.- Framework Cyber Essentials del Reino Unido

41.- Qué es Cyber Kill Chain

42.- Tipos de amenazas y cibercrimenes en internet

43.- Ocultar malware mediante cloaking en windows 10

44.- Ocultar información en flujos de datos alternativos en windows 10

45.- Uso de rootkits para esconder malware

46.- Qué son las APTs | Amenazas Persistentes Avanzadas

47.- Qué es y como se ejecuta un ransomware

48.- Framework SABSA | Requisitos y arquitectura de seguridad

49.- Elección de controles de seguridad informática

50.- Gestión de identidad y acceso de usuarios | Seguridad informática

51.- Controles preventivos eficientes para la seguridad informática

52.- Controles de monitorización y alertas | Seguridad informática

53.- Gestión y preparación a incidentes en seguridad informática

54.- Cómo responder ante un incidente informático

55.- Filtrado de tráfico con firewalls | Seguridad de redes informáticas

56.- Qué son los sistemas IDS e IPS | Seguridad de redes informáticas

57.- Qué son los sistemas UTM y SCM

58.- Redes virtuales de área local (VLAN)

59.- Beneficios del aislamiento de servidores y dominios

60.- Sistemas de distracción o Honeypots

61.- Qué son las redes perimetrales o DMZ

62.- Detalles del Protocolo IPv4 | Características y clases

63.- Qué es el Spoofing | Seguridad de redes informáticas

64.- Qué son los protocolos DNS y DNSSEC

65.- Qué es el Sniffing | Captura de tráfico de red

66.- Métodos de ataque informático a nivel de red

67.- Tipos de ataques contra sistemas de contraseñas

68.- El framework IPsec para IP | Seguridad de redes informáticas

69.- Protección mediante antivirus | Seguridad de redes informáticas

70.- Qué es el UAC | Control de cuentas de usuario de windows

71.- Sistema de cifrado offline y AppLocker en Windows 10

72.- Importancia de la seguridad física de redes

73.- Qué es un control de acceso físico y lógico

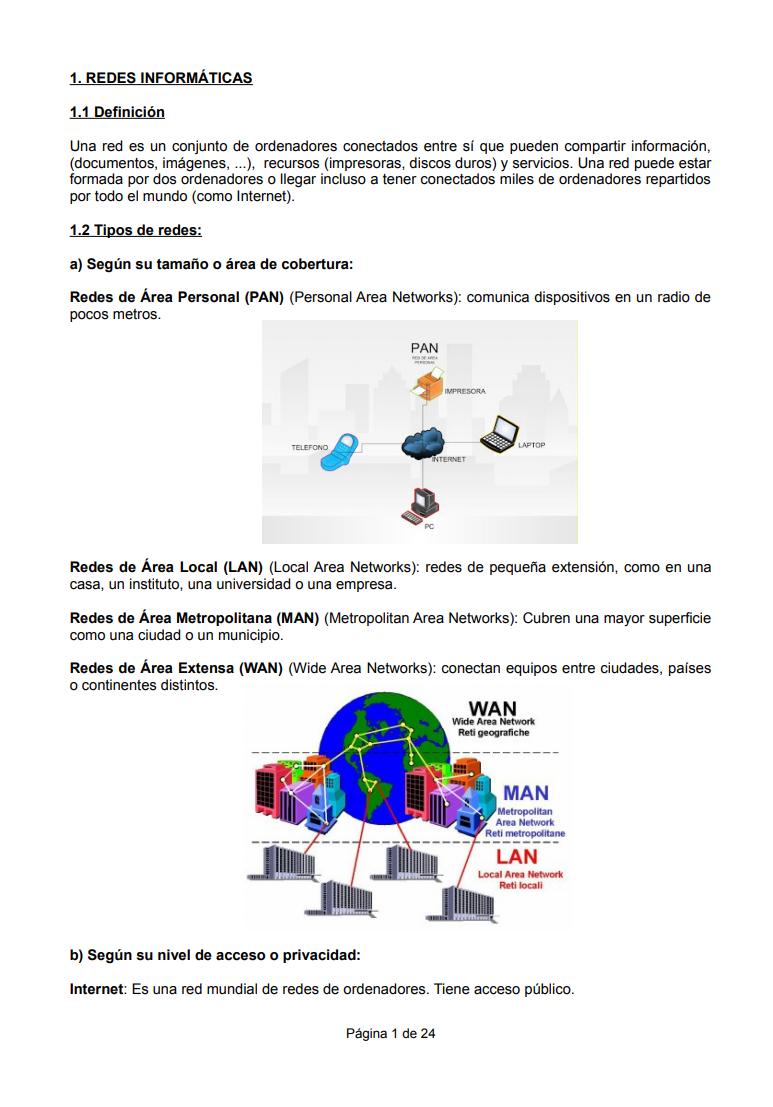

74.- Capas de protocolos de red

75.- Fundamentos de la vulneración de seguridad de datos

Curso de Seguridad Informática

Curso de Seguridad Informática