Este documento no es un curso de programación. Tampoco es un curso de Python. Encontrarás muchos buenos cursos sobre dichos temas en libros e Internet.

Este documento tan sólo contiene algunos ejercicios de programación, para ir practicando y fijando lo aprendido en clases de programación básica. No pretende que resuelvas los problemas en Python, aunque a principio de cada bloque de ejercicios haya un breve resumen de algunas características necesarias de dicho lenguaje.

Este curso trabajamos con Python, pero en cursos anteriores utilizamos C o Java. El lenguaje de programación no importa y el entorno de desarrollo tampoco. De hecho, las soluciones que propongo no son “pythónicas”: intento que no contengan características distintivas de Python, sino estructuras de datos, de control de flujo, y operadores que puedes encontrar en cualquier lenguaje de programación.

Para programar hace falta curiosidad, pasión por los rompecabezas, y muchas ganas de divertirse. En esta primera sección del documento adjunto algunas ideas para practicar la programación con Python de una manera muy lúdica.

Índice de Contenidos:

Preparados, listos, … ¡ya!

Práctica 1: Lenguajes de programación, compiladores e intérpretes, y entornos de desarrollo

Práctica 2: Algoritmos secuenciales

Práctica 3: Estructuras de control alternativas

Práctica 4: Estructuras de control iterativas

Práctica 5: Estructuras de almacenamiento homogéneas unidimensionales (vectores y strings)

Práctica 6: Estructuras de almacenamiento homogéneas multidimensionales (matrices)

Práctica 7: Estructuras de almacenamiento heterogéneas (diccionarios y clases)

Práctica 8: Funciones y modularidad

Práctica 9: Almacenamiento en ficheros

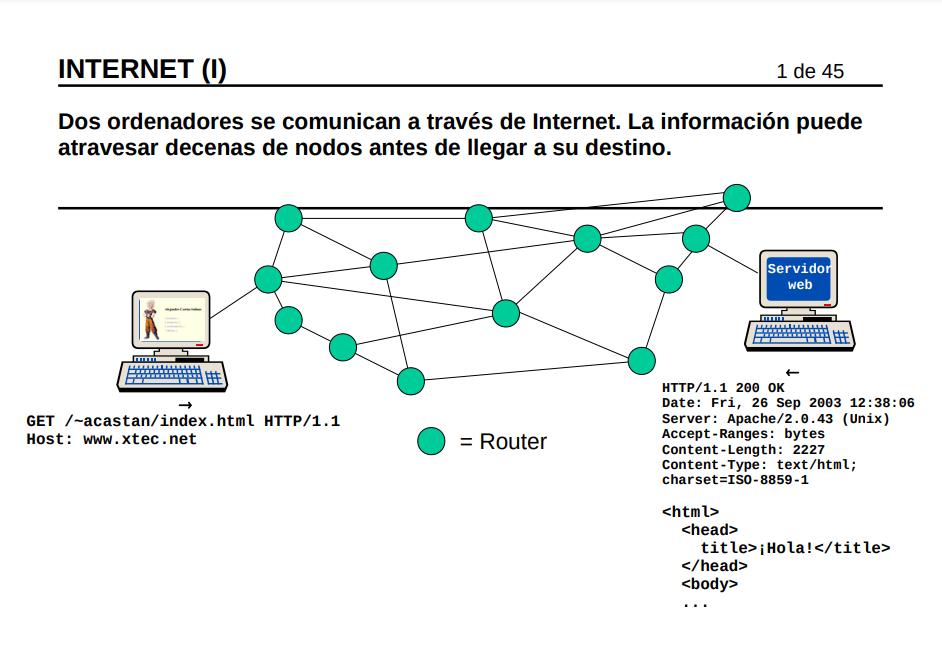

Práctica 10: Comunicación por red

Práctica 11: Apuntadores y estructuras dinámicas de datos

¡Fin!

En formato pdf. Contiene 86 páginas.

Taller de Criptografía

Taller de Criptografía

Taller de Criptografía

Taller de Criptografía

Tutorial para la asignatura Introducción a la Programación

Tutorial para la asignatura Introducción a la Programación

Fundamentos de programación

Fundamentos de programación

Estudio de los sistemas de gestión de contenidos web

Estudio de los sistemas de gestión de contenidos web

Comandos en Linux

Comandos en Linux

Introducción a TCP/IP

Introducción a TCP/IP

Fundamentos de programación en Python. Ejercicios

Fundamentos de programación en Python. Ejercicios

(2)

(2)

Fundamentos de programación en C. Ejercicios

Fundamentos de programación en C. Ejercicios

Manual de JavaScript

Manual de JavaScript

Curso de Excel 2019 desde cero

Curso de Excel 2019 desde cero